3 миллиона атак за 2 дня: очередной плагин WordPress активно эксплуатируется хакерами

Срочно обновите уязвимый плагин, пока злоумышленники не развернули полезную нагрузку.

Более 40 тысяч сайтов на WordPress подвержены риску из-за уязвимости в плагине «Beautiful Cookie Consent Banner», который используется для добавления баннеров с запросом согласия на использование cookie-файлов.

Уязвимость относится к типу XSS (межсайтовый скриптинг) и позволяет киберпреступникам внедрять вредоносные JavaScript-сценарии в уязвимые сайты, которые будут выполняться в браузерах пользователей.

Это может привести к несанкционированному доступу к конфиденциальной информации, захвату сессий, заражению вредоносным ПО через перенаправление на злонамеренные сайты или полному компрометации системы жертвы.

Компания Wordfence, специализирующаяся на безопасности WordPress, сообщает, что уязвимость также позволяет неавторизованным злоумышленникам создавать поддельные административные аккаунты на сайтах WordPress, использующих устаревшие версии вышеупомянутого плагина (до 2.10.1 включительно).

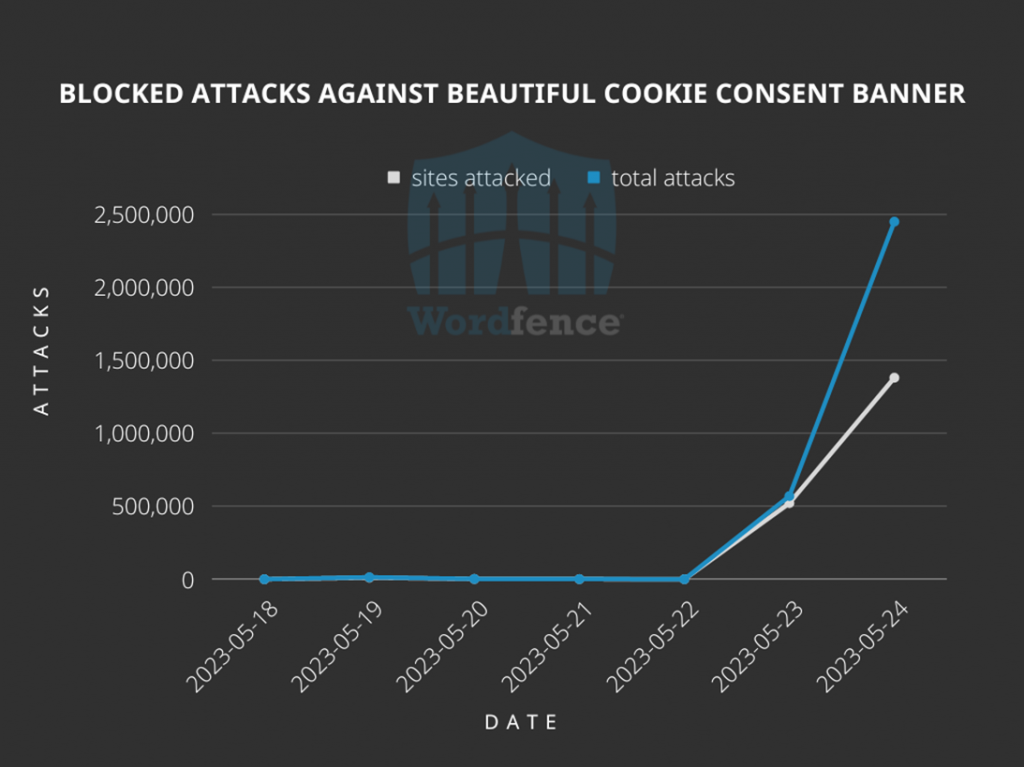

«По нашим данным, уязвимость эксплуатируется с 5 февраля 2023 года, но это самая масштабная атака с её применением, которую мы видели», — сказал аналитик по угрозам Рэм Галл.

По заверениям исследователя, брандмауэры Wordfence только за последние два дня отразили около 3 миллионов атак на более чем 1,5 миллиона веб-сайтов. И атаки до сих пор продолжаются.

Статистика атак через плагин «Beautiful Cookie Consent Banner»

Галл отдельно отметил, что киберпреступники используют неправильно настроенный эксплойт, который скорее всего не сможет доставить полезную нагрузку даже при атаке на сайт с уязвимой версией плагина.

Тем не менее, администраторам или владельцам сайтов, использующих плагин «Beautiful Cookie Consent Banner», рекомендуется обновить его до последней версии, так как даже неудачная атака может повредить конфигурацию плагина, хранящуюся в опции «nsc_bar_bannersettings_json». В исправленных версиях плагина также добавлен механизм самовосстановления в случае, если сайт ранее уже стал целью этих атак.

Хотя текущая волна атак может не быть способна заразить сайты вредоносной нагрузкой, злоумышленники, стоящие за этой кампанией, могут исправить эту проблему в любое время и потенциально заразить любые сайты, которые всё ещё остаются уязвимыми.

Уязвимости плагинов WordPress — один из излюбленных способов хакеров для компрометации веб-сайтов. Например, в этом месяце мы уже писали об атаках на уязвимые версии плагинов Essential Addons for Elementor и Advanced Custom Fields.