Легальное приложение в Google Play становится вредоносным и отправляет записи с микрофона каждые 15 минут

Секретные функции шпионажа были реализованы с использованием кода трояна AhMyth.

Специалисты по кибербезопасности компании ESET выявили новый шпионский троян (RAT) в Google Play, который скрывался в приложении для записи экрана Android с десятками тысяч установок.

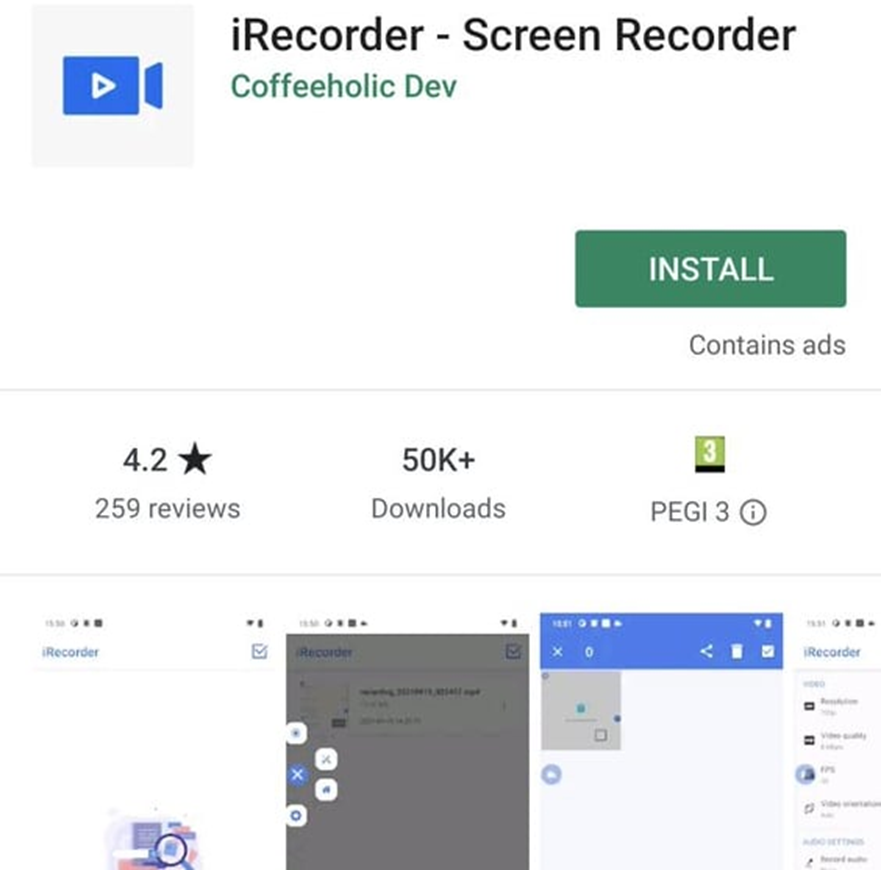

Приложение под названием «iRecorder — Screen Recorder» появилось в магазине в сентябре 2021 года, но вероятно было заражено через злонамеренное обновление, выпущенное почти через год после первоначальной публикации, в августе 2022 года. На момент обнаружения приложения специалистами и удаления из Google Play, оно имело свыше 50 тысяч установок.

Скриншот заражённого приложения

Название и назначение приложения позволяло без подозрений запрашивать у пользователей разрешение на запись звука и доступ к файлам, так как это соответствовало ожидаемым возможностям инструмента для записи экрана.

Вредоносное ПО, которое ESET назвал AhRat, основано на открытом исходном коде Android RAT, известном как AhMyth. Он имеет широкий спектр возможностей, включая, но не ограничиваясь: отслеживанием местоположения зараженных устройств, кражей журналов звонков, контактов и текстовых сообщений, отправкой SMS-сообщений, съёмкой фотографий и записью фонового звука.

При более тщательном изучении специалисты ESET обнаружили, что вредоносное приложение само по себе использовало только часть возможностей RAT, так как оно использовалось только для создания и выведения записей окружающего звука и кражи файлов с определенными расширениями, что указывает на потенциальную шпионскую деятельность.

Это далеко не первый случай проникновения вредоносного ПО на основе AhMyth в Google Play. Исследователи ESET ещё в 2019 году подробно рассказывали о другом зараженном AhMyth приложении, которое дважды обманывало процесс проверки приложений Google, чтобы замаскироваться под приложение для потокового радио.

«Ранее открытый исходный код AhMyth использовался хакерами Transparent Tribe, также известными как APT36 — кибершпионской группой, известной своим широким использованием методов социальной инженерии и направленной на правительственные и военные организации в Южной Азии. Тем не менее, мы не можем приписать текущий образец AhMyth какой-либо конкретной группировке злоумышленников», — заявил Лукас Стефанко, исследователь ESET.