Группировка «Дыхание дракона» повышает градус кибератак против китаеязычных Windows-пользователей

«Двойной DLL Sideloading» помогает кибербандитам лучше избежать обнаружения в целевых сетях.

Группа злоумышленников, известная как «Dragon Breath», «Golden Eye Dog» или «APT-Q-27» демонстрирует новую тенденцию использования сложных вариаций классической техники загрузки вредоносных DLL-библиотек, чтобы избежать возможного обнаружения.

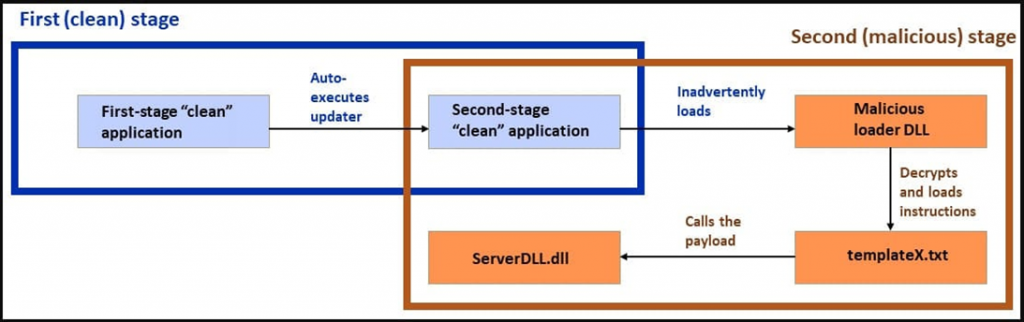

Эти варианты атаки начинаются с использованием «чистого» приложения, не выполняющего само по себе вредоносных функций. Чаще всего это приложение Telegram, которое затем скачивает полезную нагрузку второго этапа, также «чистую», поэтому не фиксируемую антивирусными средствами. И уже она, в свою очередь, становится каналом установки зловредного софта.

Как было сказано выше, приманкой для жертв обычно являются троянизированные версии приложения Telegram, но исследователям также попадались вариации вредоноса, спрятанных в программах LetsVPN или WhatsApp. Все эти приложения нацелены на китаеязычных пользователей Windows, которые цепляют потенциальных жертв наличием китайской локализации, которой не обладают официальные версии вышеуказанных приложений. Всплеск вредоносной активности, зафиксированный аналитиками Sophos, пришёлся на Китай, Гонконг, Японию, Тайвань, Сингапур и Филиппины.

Краткая схема атаки

DLL Sideloading — это метод, применяемый злоумышленниками с 2010 года. Он эксплуатирует весьма уязвимый способ загрузки DLL-файлов в Windows-системах. Киберпреступники помещают вредоносную DLL-библиотеку с тем же именем, что и легитимная требуемая DLL, в каталог конкретного приложения. Когда пользователь запускает исполняемый файл приложения, система отдаёт приоритет вредоносной DLL из папки с программой, а не той, что находится в системных каталогах Windows.

DLL злоумышленников, как правило, содержит вредоносный код, который загружается и предоставляет привилегии для выполнения произвольных команд на скомпрометированном компьютере, используя в качестве точки входа доверенное подписанное приложение.

В кампании, рассмотренной специалистами Sophos, жертвы запускают установщик упомянутых выше троянизированных приложений, который и сбрасывает вредоносные компоненты в систему. Установщик также создаёт ярлык на рабочем столе, а заодно и в директории «Автозагрузка» Windows.

Если жертва запустит только что созданный ярлык с рабочего стола, что является ожидаемым первым шагом после установки программы, вместо простого запуска в системе выполнится цепочка вредоносных JavaScript-команд, которые, впрочем, отобразят интерфейс Telegram, но также установят загрузчик второго этапа в фоновом режиме.

Как было упомянуто выше, загрузчиком второго этапа также является «чистый» файл, зачастую даже имеющий цифровую подпись крупных технологических компаний, обычно внушающих доверие, например, HP или Baidu. И уже это приложение, путём второго по счёту внедрения вредоносной DLL-библиотеки, ведёт к скачиванию и установке в целевую систему полноценного бэкдора, дающего возможность злоумышленникам выполнять любые действия на скомпрометированном компьютере.

«Двойной DLL Sideloading» обеспечивает уклонение, обфускацию и постоянство в системе, что затрудняет защитникам адаптацию к конкретным схемам атак и эффективную защиту своих сетей.

Подводя итог, можно сказать, что DLL Sideloading остаётся эффективным методом зловредных хакерских атак на протяжении уже более десяти лет, а в сочетании с использованием киберпреступниками сложных методов уклонения, данная угроза становится ещё опаснее.