Процессоры AMD можно взломать через TPM-модуль и получить доступ к конфиденциальным данным

Атака faulTPM использует замыкание напряжения для эксплуатации неисправленной уязвимости.

ИБ-специалисты из Берлинского технического университета показали, что доверенный платформенный модуль (Trusted Platform Module, TPM) на платформе AMD во время замыкания напряжения позволяет получить полный доступ к криптографическим данным устройства. Атака faulTPM позволяет хакеру полностью скомпрометировать любое приложение или технологию шифрования, включая BitLocker, который полагается на TPM.

Для проведения атаки исследователи эксплуатировали уязвимость в Platform Security Processor (PSP), присутствующую в процессорах AMD Zen 2 и Zen 3. Для взлома необходим физический доступ к устройству на несколько часов. Эксперты также выложили на GitHub PoC-код и список необходимого оборудования стоимостью около $200.

Атака faulTPM основана на атаке fTPM, которая включает в себя инициирование около 45 тыс. handshake-соединений с удаленным VPN-сервером и запись ответов. Пронаблюдав за временем отклика, злоумышленник может восстановить закрытый ключ, используемый VPN-сервером для подписи и проверки процессов авторизации, и таким образом получить доступ к защищенной сети VPN.

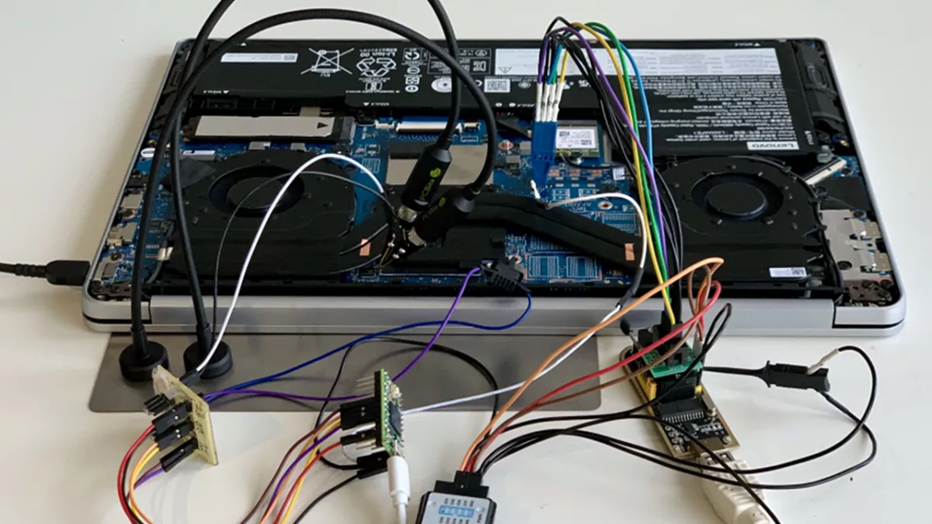

В ходе эксперимента специалисты использовали ноутбук Lenovo Ideapad 5 Pro и подключили оборудование к блоку питания ноутбука, микросхеме BIOS SPI и шине SVI2 (интерфейс управления питанием). Предметом атаки стал сопроцессор безопасности PSP, присутствующий в процессорах Zen 2 и Zen 3, с целью получения данных хранящиеся в TPM. Успешное извлечение «секретного ключа» из KDF (Key derivation function) даёт полной доступ и контроль над устройством и всеми содержащимися в нем данными.

Экспериментальная установка

По умолчанию, технология шифрования BitLocker использует только механизм TPM для хранения секретных ключей, но пользователь также может назначить PIN-код, что позволит создать многоуровневую защиту, однако PIN-коды не включены по умолчанию и уязвимы для брутфорс-атак.

По словам специалистов, атака манипуляции напряжением может быть исправлена только в микроархитектурах процессоров следующего поколения. Процессоры Intel уязвимости не подвержены.