Уязвимость в SLP-протоколе позволяет увеличить мощность DoS-атак в 2200 раз

Недостаток затронул более 2000 международных организаций и 54000 серверов по всему миру.

Специалисты компаний BitSight и Curesec описали новую уязвимость в SLP-протоколе (Service Location Protocol, SLP), которая позволяет запускать массовые DoS-атаки против целевых устройств.

«Злоумышленники могут использовать уязвимые экземпляры для запуска разрушительных DoS-атак с коэффициентом усиления (amplification factor) до 2200 раз, что потенциально может сделать эту атаку одной из самых крупных атак с усилением, о которых когда-либо сообщалось», — заявили исследователи.

Уязвимость CVE-2023-29552 (CVSS: 8.6) затрагивает более 2000 международных организаций и более 54 000 экземпляров SLP, доступных через Интернет. Сюда входят гипервизор VMWare ESXi, принтеры Konica Minolta, маршрутизаторы Planex, интегрированный модуль управления IBM (IMM), SMC IPMI и 665 других типов продуктов.

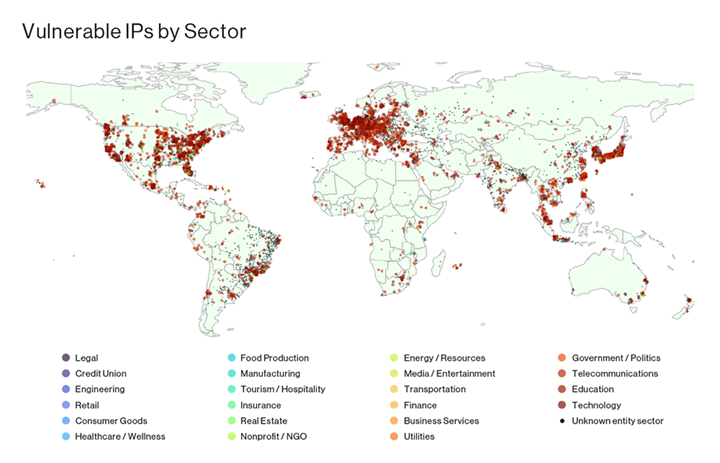

В первую десятку стран с наибольшим количеством организаций, имеющих уязвимые экземпляры SLP, входят США, Великобритания, Япония, Германия, Канада, Франция, Италия, Бразилия, Нидерланды и Испания.

Уязвимые экземпляры SLP на карте

SLP — это протокол обнаружения сервисов, который позволяет компьютерам и другим устройствам находить службы в локальной сети, такие как принтеры, файловые серверы и другие сетевые ресурсы.

Успешная эксплуатация CVE-2023-29552 может позволить хакеру воспользоваться уязвимыми экземплярами SLP, чтобы запустить атаку с усилением отражения (reflection amplification attack) и перегрузить целевой сервер фиктивным трафиком.

Однако, используя CVE-2023-29552, можно увеличить размер ответа UDP сервера, регистрируя новые службы до тех пор, пока буфер ответов не будет заполнен.

Для успешной атаки киберпреступнику достаточно найти SLP-сервер на UDP-порту 427 и увеличить размер ответа UDP-сервера, регистрируя новые службы до тех пор, пока буфер ответов не будет заполнен, а затем неоднократно подделывать запрос к этому сервису с IP-адресом жертвы в качестве исходного адреса.

Проделав эти действия, хакер может добиться максимального коэффициента усиления в 2200 раз, преобразуя крошечный 29-байтовый запрос в массивный 65000-байтовый ответ, направленный на цель.

Чтобы уменьшить угрозу, пользователям рекомендуется отключить SLP в системах, напрямую подключенных к Интернету, или, в качестве альтернативы, фильтровать трафик через UDP и TCP-порт 427. Также важно обеспечить строгую аутентификацию и контроль доступа, позволяя только авторизованным пользователям получать доступ к нужным сетевым ресурсам, при этом доступ должен тщательно контролироваться и проверяться.

Специалисты ИБ-компании Cloudflare ожидают, что распространенность DDoS-атак на основе SLP значительно возрастет в ближайшие недели, поскольку злоумышленники экспериментируют с новым вектором усиления DDoS.