Налоговый шок: злоумышленники массово атакуют бухгалтерские фирмы

Пока бухгалтеры пытаются успеть подать налоговые декларации, хакеры реализуют новые фишинговые кампании.

Microsoft Threat Intelligence предупреждает о фишинговой кампании, нацеленной на бухгалтерские фирмы и налоговые органы с помощью вредоносных программ для удалённого доступа, позволяющих получить первоначальный доступ к корпоративным сетям.

Поскольку в США подходит к концу ежегодный налоговый сезон, бухгалтеры изо всех сил пытаются собрать налоговые документы клиентов, чтобы заполнить их и подать налоговые декларации. В связи с этим для злоумышленников наступает идеальное время для нападения на налоговых инспекторов и прочих причастных. Преступники надеются, что измотанные налоговой гонкой жертвы по ошибке откроют вредоносные файлы и впустят хакеров в свою сеть.

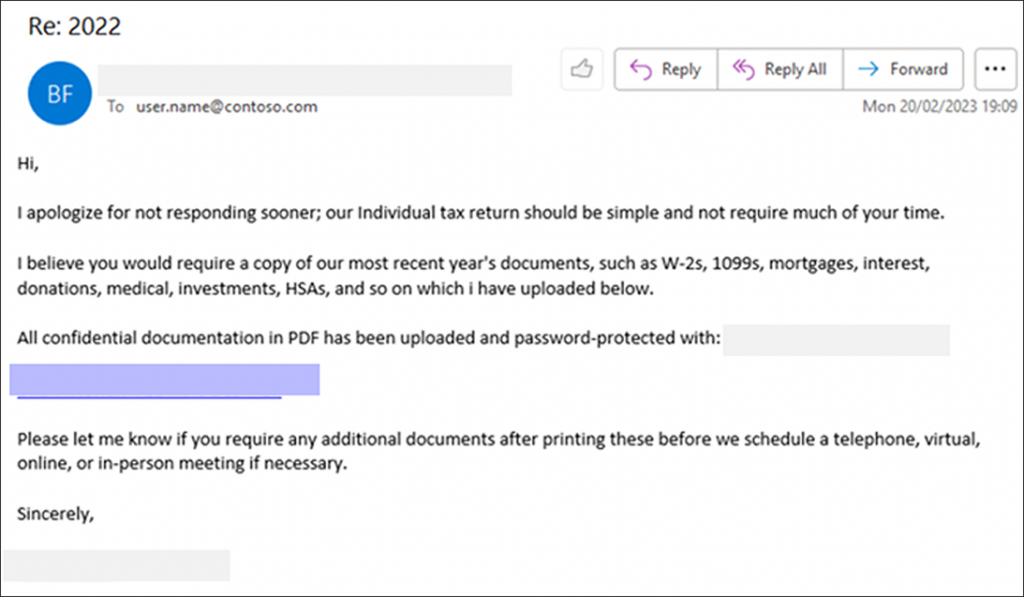

Фишинговое письмо с вредоносным вложением

«Прошу прощения, что не ответил раньше, наша индивидуальная налоговая декларация не должна отнять много вашего времени. Я полагаю, вам потребуется копия наших документов за последний год. Все документы в PDF выгружены в облако и защищены паролем», — сообщается в одном из фишинговых писем, обнаруженных специалистами Microsoft Threat Intelligence.

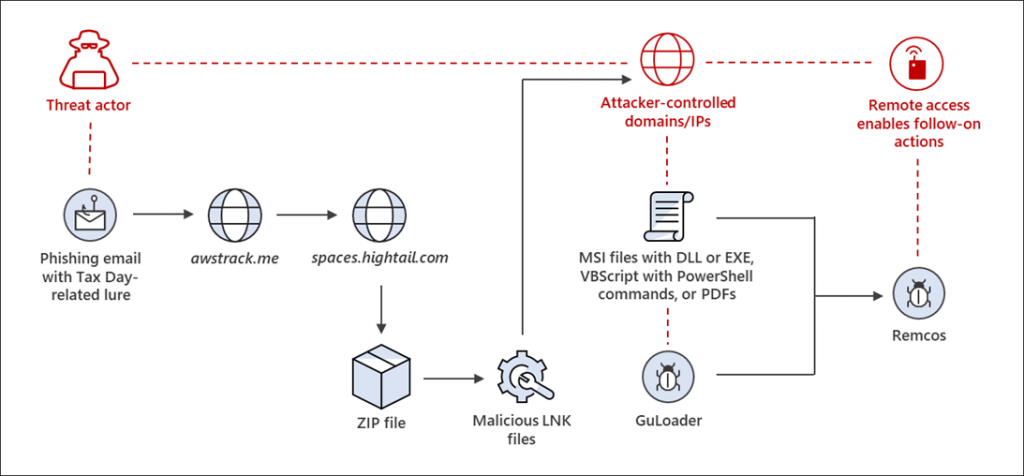

Размещение вредоносных файлов в виде ссылок, а не вложений к письму, позволяют обойти антивирусные системы, внедряемые в сами почтовые сервисы. Такие ссылки обычно ведут на сайт файлообменника злоумышленников, с которого и загружается ZIP-архив, содержащий множество вредоносных ярлыков Windows, выдающих себя за PDF-файлы.

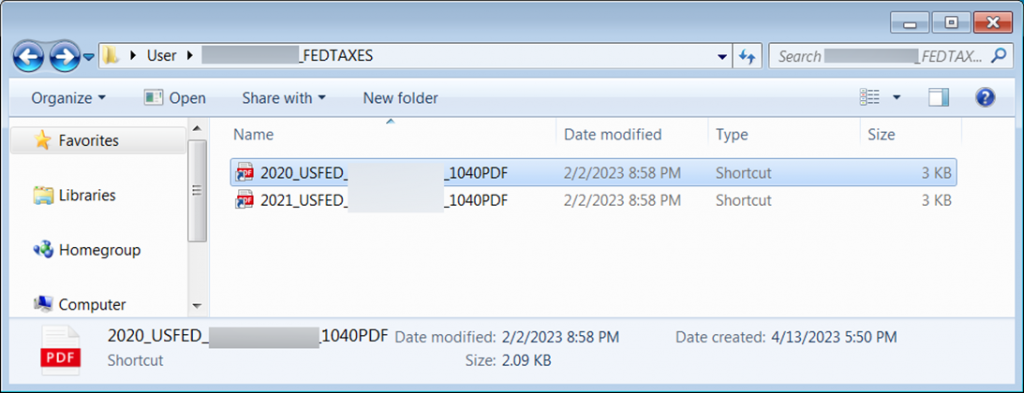

Вредоносные ярлыки, замаскированные под PDF

При запуске вредоносные ярлыки запускают PowerShell для загрузки обфусцированного VBS-скрипта с удалённого хоста, который сохраняется в C:\Windows\Tasks\ и затем выполняется оттуда. В то же время через Microsoft Edge параллельно открывается сама PDF-приманка, чтобы не вызывать у жертвы подозрений.

Специалисты Microsoft сообщают, что благодаря VBS-скриптам, активируемым через PowerShell, на хост загружается и устанавливается вредоносное ПО GuLoader. Оно, в свою очередь, затем устанавливает на заражённое устройство троян удаленного доступа Remcos.

Полная схема фишинговой атаки

Remcos — это троян удалённого доступа, который злоумышленники обычно используют в фишинговых кампаниях для получения начального доступа к корпоративным сетям. С этим доступом злоумышленники могут и дальше распространяться по целевой сети, похищая данные и развёртывая прочие вредоносные программы.

По словам Microsoft Threat Intelligence, целями этой вредоносной кампании являются исключительно организации и частные лица, специализирующиеся на подготовке бухгалтерских и налоговых документов, а также на оказании прочих услуг, связанных с финансами. А поскольку бухгалтеры зачастую хранят крайне конфиденциальные данные отдельных лиц и даже целых корпораций, утечка данных в организациях такого типа может нанести значительный ущерб сразу большой группе людей.

Чтобы обезопасить себя от такого рода атаки, всегда стоит обращать внимание на файлы, которые прикреплены к письму. Гораздо быстрее и проще прикрепить документы именно к письму, а не загружать на файлообменник и прикреплять в письмо ссылку. Как уже говорилось выше, этот метод злоумышленники используют, чтобы обойти антивирусное сканирование почтового сервиса. А если вредоносный файл уже загружен на компьютер, его можно прогнать через популярный онлайн-инструмент VirusTotal, где реакция хотя бы одного антивируса уже даст понять, что с файлом лучше не связываться.

Ещё эксперты рекомендуют включить отображение скрытых файлов Windows, отображение расширений для зарегистрированных типов файлов, а также всегда обращать внимание на размер запускаемого файла. Добротный PDF-документ, например, не может весить 3 килобайта, в то время как вредоносный ярлык — вполне.

В конечном счёте, если вообще нет уверенности в том, что письмо пришло от законного отправителя, с которым регулярно ведётся какой-то документооборот, стоит уточнить этот момент ещё до скачивания вложения, например, позвонить по телефону и всё уточнить. А если выяснится, что отправитель и правда неизвестен, такое письмо следует сразу удалить и заблокировать этого отправителя.