Шпионаж или финансовые интересы? Китайские хакеры RedGolf используют бэкдор KeyPlug в своих последних атаках

Действующая в интересах партии группировка нацелена на компьютеры с Windows и Linux на борту.

Спонсируемая китайским государством группа злоумышленников, отслеживаемая под названием RedGolf, была замечена в использовании специального бэкдора «KeyPlug», предназначенного для систем Windows и Linux.

«RedGolf — это особенно активная спонсируемая китайским государством группа злоумышленников, которая, вероятно, уже много лет действует против широкого круга отраслей по всему миру. RedGolf продемонстрировала способность быстро использовать недавно выявленные уязвимости (например, Log4Shell и ProxyLogon). Группа также имеет опыт разработки и использования большого количества пользовательских семейств вредоносных программ», — сообщила компания Recorded Future.

Использование KeyPlug китайскими злоумышленниками было впервые раскрыто компанией Mandiant, в марте 2022 года в ходе атак, направленных на правительственные сети США. Затем, в октябре 2022 года, специалисты Malwarebytes подробно описали целый ряд атак, направленных на государственные учреждения в Шри-Ланке. В них использовался новый имплантат «DBoxAgent» который и использовался для развертывания KeyPlug.

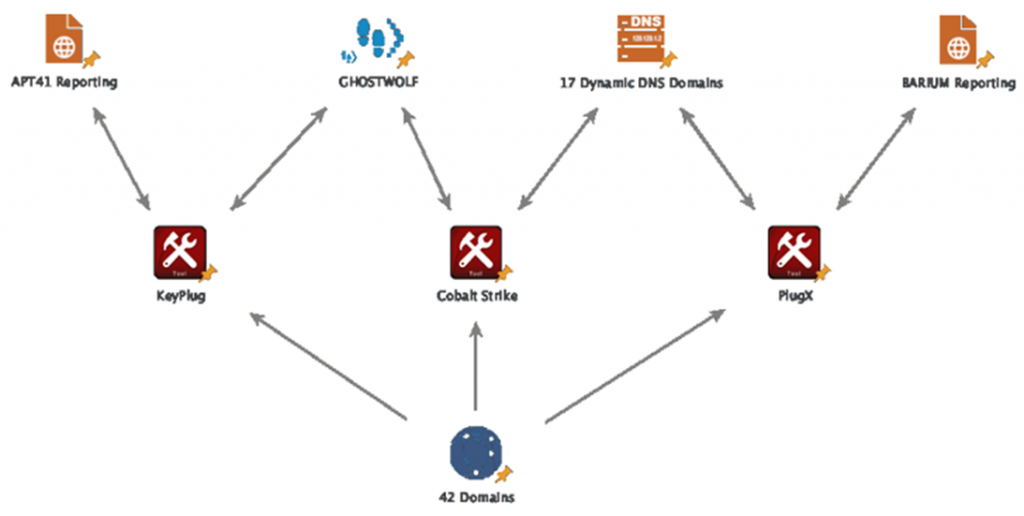

Обе вредоносные кампании тогда были приписаны хакерам Winnti (также известным как APT41, Barium, Bronze Atlas или Wicked Panda). По словам Recorded Future, группировка Winnti «тесно пересекаются» с злоумышленниками RedGolf.

«Мы не наблюдали особой виктимологии в рамках последней активности RedGolf. Однако считаем, что эта деятельность, вероятно, проводится в целях разведки, а не для получения финансовой выгоды», — говорится в публикации Recorded Future

Помимо KeyPlug специалисты Recorded Future отметили использование группой RedGolf операционной инфраструктуры GhostWolf, а также инструментов Cobalt Strike и PlugX. Инфраструктура GhostWolf состоит из 42 IP-адресов, которые функционируют как C2-сервер для KeyPlug. Также было замечено, что хакеры используют в качестве точек связи для Cobalt Strike и PlugX смесь как традиционно зарегистрированных доменов, так и доменов динамической DNS, часто с технологической тематикой.

«RedGolf продолжает демонстрировать высокие темпы своей деятельности и быстро использовать уязвимости во внешних корпоративных устройствах (VPN, брандмауэры, почтовые серверы и т.д.) для получения первоначального доступа к целевым сетям. Кроме того, группировка, вероятно, в будущем продолжит внедрять новые пользовательские семейства вредоносных программ, расширяя свой арсенал», — говорится в сообщении компании Recorded Future.

Для защиты от атак RedGolf организациям рекомендуется регулярно применять исправления, отслеживать доступ к внешним сетевым устройствам, отслеживать и блокировать идентифицированную инфраструктуру управления и контроля, а также настраивать системы обнаружения или предотвращения вторжений для отслеживания обнаружения вредоносных программ.