Microsoft наконец-то выпустила исправление для критической уязвимости Outlook

По словам компании, дырой в безопасности успели воспользоваться российские хакеры.

Microsoft 24 марта поделилась руководством по безопасности, чтобы помочь своим клиентам оперативно обнаруживать индикаторы компрометации (IoC), связанные с недавно исправленной уязвимостью Outlook.

Отслеживаемая как CVE-2023-23397 (оценка CVSS: 9,8), критическая уязвимость связана со повышением привилегий, которое может быть использовано для кражи хэшей NT Lan Manager (NTLM) и проведения ретрансляционной атаки без какого-либо вмешательства пользователя.

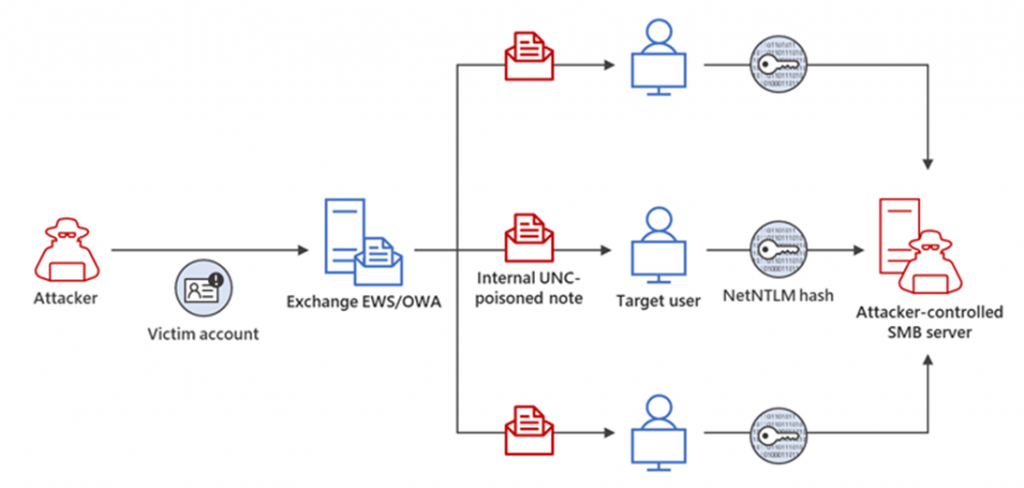

«Внешние злоумышленники могут отправлять специально созданные электронные письма, ведущие к подключению жертвы к ненадежному местоположению, контролируемому злоумышленниками. Уязвимость может привести к утечке хэша Net-NTLMv2 жертвы в ненадежную сеть, которую злоумышленник затем может ретранслировать другой службе, чтобы пройти аутентификацию от лица жертвы», — отметила Microsoft в бюллетене безопасности, опубликованном в этом месяце.

Уязвимость была недавно устранена Microsoft в рамках своих регулярных обновлений «Patch Tuesday» в марте 2023 года. Однако, как сообщается, некие киберпреступники, предположительно связанные с Россией, успели воспользоваться этой уязвимостью в своих атаках, направленных на правительственный, транспортный, энергетический и военный секторы Европы. Группа реагирования на инциденты в Microsoft заявила, что уже в апреле 2022 года обнаружила некоторые доказательства возможного использования уязвимости.

В одной из цепочек атак, описанной специалистами компании, успешная атака Net-NTLMv2 Relay позволила злоумышленнику получить несанкционированный доступ к серверу Exchange и изменить разрешения папки почтового ящика для постоянного доступа.

Схема атаки на сервер Exchange

Затем скомпрометированная учётная запись электронной почты использовалась для расширения доступа злоумышленника в скомпрометированной среде путем отправки дополнительных вредоносных сообщений другим членам той же организации.

«Хотя использование хэшей NTLMv2 для получения несанкционированного доступа к ресурсам не является новым методом, эксплуатация CVE-2023-23397 является новой и слабозаметной. Организациям следует просматривать журналы событий SMBClient, события Process Creation и другую доступную сетевую телеметрию, чтобы выявить потенциальное использование CVE-2023-23397», — заявили в Microsoft.

Раскрытие информации произошло после того, как американское Агентство по кибербезопасности и безопасности инфраструктуры (CISA) выпустило новый инструмент реагирования на инциденты с открытым исходным кодом, который помогает обнаруживать признаки вредоносной активности в облачных средах Microsoft.

Ранее в этом году Microsoft также призвала клиентов самостоятельно обновить свои локальные серверы Exchange до актуальной версии ПО, а также предпринимать шаги по укреплению своих сетей для снижения потенциальных угроз.