Нашумевший вредонос Emotet теперь распространяется через файлы Microsoft OneNote

Злоумышленникам пришлось сменить канал доставки после недавних действий редмондской компании.

Зловредное ПО Emotet, о возвращении которого после длительного перерыва мы писали не так давно, теперь распространяется с помощью почтовых вложений Microsoft OneNote с целью обойти последние ограничения безопасности Microsoft и заразить больше компьютеров.

Emotet — это известный вредоносный ботнет, который исторически распространялся через почтовые вложения Microsoft Word и Excel, содержащие вредоносные макросы. Если пользователь открывает подобное вложение и активирует поддержку макросов, это приводит к загрузке и выполнению вредоносной DLL-библиотеки, устанавливающей вредоносное ПО Emotet на компьютер жертвы.

После загрузки вредоносная программа может красть контакты и письма с электронной почты для будущих спам-кампаний. Также Emotet может использоваться для установки других полезных нагрузок, обеспечивающих первоначальный доступ к корпоративной сети для последующих кибератак.

Поскольку Microsoft теперь автоматически блокирует макросы в загруженных документах Word и Excel, включая файлы, прикрепленные к электронным письмам, вредоносная кампания Emotet резко стала неэффективной. Однако злоумышленники быстро среагировали на предпринятые Microsoft шаги и начали распространять вредонос уже через вложения OneNote.

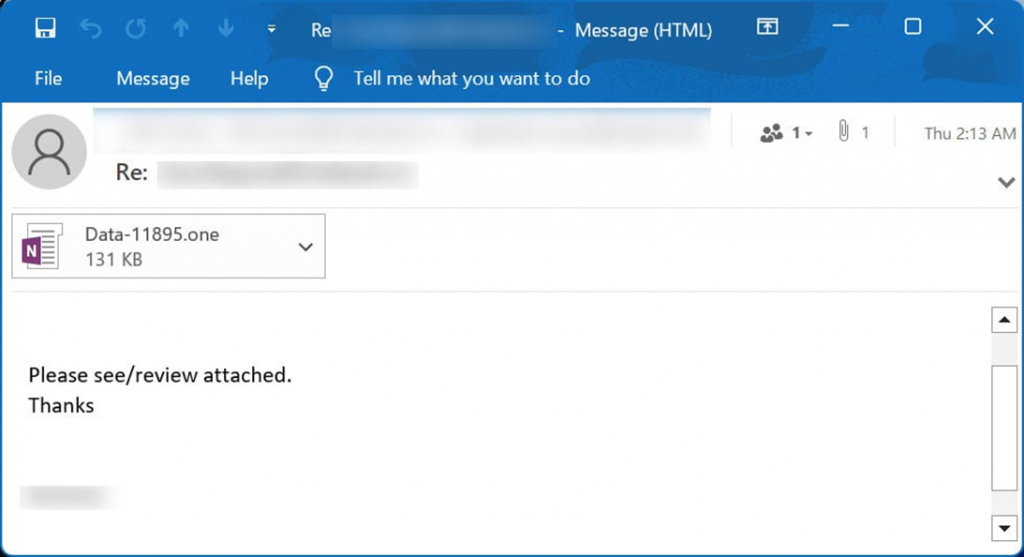

Вредоносное вложение OneNote в электронной почте

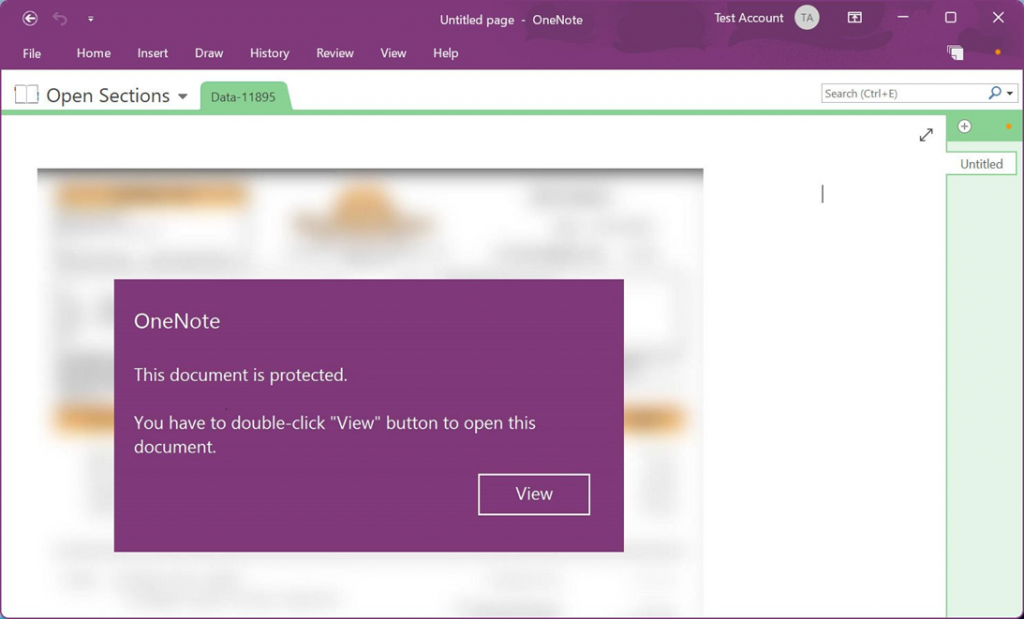

На изображении выше показан пример такой атаки. К фишинговому электронному письму прикреплён файл Microsoft OneNote. Внутри него содержится фейковое сообщение о том, что документ защищён, и для корректного просмотра нужно дважды щелкнуть кнопку «Просмотр». Однако как раз под этой кнопкой злоумышленники скрыли вредоносный файл VBScript с именем «click.wsf», запуск которого приводит к выполнению вредоносного кода.

Фейковое предупреждение, вынуждающее пользователя выполнить скрипт

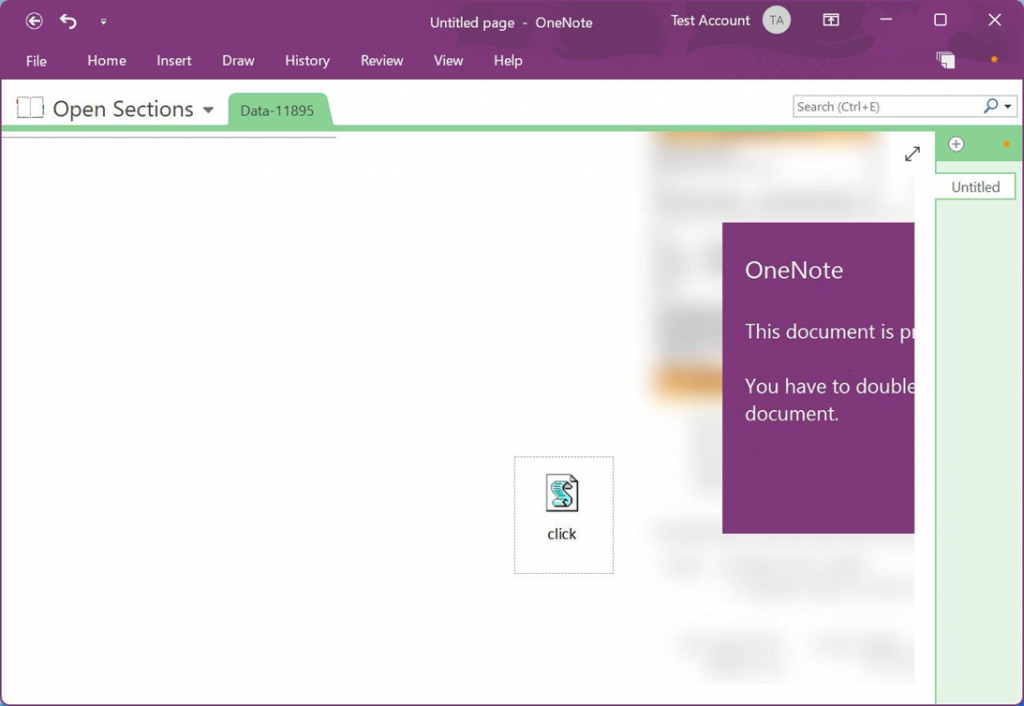

Вышеупомянутый VBScript содержит запутанный сценарий, который загружает DLL-библиотеку с удаленного веб-сайта, а затем выполняет ее.

Файл «click.wsf» с вредоносным сценарием

Хотя OneNote и отображает предупреждение, когда пользователь пытается запустить встроенное в файл содержимое, статистика показывает, что многие пользователи часто нажимают кнопку «ОК», просто чтобы избавиться от предупреждения, не вчитываясь в текст и не задумываясь о возможных последствиях.

Microsoft уже в курсе проблемы и вскоре добавит в OneNote улучшенную защиту от фишинговых документов, но конкретных сроков, когда обновление станет доступно для всех, — пока не названо.

В качестве временного решения системные администраторы Windows могут использовать групповые политики, чтобы полностью или частично заблокировать встроенные скрипты в файлах Microsoft OneNote.