Программа-вымогатель MeowCorp на базе Conti получила бесплатный дешифратор

Интересно, что злоумышленники сами выложили в сеть необходимые ключи шифрования.

Исследователи из Лаборатории Касперского недавно обнаружили утечку на одном из русскоязычных хакерских форумов. Злоумышленники из группировки, отслеживаемой под названием MeowCorp, добровольно опубликовали большой пакет данных, состоящий из 258 закрытых ключей шифрования, исходного кода и некоторых предварительно скомпилированных дешифраторов от модифицированной версии программы-вымогателя Conti. Хакеры сообщили, что прекращают свою деятельность, поэтому и выкладывают вышеуказанные данные.

За последний год конкретно эта вариация вымогательского вредоноса использовалась в атаках на различные частные и общественные организации в разных странах. Согласно данным, полученных Лабораторией Касперского, можно предположить, что модифицированный MeowCorp штамм вымогателя Conti использовался для шифрования 257 жертв, лишь 14 из которых заплатили злоумышленникам за восстановление заблокированных данных.

Вполне вероятно, что слитые данные — лишь часть от всех атак MeowCorp, однако сами хакеры в своём сообщении на форуме утверждают, что опубликованные ключи включают всех пострадавших от шифрования жертв.

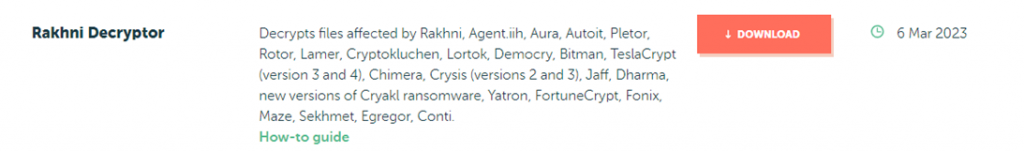

Лаборатория Касперского оперативно добавила слитые ключи в свой дешифратор Rakhni Decryptor. Теперь, по словам специалистов, программа может восстанавливать файлы, зашифрованные вариацией вымогателя Conti, используемой в атаках MeowCorp.

Загрузить Rakhni Decryptor последней версии можно с официального сайта Лаборатории Касперского. Там же доступна подробная инструкция по расшифровке заблокированных файлов.