Новая группа Dark Pink атакует госучреждения Южной Азии с помощью вредоносного ПО KamiKakaBot

С момента своей последней кампании хакеры усовершенствовали методы уклонения от обнаружения.

Исследователи безопасности из ИБ-компании EclecticIQ заявили, что правительственные хакеры атакуют военные и правительственные организации в Южной Азии с помощью вредоносного ПО под названием KamiKakaBot, предназначенного для кражи конфиденциальной информации.

Эксперты приписали атаки APT-группе Dark Pink. Результаты исследования EclecticIQ предполагают, что группа Dark Pink может быть связана с Китаем, но доказательств недостаточно. Большая часть атак группировки была направлена на Азиатско-Тихоокеанский регион, среди подтвержденных жертв – два военных ведомства на Филиппинах и в Малайзии, правительственные учреждения в Камбодже, Индонезии, Боснии и Герцеговине, а также религиозная организация во Вьетнаме.

Во время своей последней кампании в феврале хакеры рассылали фишинговые электронные письма своим жертвам, выдавая себя за европейских чиновников. В одном из писем злоумышленники выдавали себя за чиновника Германии и призывали правительство Индонезии расширять сотрудничество между своими странами в ответ на усиление геополитической напряженности.

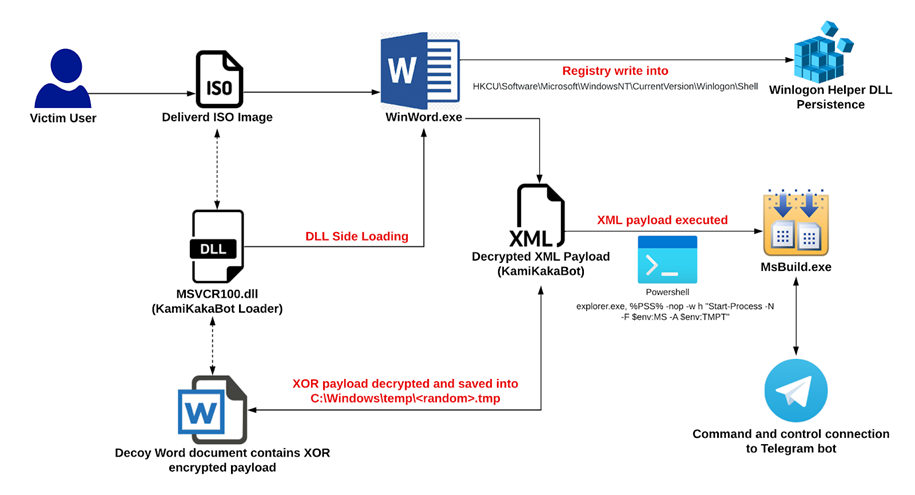

Февральская кампания Dark Pink была почти идентична предыдущим атакам, о которых Group-IB сообщила в январе. В обеих атаках группа использовала ISO-образы, в которых хранятся копии файлов для доставки вредоносного ПО на компьютер. Затем хакеры запустили вредоносное ПО, используя метод боковой загрузки DLL (DLL Sideloading), при котором легитимное ПО запускает вредоносный код.

Основное различие между двумя кампаниями, по словам EclecticIQ, заключается в том, что хакеры улучшили свои методы избегания обнаружения, используя легитимные инструменты для обхода средств защиты.

Цепочка заражения KamiKakaBot

Вредоносное ПО KamiKakaBot

KamiKakaBot предназначено для кражи конфиденциальной информации из популярных веб-браузеров Chrome, Edge и Firefox. Вредоносное ПО крадёт из них пароли, историю просмотра и cookie-файлы. Вредоносная программа также даёт хакерам контроль над устройством и позволяет удаленно выполнять код на зараженном компьютере.

KamiKakaBot отправляет украденные данные браузера в Telegram-канал злоумышленников в ZIP-архиве, причем название ZIP-файлов совпадает с именем зараженных устройств, что позволяет киберпреступникам классифицировать своих жертв.

Эксперты EclecticIQ считают, что группа Dark Pink продолжит совершенствовать свои TTPs, чтобы избежать обнаружения экспертами по безопасности, учитывая их «творческие» методы получения и поддержания доступа к устройствам своих жертв.