Киберпреступники атакуют юридические компании с помощью вредоносных программ GootLoader и FakeUpdates

По словам исследователей, браузерные атаки в последние годы обошли по популярности e-mail фишинг.

В начале 2023 года шесть различных юридических фирм стали мишенью для атак в рамках двух разрозненных вредоносных кампаний. В своих атак злоумышленники использовали программы GootLoader и FakeUpdates (также известную как SocGholish).

GootLoader, активный с конца 2020 года, представляет собой загрузчик первого этапа, способный доставлять широкий спектр вторичных полезных нагрузок, таких как Cobalt Strike и различные программы-вымогатели. Для своей работы он использует метод «SEO poisoning», чтобы направить жертв, ищущих документы, связанные с бизнесом, на фишинговые сайты с вредоносным ПО на основе JavaScript.

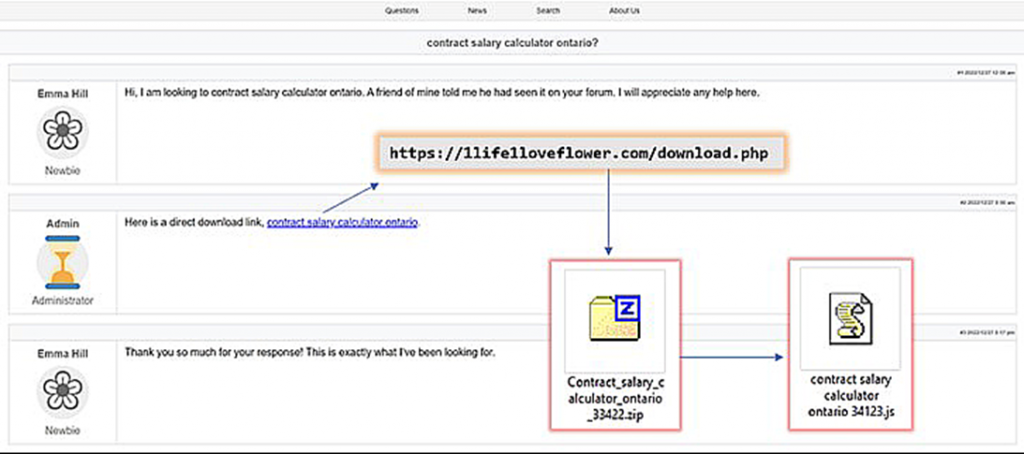

Во вредоносной кампании, подробно описанной eSentire, говорится, что злоумышленники взламывали законные, но уязвимые веб-сайты на основе WordPress и добавляли в форумы новые сообщения, тематически интересующие потенциальных жертв. Разумеется, эти сообщения содержали вредоносные ссылки.

«Когда пользователь переходит на одну из вредоносных веб-страниц и нажимает на ссылку для загрузки предполагаемого делового соглашения, он неосознанно загружает GootLoader», — заявил Киган Кеплингер, исследователь eSentire.

На изображении ниже видно, как злоумышленник на одном из зарубежных форумов оставил 3 сообщения с разных учётных записей: просьбу порекомендовать финансовый инструмент для расчёта зарплаты, ответ с вредоносной ссылкой и благодарность с подтверждением работоспособности инструмента. Когда диалог такого рода видит человек, заинтересованный в таком же финансовом инструменте, он отключает бдительность и добровольно загружает вредоносный файл на свой компьютер.

Однако GootLoader — далеко не единственная вредоносная программа на JavaScript, нацеленная на бизнес-сегмент и сотрудников юридических фирм. Отдельные вредоносные кампании используют другой вредонос — FakeUpdates (SocGholish). Он позволяет «сбрасывать» в целевой системе больше исполняемых файлов, а для его распространения часто используется метод «Watering Hole».

«До 2021 года фишинг через электронную почту был основным вектором заражения, используемым злоумышленниками. Но браузерные атаки в последние годы показали значительный рост и сейчас полноценно конкурируют с электронной почтой как основным вектором заражения. Во многом это произошло благодаря GootLoader, SocGholish, SolarMarker и недавним кампаниям с использованием Google Ads для размещения в топе результатов поиска», — сообщил исследователь eSentire.