Новый вредонос Stealc предоставляет широкий набор возможностей для кражи данных

Инфостилер активно рекламируется злоумышленниками, заявлена поддержка 23 браузеров, 70 веб-плагинов и 15 криптокошельков.

В даркнете появился новый инфостилер под названием Stealc, который набирает обороты благодаря агрессивному продвижению возможностей для кражи данных и сходству с вредоносными программами Vidar, Raccoon, Mars и Redline.

Исследователи безопасности из компании SEKOIA, занимающейся обнаружением киберугроз, выявили новый штамм вредоносного ПО в январе этого года, а пик его активности пришёлся на февраль.

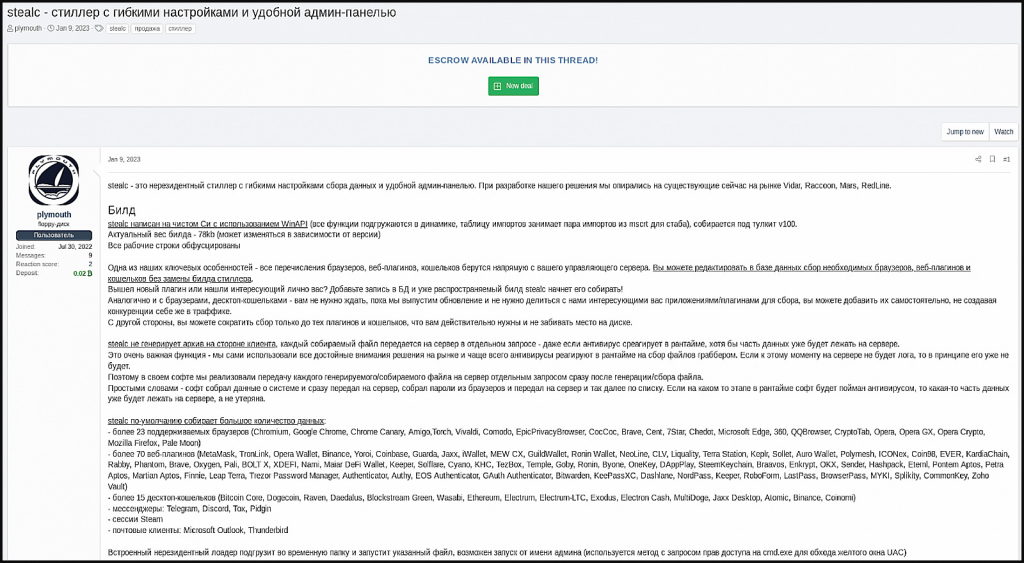

Stealc рекламировался на хакерских форумах русскоязычным пользователем под ником «Plymouth». Хакер описал широкие возможности программы для кражи данных, а также отметил простую в использовании панель администрирования.

Сообщение на хакерском форуме, рекламирующее вредонос Stealc

По словам Plymouth, помимо обычного таргетинга данных веб-браузера, расширений и криптовалютных кошельков, Stealc также может быть настроен на любые типы пользовательских файлов, которые оператор пожелает украсть. Автор открыто заявил, что при разработке Stealc использовались наработки популярных вредоносов Vidar, Raccoon, Mars и Redline. Программа также продвигалась в закрытых Telegram-каналах с возможностью опробовать тестовые образцы перед покупкой.

Исследователи обнаружили одну общую черту, которая объединяет Stealc с вышеупомянутыми Vidar, Raccoon, Mars и Redline. Все они загружают законные сторонние «.dll» библиотеки (например sqlite3.dll, nss3.dll) для похищения пользовательских файлов.

Исследователи SEKOIA обнаружили более 40 активных C2-серверов Stealc и несколько десятков экземпляров в дикой природе (ITW). Это указывает на то, что новая вредоносная программа привлекла неслабый интерес сообщества киберпреступников.

При развертывании вредоносная программа деобфусцирует свои строки и выполняет антианалитические проверки, чтобы убедиться, что она запускается не в виртуальной или изолированной среде. Затем она динамически загружает функции WinAPI и инициирует связь с C2-сервером, отправляя аппаратный идентификатор жертвы и название сборки, получая в ответ нужную конфигурацию.

После этого Stealc собирает данные из всех целевых браузеров, расширений и приложений, запускает захват пользовательских файлов, а затем выгружает их на C2-сервер. После завершения данного этапа вредоносная программа удаляет себя и загруженные ей DLL-файлы с устройства, чтобы стереть любые следы заражения.

Один из методов распространения, который наблюдали исследователи, — фишинговые веб-сайты, на которых потенциальным жертвам предлагалось скачать взломанное программное обеспечение. Разумеется, в данное ПО был встроен вредонос Stealc.

SEKOIA также поделилась большим набором индикаторов компрометации, которые смогут использовать компании, разрабатывающие антивирусные продукты, для добавления вредоносного ПО в свои базы.

Учитывая наблюдаемый способ распространения вредоноса, пользователям рекомендуется избегать установки пиратского программного обеспечения и загружать любые продукты только с официальных сайтов.