Группировка RedEyes прячет вредоносный код в изображениях и ворует файлы с подключенных к компьютеру устройств

Северокорейские хакеры вновь удивляют исследователей разнообразием вредоносного софта.

APT37 (она же RedEyes, ScarCruft, Ricochet Chollima, Reaper, Group123 или InkySquid) — это северокорейская хакерская группировка, которая занимается кибершпионажем. Считается, что она поддерживается властями КНДР. Недавно стало известно, что группировка использует новое уклончивое вредоносное ПО M2RAT и стеганографию для сбора разведданных.

В 2022 году APT37 была замечена в эксплуатации уязвимостей нулевого дня Internet Explorer и распространении широкого спектра вредоносных программ против целевых организаций и частных лиц. Например, злоумышленники атаковали организации, базирующиеся в Евросоюзе, с помощью новой версии своего мобильного бэкдора под названием «Dolphin», внедряли пользовательский RAT (троянец удаленного доступа) под названием «Konni», а также атаковали американских журналистов с помощью настраиваемой вредоносной программы под названием «Goldbackdoor».

В новом отчёте, опубликованном 14 февраля Центром реагирования на чрезвычайные ситуации AhnLab Security (ASEC), исследователи объясняют, как APT37 теперь использует новый штамм вредоносного ПО под названием «M2RAT». Он использует раздел общей памяти для выполнения команд и удаления данных, оставляя при этом очень мало следов работы на зараженной машине.

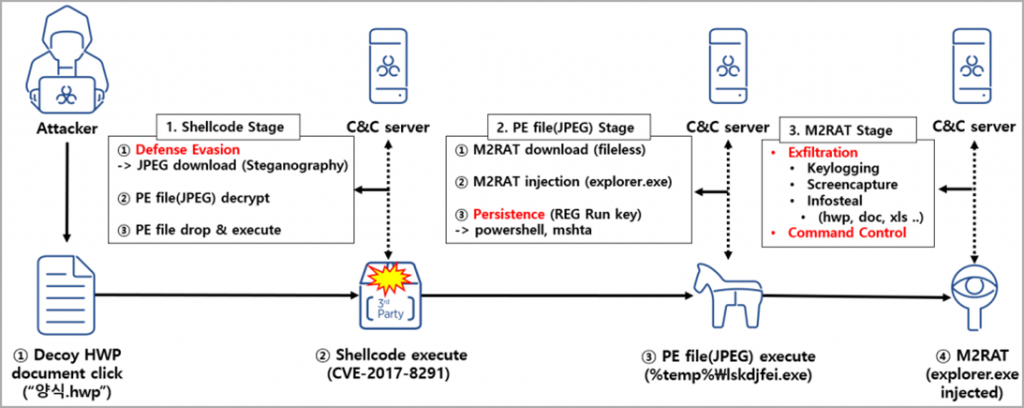

Данные атаки начались в январе 2023 года, когда хакерская группа разослала своим целям фишинговые электронные письма, содержащие вредоносное вложение. Принцип следующий: после открытия вложения в ход идёт старая уязвимость CVE-2017-8291 в текстовом редакторе Hangul, обычно используемом в Южной Корее. Эксплойт запускает шелл-код на компьютере жертвы, который, в свою очередь, загружает и выполняет вредоносное ПО, хранящееся в изображении JPEG.

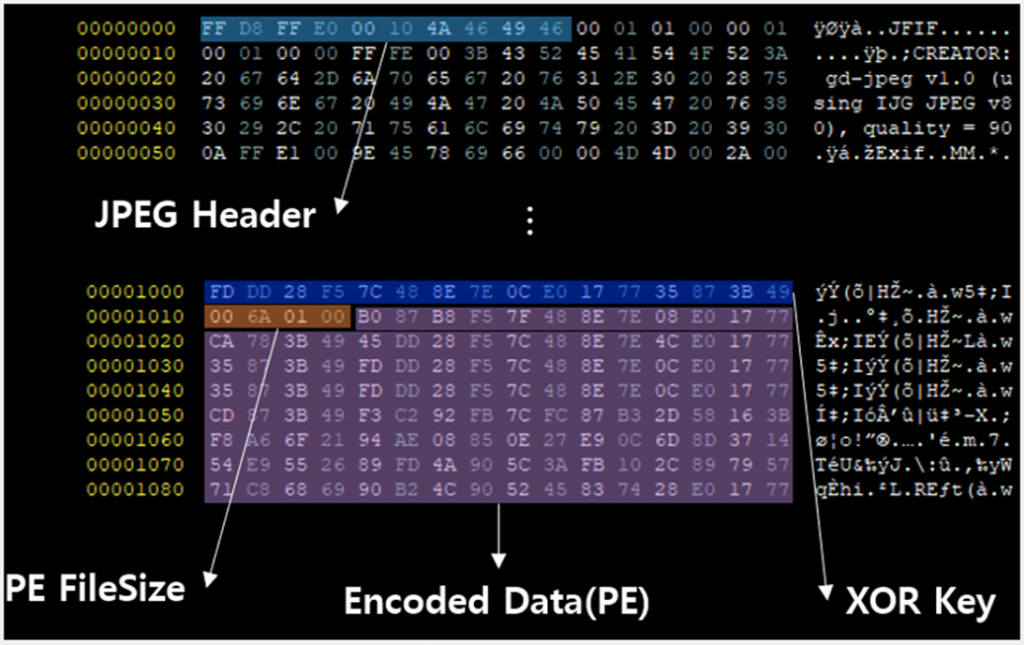

Сам JPG-файл использует «стеганографию» — технику, которая позволяет скрывать код внутри файлов, чтобы незаметно внедрить исполняемый файл M2RAT («lskdjfei.exe») в систему и ввести его в «explorer.exe».

Вредоносный код, скрывающийся в файле JPEG

Для сохранения в системе вредоносная программа добавляет новое значение («RyPO») в раздел реестра «Выполнить» с командами для выполнения сценария PowerShell через «cmd.exe». Эта же команда также была замечена в отчете Касперского за 2021 год об APT37.

Процесс атаки APT37 через JPEG-файл

Бэкдор M2RAT действует как обычный троянец удаленного доступа, производящий кейлоггинг, кражу данных, выполнение команд и создание скриншотов с рабочего стола. Функция создания снимков экрана активируется периодически и работает автономно, не требуя специальной команды оператора.

Особенно интересна способность вредоносного ПО сканировать портативные устройства, подключенные к компьютеру с Windows, такие как смартфоны или планшеты. При обнаружении портативного устройства ПО сканирует его содержимое на наличие документов и файлов с записью голоса, а при обнаружении копирует их на компьютер для отправки злоумышленнику. Перед эксфильтрацией украденные данные сжимаются в защищенный паролем RAR-архив, а локальная копия стирается из памяти для устранения любых следов.

Еще одной интересной особенностью M2RAT является то, что он использует раздел общей памяти для взаимодействия с C2-сервером без сохранения во взломанной системе. Использование раздела общей памяти на хосте сводит к минимуму обмен данными с C2-сервером и усложняет анализ угрозы исследователями.

APT37 продолжает обновлять свой пользовательский набор инструментов вредоносными программами, которые сложно обнаружить и проанализировать. Данные инструменты особенно полезны в атаках на небольшие организации, которые не подготовлены для обнаружения и отражения подобных атак.