Исправленная уязвимость 2021 года активно используется в атаках на серверы VMware ESXi

Кампания ESXiArgs уже затронула около 3200 серверов – администраторов призвали просканировать свои системы.

Французская группа реагирования на компьютерные чрезвычайные ситуации (CERT-FR) предупреждает, что злоумышленники активно эксплуатируют RCE-уязвимость 2021 года в неисправленных серверах VMware ESXi для развертывания новой программы-вымогателя ESXiArgs.

RCE-язвимость переполнения буфера в динамической памяти в службе OpenSLP CVE-2021-21974 (CVSS: 8,8) может быть использована хакером, не прошедшим проверку подлинности. Стоит отметить, что исправление ошибки было выпущено в феврале 2021 года.

Чтобы блокировать входящие атаки, администраторы должны отключить уязвимый протокол определения местоположения службы (SLP) на гипервизорах ESXi, которые еще не были обновлены. CERT-FR добавил, что не обновлённые системы также следует сканировать на наличие признаков компрометации.

CVE-2021-21974 влияет на следующие системы:

- ESXi версии 7.x до ESXi70U1c-17325551;

- ESXi версии 6.7.x до ESXi670-202102401-SG;

- ESXi версии 6.5.x до ESXi650-202102101-SG.

По данным Censys, около 3200 серверов VMware ESXi по всему миру были скомпрометированы в ходе кампании программы-вымогателя ESXiArgs. Это вредоносное ПО шифрует файлы с расширениями «.vmxf», «.vmx», «.vmdk», «.vmsd» и «.nvram» на скомпрометированных серверах ESXi и создает файл «.args» для каждого зашифрованного документа с метаданными (вероятно, необходимыми для расшифровки).

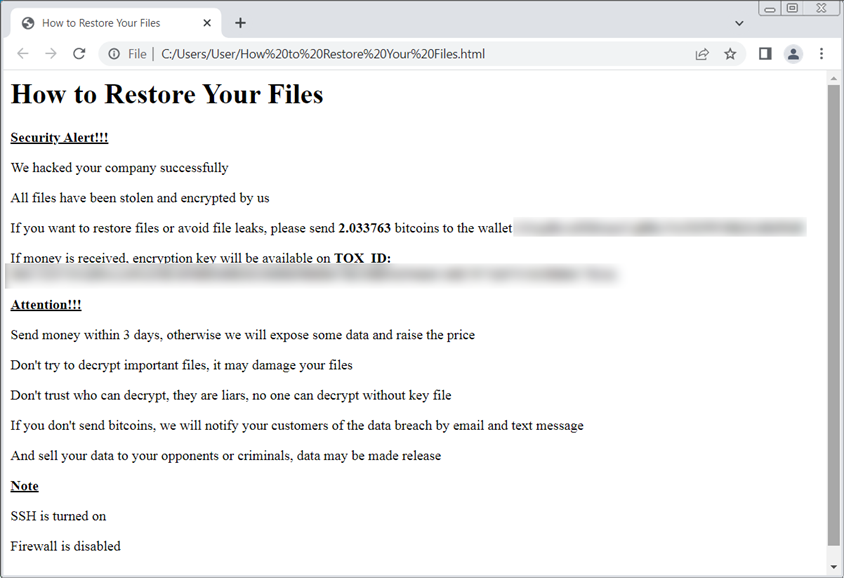

В заражённых системах ESXiArgs оставляет записку с требованием выкупа под названием «ransom.html» и «How to Restore Your Files.html» в формате «.html» или «.txt».

Записка о выкупе ESXiArgs

Майкл Гиллеспи из ID Ransomware проанализировал шифровальщик и заявил, что зашифрованные файлы расшифровать невозможно. Для шифрования ESXiArgs генерирует 32 байта с использованием защищенного генератора псевдослучайных чисел (CPRNG), а затем этот ключ используется для шифрования файла с использованием Sosemanuk, безопасного потокового шифра. Ключ файла шифруется с помощью RSA и добавляется к концу файла.

Использование алгоритма Sosemanuk указывает на то, что ESXiArgs, вероятно, основан на утечке исходного кода Babuk, который ранее использовался в других кампаниях против ESXi, такими как CheersCrypt.

Ранее исследователь кибербезопасности Уилл Томас из Центра анализа угроз Equinix (ETAC) обнаружил, что новая версия программы-вымогателя Royal Ransomware добавила поддержку шифрования устройств Linux для атак на виртуальные машины VMware ESXi.

Для пострадавших исследователь безопасности Энес Сонмез создал руководство, которое поможет администраторам бесплатно перенастроить свои виртуальные машины и восстановить данные. А специалисты издания BleepingComputer запустили специальную тему поддержки ESXiArgs, где люди сообщают о своем опыте с этой атакой и получают помощь в восстановлении машин.