Google продвигает виртуализированные вредоносные программы, созданные для обхода антивирусов

Программы подписаны Microsoft и обладают совершенными функциями «невидимости».

Исследователи кибербезопасности из SentinelLabs сообщают, что продолжающаяся кампания использует рекламу Google для распространения установщиков вредоносных программ, использующих технологию виртуализации KoiVM, чтобы избежать обнаружения при установке инфостилера FormBook.

KoiVM — это плагин для протектора ConfuserEx, который запутывает коды операций программы, чтобы их понимала только виртуальная машина. Затем при запуске ВМ переводит коды операций программ обратно в исходную форму, чтобы приложение могло выполняться. При злонамеренном использовании виртуализация усложняет анализ вредоносных программ, а также позволяет обойти механизмы статического анализа.

В обнаруженной рекламной кампании Google злоумышленник продвигает инфостилер FormBook в виде виртуализированных NET-загрузчиков под названием «MalVirt», которые помогают распределять конечную полезную нагрузку, не вызывая предупреждений антивируса. При этом реклама выдаёт себя за программу Blender 3D.

Вредоносные результаты поиска Google

В загрузчиках используются недействительные цифровые подписи, выдающие себя за Microsoft, Acer, DigiCert, Sectigo и AVG Technologies USA. Несмотря на то, что Windows не примет эти подписи как действительные, загрузчики MalVirt содержат в себе функции, позволяющие избежать обнаружения.

- Некоторые образцы обходят интерфейс сканирования на наличие вредоносного ПО (AMSI), обнаруживающего вредоносные команды PowerShell;

- Чтобы обойти статические механизмы обнаружения, некоторые строки (такие как amsi.dll и AmsiScanBuffer) кодируются с помощью Base-64 и AES;

- Загрузчики также могут определять, работают ли они в виртуализированной среде, запрашивая определенные ключи реестра, и, если среда виртуализированная, выполнение останавливается, чтобы избежать анализа;

- MalVirt использует подписанный драйвер Microsoft Process Explorer, загружаемый при запуске системы как «TaskKill», что позволяет ему изменять запущенные процессы и избежать обнаружения;

- MalVirt также имеет дополнительные уровни обфускации, что усложняет ее расшифровку. При этом расшифровывать придётся вручную – автоматизированные инструменты не могут помочь, потому что MalVirt запутывает код с помощью арифметических операций вместо использования простых назначений.

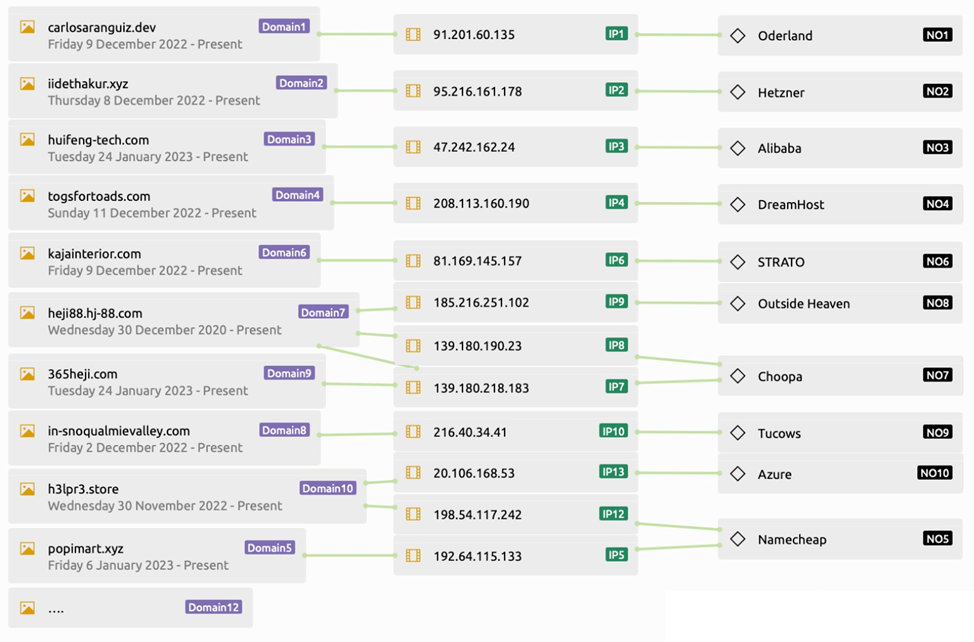

Примечательно то, как FormBook маскирует свой реальный трафик C2 и IP-адреса. Инфостилер создаёт «дымовую завесу» из безвредных HTTP-запросов, в которой он прячет свой основной трафик. Содержимое HTTP-запросов при этом зашифровано и закодировано, чтобы они не выделялись. Вредоносное ПО взаимодействует с этими IP-адресами случайным образом, выбирая их из жестко заданного списка доменов, размещенных различными компаниями.

В проанализированных образцах FormBook взаимодействовал с 17 доменами, только один из которых был фактическим сервером C2, а остальные служили простыми приманками, чтобы запутать инструменты мониторинга сетевого трафика.

Использование нескольких поддельных IP-адресов для передачи вредоносных программ

Это новая система построена на старом штамме вредоносного ПО и указывает на то, что ее операторы заинтересованы в расширении возможностей ВПО, которые сделают его более скрытной от инструментов безопасности и аналитиков.

По словам Sentinel Labs, хотя виртуализация KoiVM популярна для хакерских инструментов и взломов, она редко используется для распространения вредоносных программ. Эксперты считают, что использование KoiVM является последствием отключения макросов в Microsoft Office.