Северокорейские хакеры воспользовались уязвимостью почтового сервера Zimbra в своей вредоносной кампании «No Pineapple»

И причём тут вообще ананас?

Северокорейская группировка Lazarus Group использовала известные уязвимости в почтовом сервере Zimbra с целью получения важных разведданных.

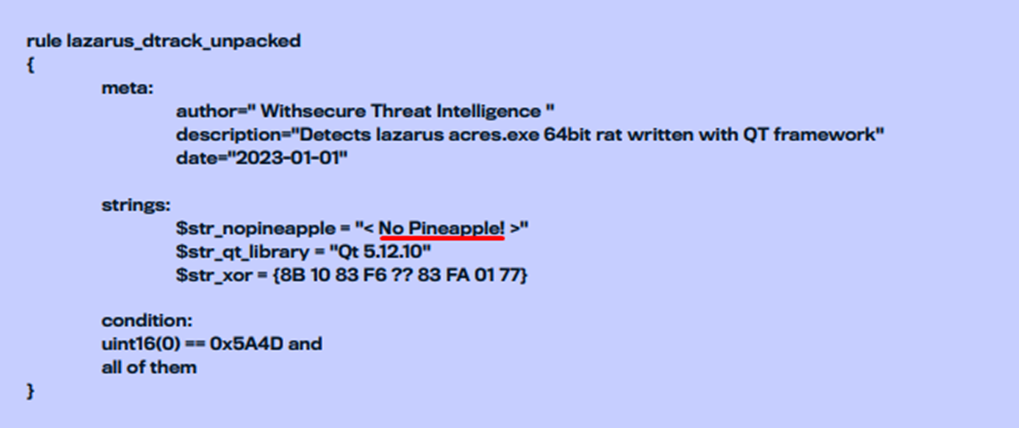

Компания WithSecure назвала данный инцидент «No Pineapple» со ссылкой на сообщение об ошибке, которое используется в одном из бэкдоров злоумышленников.

Хакерской команде удалось экспортировать около 100 ГБ данных после компрометации неназванного клиента. А сам взлом произошёл в третьем квартале 2022 года.

«Злоумышленник получил доступ к сети, воспользовавшись уязвимым почтовым сервером Zimbra в конце августа», — сообщает WithSecure в своём подробном отчёте.

Для первоначального доступа использовались уязвимости безопасности CVE-2022-27925 и CVE-2022-37042, позволяющие удаленно выполнять код на базовом сервере.

За этим шагом последовала установка веб-оболочек и использование уязвимости локального повышения привилегий на сервере Zimbra («Pwnkit» или CVE-2021-4034). Это позволило злоумышленнику собирать конфиденциальные данные из почтового сервиса.

Впоследствии, в октябре 2022 года, хакеры осуществили так называемое «боковое перемещение» и, в конечном счёте, внедрили бэкдоры Dtrack и GREASE.

Создание GREASE приписано другой группировке, также связанной с Северной Кореей, — Kimsuky. Данный бэкдор предоставляет возможности для создания новых учетных записей администратора с возможностями удаленного доступа, а также обход правил брандмауэра.

Бэкдор Dtrack ранее использовался в кибератаках, направленных на различные отраслевые вертикали, а также в финансовых атаках с использованием программ-вымогателей Maui.

WithSecure дала этой атаке название «No Pineapple» («Нет ананаса») как раз в честь ошибки при работе бэкдора Dtrack, которая появляется при выгрузке данных на C2-сервер, если данные превышают размер сегментированного байта.

Сообщение об ошибке в бэкдоре Dtrack

Также в данной атаке использовались инструменты Plink и 3Proxy для создания прокси-сервера в системе жертвы, что подтверждает предыдущие выводы Cisco Talos об атаках Lazarus Group, нацеленных на поставщиков энергии.

Поддерживаемые Северной Кореей хакерские группы насыщенно провели прошлый год. Они были замешаны во множестве шпионских атак и криптовалютных краж, которые соответствуют стратегическим приоритетам режима КНДР.