Вредоносное ПО Emotet использует социальную инженерию для распространения

Наивные пользовали сами «открывают все двери» обновлённому вредоносу.

Разработчики вредоносной программы Emotet продолжают совершенствовать тактику распространения вредоноса. В ход снова пошла социальная инженерия.

Троян Emotet был впервые обнаружен в 2014 году. Вирусом были атакованы клиенты немецких и австрийских банков. Злоумышленники использовали его для получения доступа к учетным данным пользователей. Со временем троян распространился по всему миру.

Позже Emotet эволюционировал в дроппер, который устанавливал другие вредоносные программы на устройства. Эти программы наносили реальный вред системе.

В 2021 году троян был побеждён после скоординированного отключения его инфраструктуры властями, однако к концу года он снова вернулся. Распространялся вирус в основном через фишинговые электронные письма.

Разработку Emotet приписывают группе киберпреступников TA542 (она же Gold Crestwood или Mummy Spider). Сейчас Emotet распространяется по модели «Вредоносное ПО как услуга» (MaaS). Он имеет модульную структуру и может развертывать на удалённых машинах множество компонентов для извлечения конфиденциальной информации и выполнения других вредоносных действий.

Два последних дополнения к арсеналу модулей Emotet включают «SMB spreader», предназначенный для самораспространения трояна по сети, и похититель данных банковских карт, функционирующий в браузере Google Chrome. Ещё исследователи давно заметили постоянные попытки переоснастить Emotet для распространения других вредоносных программ, вроде Bumblebee и IcedID.

В недавнем отчёте Blackberry подробно описан механизм распространения и работы свежего Emotet. Самый большой интерес вызывает то, как вообще вредонос попадает на компьютер жертвы. Происходит это при помощи тех же фишинговых писем, содержащих вредоносные .XLS файлы. Но так как Microsoft постоянно укрепляет безопасность Office, неопознанные .XLS документы из интернета сейчас автоматически открываются в режиме защищённого просмотра. Это плохая новость для Emotet, ведь записанные скрипты, фактически, блокируются на уровне приложения. Но организаторы вредоносной кампании додумались, как можно обойти это ограничение. Они написали подробную инструкцию для наивных пользователей, чтобы те сами открыли вирусу «все дорожки».

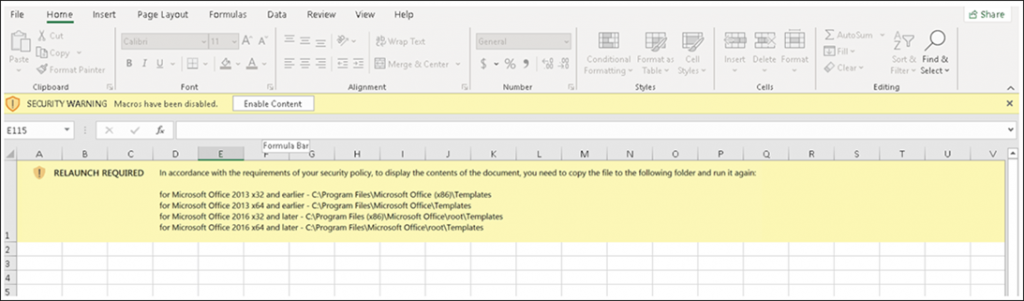

Фейковое предупреждение безопасности в загруженном .XLS файле

Как видно на изображении выше, в первую строку вредоносного документа хитроумные злоумышленники поместили надпись на привычном жёлтом фоне: «В соответствии с требованиями политики безопасности, для отображения содержимого документа, скопируйте этот файл в следующее местоположение и запустите повторно».

Если пользователь не счёл это сообщение подозрительным и выполнил указанные действия, — он, фактически, развязал вирусу руки. Далее Emotet запустит свои вредоносные скрипты и начнёт распространяться по локальной сети. А произойдёт это потому, что любой файл, выполняемый из местоположения «Office/Templates», игнорируется функцией защищенного просмотра, позволяя беспрепятственно запускать встроенные макросы без всякого подтверждения.

«Постоянно развиваясь в течение последних восьми с лишним лет, Emotet продолжает становиться все более изощрённым с точки зрения тактик уклонения. В него добавляют дополнительные модули для дальнейшего распространения, используют новые фишинговые кампании. Хотя Emote, возможно, бездействовал в течение нескольких месяцев, теперь он вернулся с удвоенной силой, что делает его угрозой, с которой приходится считаться как корпоративным, так и рядовым пользователям», — говорится в отчёте Blackberry.