Цепочки поставок немецких компаний под угрозой

Вредоносные npm-пакеты нацелены на ряд известных немецких компаний.

Исследователи в области кибербезопасности обнаружили в реестре npm вредоносные пакеты, специально нацеленные для атак на цепочки поставок ряда известных немецких компаний.

"По сравнению с большинством вредоносных программ, найденных в репозитории npm, полезная нагрузка этих пакетов очень опасна: сложная и запутанная часть вредоносного ПО, которая работает как бэкдор и позволяет злоумышленнику получить полный контроль над зараженным устройством", – говорится в новом отчете исследователей из JFrog.

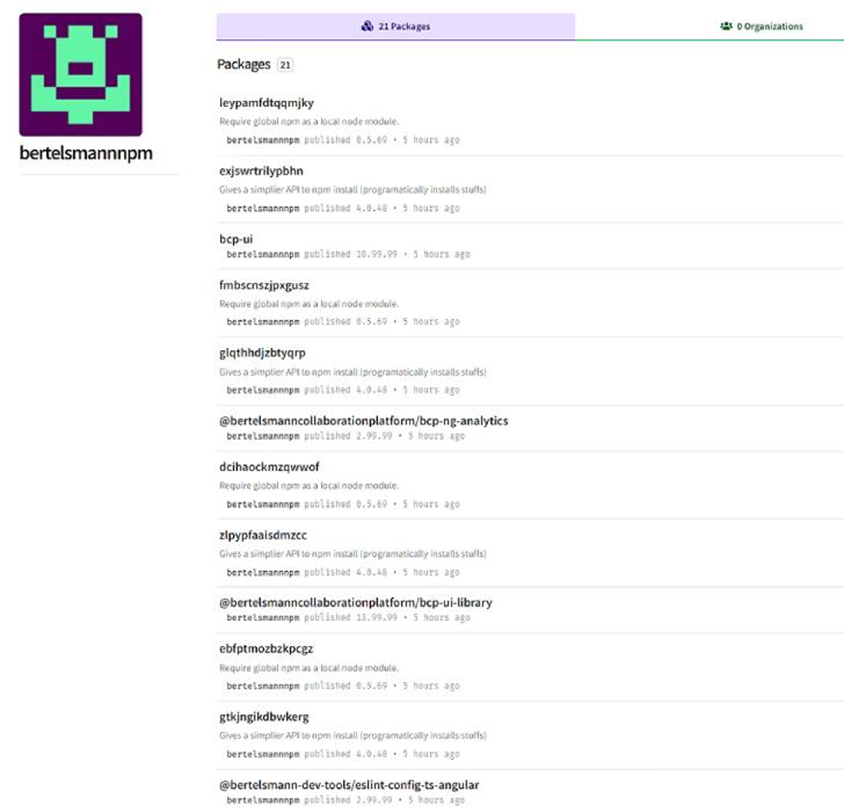

DevOps-специалисты из JFrog заявили, что доказательства указывают на работу опытных хакеров, либо на очень агрессивный тест на проникновение. Все npm-пакеты злоумышленников были отслежены до имен пользователей реестра npm – bertelsmannnpm, boschnodemodules, stihlnodemodules и dbschenkernpm. По словам экспертов, это может быть попытка киберпреступников выдать себя за фирмы Bertelsmann, Bosch, Stihl и DB Schenker.

Специфичные имена некоторых пакетов позволяют предположить, что злоумышленникам удалось определить названия внутренних библиотек во внутренних репозиториях компаний с целью организовать атаку запутывания зависимостей.

Один из аккаунтов злоумышленников, bertelsmannnpm.

Такие выводы были сделаны на основе отчета компании Snyk, опубликованном в конце прошлого месяца. В нем подробно описывался один из пакетов-нарушителей – "gxm-reference-web-auth-server". Отмечалось, что вредоносная программа нацелена на неизвестную компанию, которая имеет такой же пакет в частном реестре.

"Злоумышленники, вероятно, располагали информацией о существовании такого пакета в частном реестре компании", – заявили специалисты из Snyk.

JFrog назвала пакет собственной разработкой хакеров и отметила, что вредоносная программа состоит из двух компонентов: дроппера, который отправляет информацию о зараженном устройстве на удаленный телеметрический сервер перед расшифровкой и выполнением JavaScript-бэкдора. Бэкдор предназначен для получения и выполнения команд, отправленных с жестко заданного C&C сервера, запуска произвольного JavaScript-кода и загрузки файлов обратно на сервер.

"Атака целенаправленная и использует инсайдерскую информацию. Но с другой стороны, имена пользователей, созданные в реестре NPM, не пытались скрыть целевую компанию.”, – говорят эксперты.

Результаты исследования были получены после раскрытия специалистами из компании Check Point фишинговой кампании, направленной против немецких автопроизводителей и автодилеров.

Недавно мы писали про хакерские атаки на немецких автопроизводителей и автодилеров. Злоумышленники зарегистрировали множество поддельных доменов, похожих на настоящие сайты легитимных организаций, и использовали их для рассылки фишинговых писем, содержащих вредоносное ПО для похищения данных.