Хакеры использовали азбуку Морзе для сокрытия вредоносных URL-адресов

Фишинговая атака начинается с отправки электронного письма, замаскированного под счет для компании.

В рамках новой целенаправленной фишинговой кампании хакеры применили новую тактику обфускации, заключающуюся в использовании азбуки Морзе для сокрытия вредоносных URL-адресов во вложении электронной почты и обхода почтовых шлюзов и фильтров.

Об вредоносной кампании сообщил пользователь Reddit. Фишинговая атака начинается с отправки электронного письма, замаскированного под счет для компании с темой «Revenue_payment_invoice February_Wednesday 02/03/2021». Письмо содержит вложение в формате HTML с названием, которое выглядит как счет компании в формате Excel — «[название_компании] _инвойс_ [номер] ._ xlsx.hTML».

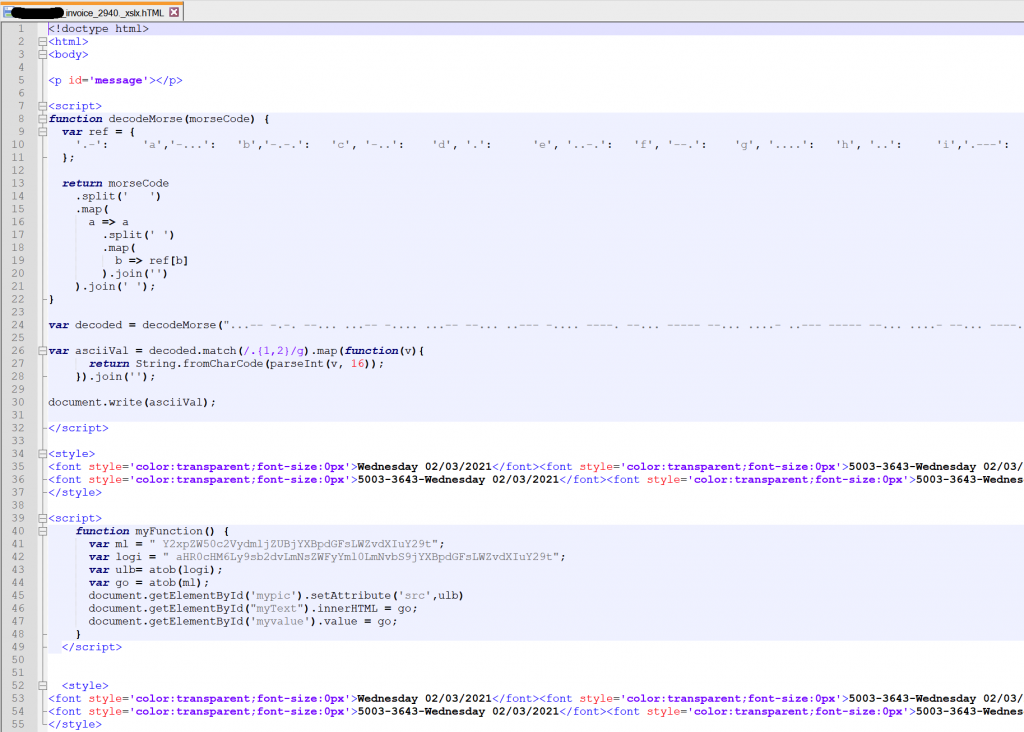

При просмотре вложения в текстовом редакторе можно обнаружить JavaScript-код, который сопоставляет буквы и цифры с азбукой Морзе. Например, буква «a» отображается в «.-», а буква «b» отображается в «-...».

Затем скрипт вызывает функцию decodeMorse() для декодирования строки кода Морзе в шестнадцатеричную строку. Строка далее декодируется в теги JavaScript, которые вставляются в HTML-страницу.

Данные внедренные скрипты в сочетании с вложением HTML содержат различные ресурсы, необходимые для отображения поддельной электронной таблицы Excel, в которой указано, что время их авторизации истекло, и предлагается ввести пароль еще раз. Как только пользователь вводит свой пароль, форма отправляет данные на удаленный сайт, подконтрольный злоумышленникам.

Кампания является целенаправленной — злоумышленники используют сервис logo.clearbit.com для вставки логотипов компаний-получателей в форму авторизации, чтобы сделать ее более убедительной. Если логотип недоступен, используется общий логотип Office 365.