Метаданные IoT-устройств позволяют следить за пользователями

Анализ трафика, генерируемого умными устройствами, позволяет узнать привычки и способ жизни своего владельца.

Анализ метаданных трафика, отправляемого IoT-устройствами, позволяет узнать достаточно информации о привычках и стиле жизни владельца. Согласно исследованию, опубликованному экспертами из Принстонского университета, злоумышленник с «возможностями провайдера» (способный перехватить трафик), может использовать методы пассивного сетевого мониторинга для сбора метаданных, которыми обмениваются IoT-устройства с серверами дистанционного управления.

Даже если трафик от IoT-устройств зашифрован, или передается через VPN-туннель, у атакующего есть возможность идентифицировать владельца устройства. DNS запросы, MAC-адреса и особенности трафика могут использоваться для получения информации о жертве.

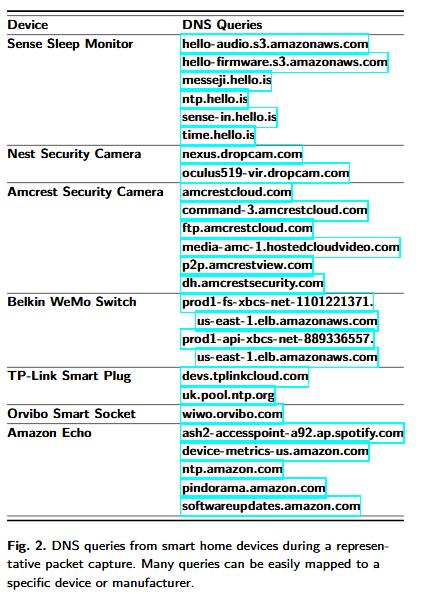

Самый простой способ выявить трафик - это DNS-запросы, являющиеся уникальными для каждого интеллектуального устройства, как показано на рисунке ниже.

Другим способом идентификации является интенсивность трафика – периодичность повторяющихся запросов к серверам дистанционного управления и первые шесть цифр MAC-адреса, которые являются уникальным идентификатором. Правда, для этого атакующему потребуется наличие доступа к локальной сети жертвы, поскольку MAC-адреса недоступны для трафика на уровне Интернет-провайдера.

Исследователи провели эксперимент, используя вышеперечисленные методы и попытались заполучить данные о владельце следующих 7 IoT-устройств:

1. Sense Sleep Monitor

2. Nest Cam Indoor security camera

3. Amcrest WiFi Security IP Camera

4. Belkin WeMo switch

5. TP-Link WiFi Smart Plug

6. Orvibo Smart WiFi Socket

7. Amazon Echo

Ученым удалось определить время, когда владелец устройства находился дома, по всплескам активности от таких устройства как Amazon Echo и Wi-Fi-розеткам.

Кроме того, исследователи также смогли определить, когда владелец спал. В это время наблюдалась повышенная активность со стороны Sense Sleep Monitor. Устройство становилось более активным, когда ему приходилось собирать и отправлять данные о активности пользователя во время сна.

По активности камер видеонаблюдения Nest можно определить, когда владелец покидает дом. Камеры активировались только когда человек уезжал и включал систему видеонаблюдения, отправляющую с определенным интервалом снимки с камер на удаленный сервер.

Успешность подобных атак объясняется принципом работы IoT-устройств и необходимостью постоянного интернет-подключения. Из семи протестированных устройств, три устройства перестали функционировать после отключения от интернета, а четыре продолжали работать, но с ограниченными возможностями.

Противостоять подобному пассивному сбору данных возможно. По мнению исследователей, внедрение в трафик фиктивных сетевых запросов позволяет скрыть реальную активность IoT-устройств, что делает невозможной описанную технику пассивного наблюдения. При этом, наличие фиктивных данных в трафике не сильно отразится на пропускной способности интернет-канала. Для умных домов без аудио и видео потока, мусорный трафик составит всего 7,5 КБ/с и 40 КБ/с - при наличии видеонаблюдения.