Angler распространяется через поддельный плагин для соцсетей

Хакеры попытались максимально скрыть присутствие вредоносных сценариев на зараженных сайтах.

Злоумышленники взяли на вооружение новую технику распространения вредоносного ПО. Как сообщается в блоге Malwarebytes, злоумышленники размещают на скомпрометированных сайтах поддельные кнопки социальных сетей. Подобные атаки обнаружены на сайты под управлением WordPress и Joomla.

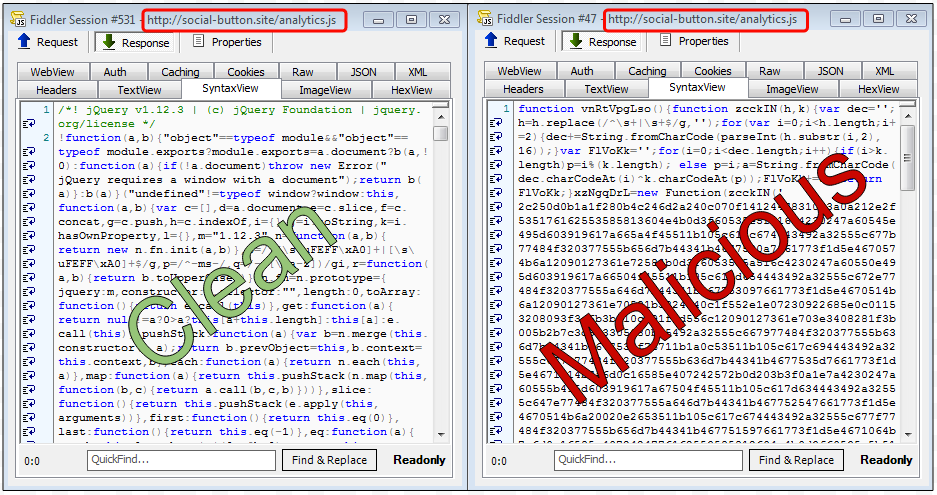

Злоумышленники модифицируют существующие JavaScript-сценарии на сайте для сокрытия своей деятельности. Вредоносный код подключается к домену socialbutton[.]site и обращается к двум файлам analytics.js и widget.js.

Если в HTTP Referer заголовке браузера не содержится адрес ранее инфицированной страницы, пользователь загружает «чистые» версии JavaScript-сценариев.

После загрузки вредоносного сценария злоумышленники используют пакет эксплоитов Angler для заражения компьютера жертвы.

Сайт socialbutton[.]site расположен на сервере в Панаме, домен зарегистрирован 13 апреля 2016 года.