Патч для опасной уязвимости в OS X оказался неэффективным

Эксперт продемонстрировал, как можно обойти защиту SIP при помощи серии команд, умещающихся всего в один твит.

Ранее портал SecurityLab писал об опасной уязвимости в операционных системах OS X и iOS, позволяющей повысить привилегии на системе и обойти защиту Apple System Integrity Protection (SIP) в версии OS X El Capitan. Проэксплуатировав уязвимость, атакующий может выполнить произвольный код на целевой системе, удаленно выполнить код, а также совершить «побег из песочницы».

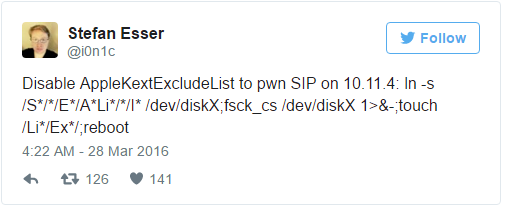

Специалисты Apple оперативно исправили ошибки в OS X El Capitan 10.11.4 и iOS 9.3, однако патчи оказались неэффективными. Немецкий эксперт в области компьютерной безопасности Штефан Эссер (Stefan Esser) продемонстрировал, как можно обойти защиту при помощи серии команд, умещающихся всего в один твит.

Подсистема SIP ограничивает доступ к каталогам /System, /bin, /sbin и /usr, не позволяет подключать к некоторым приложениям отладчик и блокирует загрузку определенных расширений ядра.

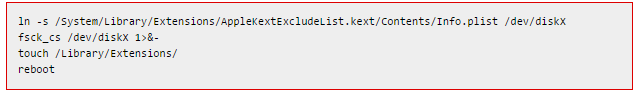

Продемонстрированная Эссером команда создает на одном из дисков символьную ссылку на файл Info.plist, относящийся к расширению AppleKextExcludeList.kext. В Info.plist содержатся списки расширений ядра. Данными списками SIP руководствуется при решении, какие расширения загружать, а какие блокировать. Затем подсистема запускает на диске инструмент fsck_cs и перенаправляет выводимую ей информацию в созданную ссылку. Поскольку ограничения SIP не распространяются на данную утилиту, она перезаписывает содержимое Info.plist. Далее применяется команда touch, и система перезагружается.