Главные уязвимости корпоративных информационных систем в 2014 году: веб-приложения, пароли и сотрудники

94% исследованных систем содержали уязвимости, позволяющие получить полный контроль над отдельными критически важными ресурсами.

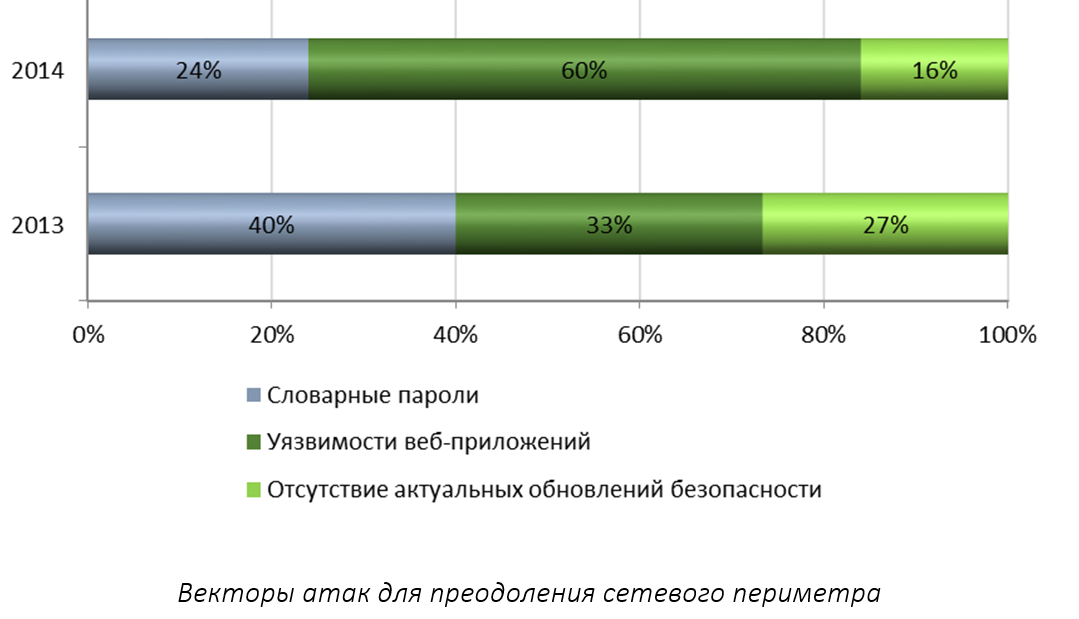

Сложность проведения атак в 2014 году оказалась заметно ниже, чем в предыдущие годы, а преодолеть сетевой периметр в 60% систем оказалось возможно через уязвимости веб-приложений. Также в 2014 году существенно снизился уровень осведомленности сотрудников компаний по вопросам безопасности: они стали во много раз чаще переходить по незнакомым ссылкам и открывать приложенные к письмам файлы. Такие наблюдения содержатся в исследовании компании Positive Technologies на основе тестов на проникновение, проводившихся в 2014 году, и сравнения полученных данных с прошлогодними результатами. В данном статье мы поделимся некоторыми результатами исследования.

Общие результаты

Для исследования были выбраны 18 информационных систем крупных государственных и коммерческих компаний, российских и зарубежных (в том числе — входящих в рейтинг крупнейших в мире компаний Fortune Global 500). Более половины предприятий насчитывали множество дочерних компаний и филиалов, расположенных в разных городах и странах. В большинстве систем количество активных узлов, доступных на сетевом периметре, исчислялось сотнями. Наибольшее количество проектов относились к промышленности, банковской сфере и ИТ.

94% исследованных систем содержали уязвимости, позволяющие получить полный контроль над отдельными критически важными ресурсами — Active Directory, ERP, электронной почтой, системами управления сетевым оборудованием. При этом в 67% случаев получение полного контроля над важнейшим ресурсом оказалось возможно от лица любого внешнего злоумышленника, в 27% случаев достаточно было иметь доступ к пользовательскому сегменту внутренней сети.

Почти все исследованные системы оказались подвержены уязвимостям высокой степени риска; в частности, почти все содержали критические уязвимости, связанные с недостатками конфигурации. Практически в каждой информационной системе (89%) выявлены уязвимости, связанные с ошибками в коде веб-приложений. Более чем в половине компаний (61%) это были уязвимости высокой степени риска.

Большинство систем (78%), исследованных в 2014 году, содержали критические уязвимости, связанные с использованием устаревших версий ПО, что существенно хуже результатов предыдущего года, когда таких систем было немногим более половины. Средний возраст наиболее устаревших неустановленных обновлений составляет 73 месяца (в 2013 году он был в два раза ниже — 32 месяца).

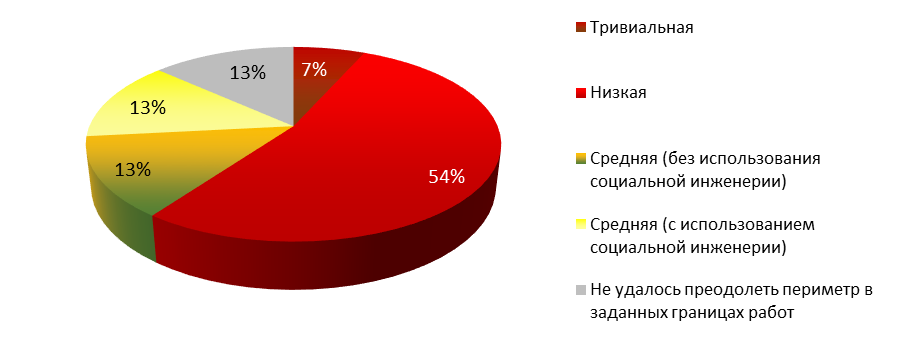

Недостатки защиты сетевого периметра

В 73% систем внешний нарушитель, действующий из Интернета, способен получить доступ к узлам внутренней сети без использования методов социальной инженерии. Если же атакующий использует и социальную инженерию, то доступ к сети извне можно получить в 87% случаев. При этом 61% систем может успешно атаковать злоумышленник низкой квалификации (в 2013 году этот показатель составлял 46%).

Сложность преодоления периметра

Преодоление периметра в 2014 году, как и годом ранее, в среднем требует эксплуатации всего двух уязвимостей. Однако более чем в половине систем, где в 2014 году удалось преодолеть периметр (6 из 11), это было сделано в результате эксплуатации всего одной уязвимости. При этом в 60% случаев вектор проникновения во внутреннюю сеть основывается на уязвимостях в коде веб-приложений. Так, уязвимость типа «Внедрение операторов SQL» встречается в 67% систем, а «Загрузка произвольных файлов» — в 40%.

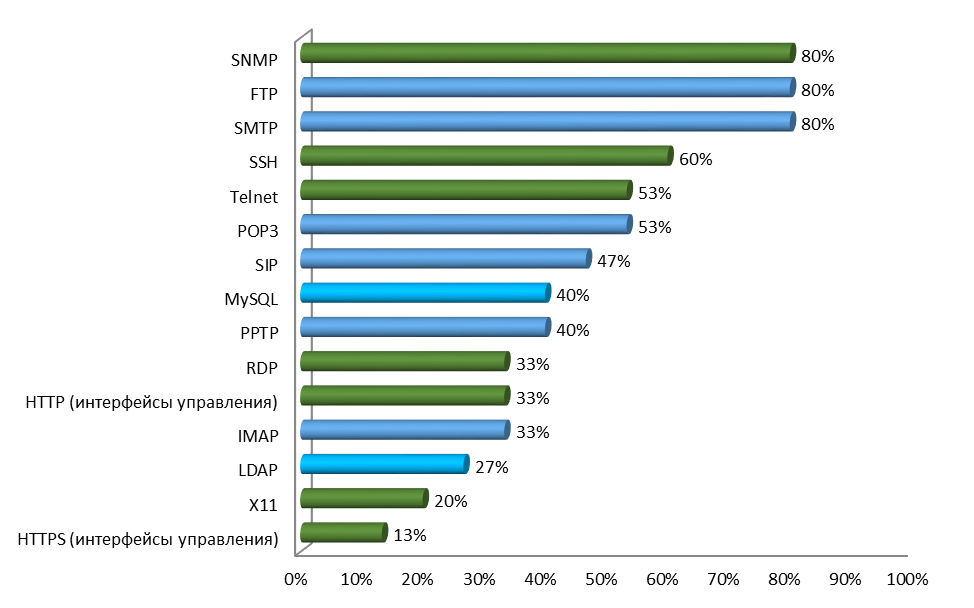

Наиболее распространенные уязвимости на сетевом периметре – это доступные из Интернета интерфейсы управления сетевым оборудованием и серверами (их доля выросла за прошедший год с 82 до 93%), а также использование словарных паролей, в том числе установленных по умолчанию и пустых, — 87%.

Статистика использования различных протоколов, в том числе интерфейсов удаленного доступа, на сетевом периметре (доля систем)

Недостатки защиты внутренней сети

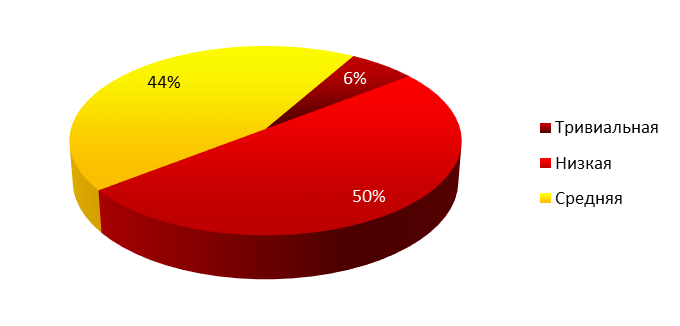

При тестировании от лица внутреннего злоумышленника (например, рядового сотрудника, находящегося в пользовательском сегменте сети) во всех случаях удалось получить несанкционированный привилегированный доступ к критически важным ресурсам - банковским системам, ERP-системам и другим значимым для бизнеса компонентам сети. В 78% случаев внутренний нарушитель может получить полный контроль над всей информационной инфраструктурой организации.

Более чем в половине случаев (56%) внутреннему атакующему достаточно низкой квалификации для получения доступа к критически важным ресурсам. А сложные атаки, требующие высокой квалификации, в 2014 году вообще не понадобились (в 2013 году они требовались для проникновения в 17% систем). В среднем, для получения контроля над важнейшими ресурсами внутреннему злоумышленнику требуется эксплуатация трех различных уязвимостей, что хуже показателя предыдущего года, когда атака насчитывала в среднем 5 этапов.

Сложность получения доступа к критически важным ресурсам со стороны внутреннего нарушителя

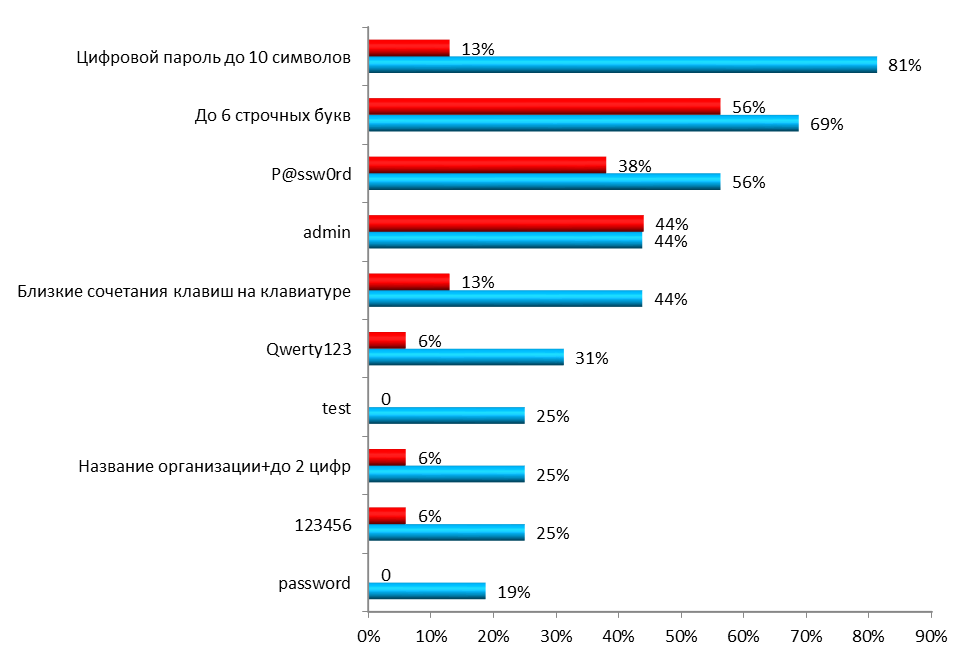

Наиболее распространенной уязвимостью ресурсов внутренней сети по-прежнему является использование слабых паролей, которые были обнаружены во всех исследованных системах. При этом в каждой системе выявлены простые пароли администраторов: более половины из них длиной до 6 символов.

Доли систем со словарными паролями. Красным цветом - пароли администраторов, синим – пароли пользователей.

Следующая по распространенности уязвимость внутренних сетей — это недостаточный уровень защиты привилегированных учетных записей (88% систем). Особое внимание следует уделить внедрению двухфакторной аутентификации для администраторов домена Active Directory в связи с появлением в 2014 году атаки Kerberos Golden Ticket. Данная атака позволяет, однажды получив высокие привилегии в домене, впоследствии обращаться к нему с максимальным уровнем доступа от имени произвольной учетной записи — за счет использования недостатков архитектуры протокола Kerberos, при этом отслеживание действий атакующего крайне затруднительно.

Недостатки осведомленности сотрудников

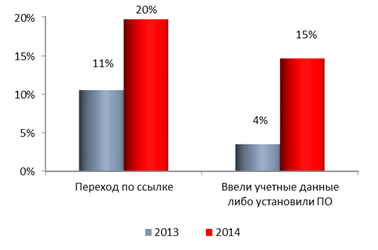

В 2014 году уровень осведомленности сотрудников был оценен существенно ниже по сравнению с предыдущим годом, когда в каждой третьей протестированной системе он был приемлемым. В 2014 году ни одна компания не достигла приемлемого уровня: 67% систем показали крайне низкий или низкий уровень, а остальным присвоена оценка «ниже среднего».

В частности, в 2014 году почти в два раза увеличилась доля переходов пользователей по предоставленной в письме ссылке (с 11 до 20%). Также было зафиксировано в 4 раза больше фактов запуска приложенных к письму файлов или ввода учетных данных в фальшивые формы (15%).

Полная версия данного исследования c подробным разбором главных уязвимостей года, включая реальную оценку распространения Heartbleed и Shellshock, будет опубликована позже. Однако все желающие могут узнать эти подробности на вебинаре, который проведут авторы исследования в ближайший четверг, 16 апреля в 14:00. Вебинар бесплатный, но для участия необходимо зарегистироваться:

http://www.ptsecurity.ru/lab/webinars/#40020

Кроме того, уже опубликована запись предыдущего вебинара экспертов Positive Technologies - этот доклад посвящен статистике уязвимостей веб-приложений и систем дистанционного банковского обслуживания в 2014 году:

https://my.webinar.ru/record/480993/