Positive Hack Days CTF 2012. Как это было

Positive Hack Days CTF 2012. Как это было

Alexander Antipov

Битва хакеров по принципу Capture The Flag стала гвоздем программы форума PHDays 2012: на протяжении двух дней и одной ночи в режиме нон-стоп 12 команд из 10 стран взламывали сети противников и защищали свои.

Битва хакеров по принципу Capture The Flag стала гвоздем программы форума PHDays 2012: на протяжении двух дней и одной ночи в режиме нон-стоп 12 команд из 10 стран взламывали сети противников и защищали свои.

Условия PHDays CTF, в отличие от многих других подобных соревнований, были максимально приближены к боевым: все уязвимости не выдуманы, а действительно встречаются в современных информационных системах. Кроме того, участники могли решать игровые задачи вслепую — атаковать системы не обладая доступом к ним, но самое главное: в этом году соревнования были построены по принципу «Царь горы» (очки начислялись не только за захват систем, но и за их удержание).

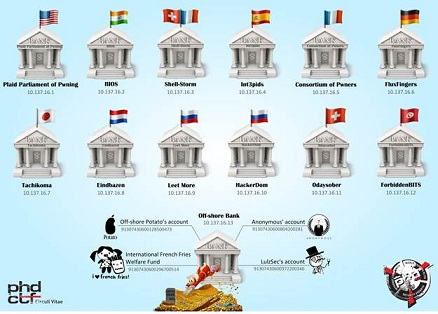

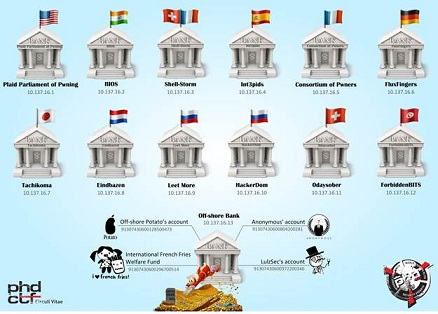

Согласно принципу максимальной жизненности, конкурсная инфраструктура повторяла строение корпоративных сетей: внешний периметр состоял из веб-приложений, серверов СУБД и различных каталогов (LDAP); лишь после его захвата можно было попасть во внутренний периметр — Microsoft Active Directory. Все как в реальной жизни.

Чтобы добавить изюминку в соревнование мы подготовили легенду, в соответствии с которой в ходе CTF вносились изменения в инфраструктуру игры — в рамках одной сюжетной линии. Участникам нужно было не просто опередить соперников, а ни много ни мало спасти мир (легенда первого и второго дня соревнования опубликована в блоге форума).

В этом году турнир также обрел элементы реалити-шоу: отдельным посетителям форума случайным образом были вручены карточки с бонусными ключами, которые они могли по своему усмотрению передать в конце второго дня понравившейся команде.

Чистым хакингом дело для соревнующихся не ограничилось. В фойе техноцентра Digital October был установлен огромный контейнер со специально подготовленным «мусором», в котором участники должны были искать бонусные ключи (флаги). На Dumpster Diving каждой команде отводилось полчаса.

Кроме того, во второй день форума Positive Hack Days участников CTF ждали новые сюрпризы. Первым из них стало задание на перехват управления летательным аппаратом AR.Drone — устройством, которое управляется с телефона через небезопасные беспроводные соединения. На решение этой задачи участникам отводилось 30 минут.

Поскольку 31 мая погода в Москве была нелетная, запуски проводились в фойе техноцентра.

Победитель этого конкурса не только заработал бонусные очки для своей команды, но и получил сам летательный аппарат в собственность. Обладателями квадрокоптеров стали Сергей Азовсков из команды HackerDom (Россия) и Мэтт Дикоф из PPP (США).

В рамках секции «Как защищают деньги» проводился конкурс «Большой ку$h». Хакеры должны были вывести деньги из системы ДБО, специально разработанной для данного соревнования. На втором этапе конкурса над защитой ДБО должны были потрудиться команды CTF (на это им отводилось четыре часа), а затем участники онлайн-соревнования HackQuest в течение 30 минут атаковали системы и пытались вывести деньги из банков команд CTF (подробности — в нашем здесь).

Участникам CTF удалось одержать победу в этой битве и сохранить почти все свои деньги.

Победу в Positive Hack Days CTF 2012 одержала российская команда Leet More: в прошлом году парни заняли второе место, а в этот раз не дали соперникам ни единого шанса и увезли главный приз в размере 150 000 руб. Вторыми стали представители Швейцарии из 0daysober (100 000 руб.), а третье место и сумму в 50 000 руб. завоевали испанцы из int3pids. Прошлогодние победители — команда PPP из США — разместилась на четвертой позиции. Итоговая таблица выглядит следующим образом.

Хочется отметить команду Tachikoma из Японии, которая состояла из студентов четырех разных японских университетов и дебютировала на PHDays CTF. За ребят болела вся Страна восходящего солнца, и для первого раза они выступили более чем достойно.

В ходе CTF были обнаружены довольно интересные уязвимости. Представители команды Leet More обнаружили 0-day в freebsd 8.3 release (локальная уязвимость — обход ограничений безопасности). Воспользовавшись этой уязвимостью, можно было нарушить работу механизма защиты флагов и удалять флаги соперников. Но этого никто делать не стал :)

Кроме того, команда eindbazen (Нидерланды) обнаружила вектор атаки XSS на «Царя Горы». Сценарий такой веб-атаки не был предусмотрен в ходе подготовки к CTF, так что это тоже можно назвать своего рода уязвимостью нулевого дня.

Печально, но Defcon так и не перенес свои отборочные CTF. Понятно, что сразу после форума 12 команд, участвовавших в PHDays CTF, физически не могли нормально участвовать в отборе: кто-то был в самолете, а кто-то просто очень устал.

В итоге по инициативе команды PPP (с чувством юмора у них порядок) появилось фото, которое «как бы намекает».

А в остальном все было супер! Мы постараемся сделать PHDays CTF 2013 еще более увлекательным.

P. S. Полную легенду CTF (текст + видео) и ссылки на отзывы о форуме можно найти в блоге одного из организаторов соревнования.

Условия PHDays CTF, в отличие от многих других подобных соревнований, были максимально приближены к боевым: все уязвимости не выдуманы, а действительно встречаются в современных информационных системах. Кроме того, участники могли решать игровые задачи вслепую — атаковать системы не обладая доступом к ним, но самое главное: в этом году соревнования были построены по принципу «Царь горы» (очки начислялись не только за захват систем, но и за их удержание).

Согласно принципу максимальной жизненности, конкурсная инфраструктура повторяла строение корпоративных сетей: внешний периметр состоял из веб-приложений, серверов СУБД и различных каталогов (LDAP); лишь после его захвата можно было попасть во внутренний периметр — Microsoft Active Directory. Все как в реальной жизни.

Шоу

Чтобы добавить изюминку в соревнование мы подготовили легенду, в соответствии с которой в ходе CTF вносились изменения в инфраструктуру игры — в рамках одной сюжетной линии. Участникам нужно было не просто опередить соперников, а ни много ни мало спасти мир (легенда первого и второго дня соревнования опубликована в блоге форума).

В этом году турнир также обрел элементы реалити-шоу: отдельным посетителям форума случайным образом были вручены карточки с бонусными ключами, которые они могли по своему усмотрению передать в конце второго дня понравившейся команде.

Испытания

Чистым хакингом дело для соревнующихся не ограничилось. В фойе техноцентра Digital October был установлен огромный контейнер со специально подготовленным «мусором», в котором участники должны были искать бонусные ключи (флаги). На Dumpster Diving каждой команде отводилось полчаса.

Кроме того, во второй день форума Positive Hack Days участников CTF ждали новые сюрпризы. Первым из них стало задание на перехват управления летательным аппаратом AR.Drone — устройством, которое управляется с телефона через небезопасные беспроводные соединения. На решение этой задачи участникам отводилось 30 минут.

Поскольку 31 мая погода в Москве была нелетная, запуски проводились в фойе техноцентра.

Победитель этого конкурса не только заработал бонусные очки для своей команды, но и получил сам летательный аппарат в собственность. Обладателями квадрокоптеров стали Сергей Азовсков из команды HackerDom (Россия) и Мэтт Дикоф из PPP (США).

В рамках секции «Как защищают деньги» проводился конкурс «Большой ку$h». Хакеры должны были вывести деньги из системы ДБО, специально разработанной для данного соревнования. На втором этапе конкурса над защитой ДБО должны были потрудиться команды CTF (на это им отводилось четыре часа), а затем участники онлайн-соревнования HackQuest в течение 30 минут атаковали системы и пытались вывести деньги из банков команд CTF (подробности — в нашем здесь).

Участникам CTF удалось одержать победу в этой битве и сохранить почти все свои деньги.

Результаты

Победу в Positive Hack Days CTF 2012 одержала российская команда Leet More: в прошлом году парни заняли второе место, а в этот раз не дали соперникам ни единого шанса и увезли главный приз в размере 150 000 руб. Вторыми стали представители Швейцарии из 0daysober (100 000 руб.), а третье место и сумму в 50 000 руб. завоевали испанцы из int3pids. Прошлогодние победители — команда PPP из США — разместилась на четвертой позиции. Итоговая таблица выглядит следующим образом.

Хочется отметить команду Tachikoma из Японии, которая состояла из студентов четырех разных японских университетов и дебютировала на PHDays CTF. За ребят болела вся Страна восходящего солнца, и для первого раза они выступили более чем достойно.

0-day

В ходе CTF были обнаружены довольно интересные уязвимости. Представители команды Leet More обнаружили 0-day в freebsd 8.3 release (локальная уязвимость — обход ограничений безопасности). Воспользовавшись этой уязвимостью, можно было нарушить работу механизма защиты флагов и удалять флаги соперников. Но этого никто делать не стал :)

Кроме того, команда eindbazen (Нидерланды) обнаружила вектор атаки XSS на «Царя Горы». Сценарий такой веб-атаки не был предусмотрен в ходе подготовки к CTF, так что это тоже можно назвать своего рода уязвимостью нулевого дня.

Defcon. Привет из Москвы

Печально, но Defcon так и не перенес свои отборочные CTF. Понятно, что сразу после форума 12 команд, участвовавших в PHDays CTF, физически не могли нормально участвовать в отборе: кто-то был в самолете, а кто-то просто очень устал.

В итоге по инициативе команды PPP (с чувством юмора у них порядок) появилось фото, которое «как бы намекает».

А в остальном все было супер! Мы постараемся сделать PHDays CTF 2013 еще более увлекательным.

P. S. Полную легенду CTF (текст + видео) и ссылки на отзывы о форуме можно найти в блоге одного из организаторов соревнования.