Безопасность в продуктах Microsoft глазами IT-специалиста. Часть 1

В первой части статьи будет рассказано об основных угрозах для серверных и клиентских приложений.

Автор: Богданов Марат (bogdanov_marat@mail.ru)

Безопасность в продуктах Microsoft глазами IT-специалиста – рекомендации для технических специалистов, нацеленные на обеспечение безопасности серверных продуктов или рабочей среды пользователя

Часть I. Основные угрозы для серверных и клиентских приложений.

В первой части статьи будет рассказано об основных угрозах для серверных и клиентских приложений, во второй части мы рассмотрим шаги Microsoft, направленные на обеспечение информационной безопасности, а также обсудим рекомендации для специалистов, обеспечивающих безопасность серверных и клиентских приложений.

1. Угрозы для серверных и клиентских приложений

Угрозу для информационных систем представляют случаи как намеренного, так и ненамеренного причинения вреда пользователями, обслуживающим персоналом и третьими лицами. К случаям намеренного причинения вреда можно отнести кражу оборудования и носителей информации, а также такие злонамеренные действия, как взлом, применения вредоносных программ и мошенничество. К случаям непреднамеренного причинения вреда можно отнести различные проявления халатности (потеря оборудования, случайное разглашение секретных сведений, неправильное размещение данных).

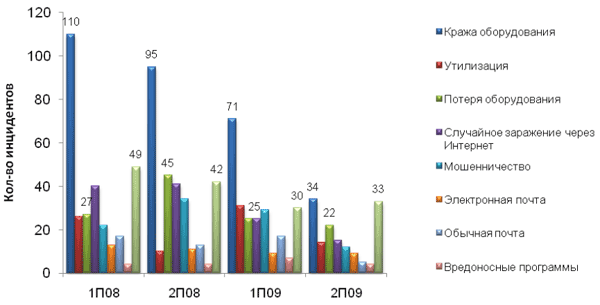

На рис. 1. показана динамика случаев нарушения безопасности за период с первого полугодия 2008-г года (1П08) по второе полугодие 2009-го года [1].

Рис. 1. Случаи нарушения безопасности по типу инцидентов [1]

Из рисунка видно, что неуклонно снижается количество краж оборудования и носителей, а также случайных потерь учетных записей на веб-сайтах. Выяснилось, что число случаев взлома, применения вредоносных программ и мошенничества значительно меньше числа случаев халатности (кража или потеря оборудования, случайное разглашение или неправильное размещение) [1]. Несмотря на общее снижение числа инцидентов, количество атак на основе вредоносных программ остается неизменным.

Поговорим об угрозах для информационных систем, основанных на применении вредоносных программ.

Применение вредоносных программ обычно связано с уязвимостями.

Уязвимости — это слабые места программного обеспечения, используя которые злоумышленнику может нарушить его целостность, доступность или конфиденциальность. Некоторые из наиболее опасных уязвимостей позволяют запускать на зараженном компьютере произвольный программный код. Разглашение — это обнародование данных об уязвимости программного обеспечения. Этот термин не относится к нарушению конфиденциальности ограниченным числом людей [1].

Говоря о вредоносных программах, мы часто упоминаем термин «эксплойт».

Эксплойт — вредоносный код, предназначенный для заражения компьютеров без согласия пользователя и нередко без его ведома. Эксплойты часто распространяются через веб-страницы, хотя злоумышленники также использую и другие способы распространения, например с помощью электронной почты или обмена мгновенными сообщениями [1].

1.1. Историческая справка

Десять лет назад серьезной опасности подвергался сетевой уровень информационных систем. Так, в мае 2000-го года вирус ILOVEYOU поразил миллионы компьютеров, июль 2001-го года был отмечен широким распространением вируса Code Red, сразу после атак 11 сентября 2001-го года началась эпидемия Nimda [2]. Мишенями червя Nimda, вызывающего замедление сетевого трафика, были компьютеры с Microsoft Web Server, Internet Information Server (IIS), а также пользователи, открывшие электронную почту с присоединенным вложением [2]. В 2003-м году возникла эпидемия вируса SQL Slammer, использовавшего бреши в MS SQL Server. Угроза была устранена через 6 месяцев. За это время вредоносная программа поразила 75000 серверов, включая компьютеры Bank of America, сети платежных терминалов в Вашингтоне, авиакомпанию Continental, сеть МЧС в Сиэтле и атомную электростанцию в Огайо [2].

Позднее акцент сместился на уровень приложений, в частности, воспользовавшись брешью в безопасности платежной системы Heartland, хакеры взломали 100 миллионов кредитных карточек [2].

Примерно в середине декады, на первый план вышли уязвимости веб-приложений, которые превысили уязвимости сетевого уровня и в конце десятилетия составили около 80% от общего числа уязвимостей.

Все большую актуальность приобретают кибератаки и кибертерроризм. В качестве примера можно привести операцию «Аврора», проведенную китайскими хакерами. В тоже время атакам подвергались социальные сети, такие как FaceBook и Twitter. В ходе атаки RockYou пострадало 32 миллиона учетных записей пользователей. Российские хакеры периодически взламывают миллионы кредитных карточек. Атакам продолжают подвергаться сайты университетов, предприятий розничной торговли, государственные учреждения [2].

1.2. Основные угрозы для веб-приложений

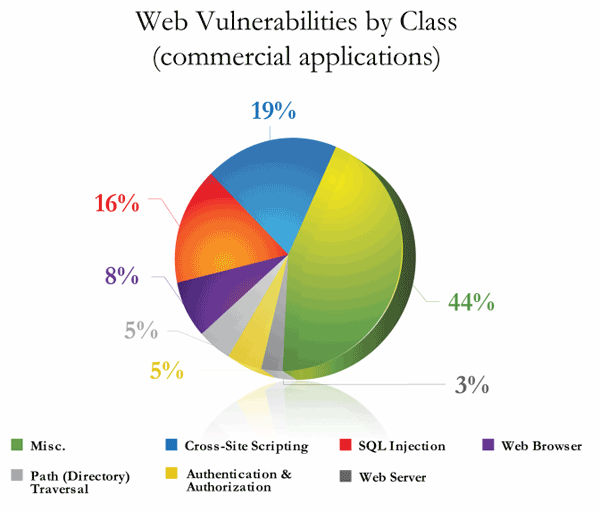

В конце 2009-года было выявлено 3100 уязвимостей в коммерческих приложениях. Из них 82% пришлось на веб-приложения. В веб-приложениях 89% уязвимостей пришлось на код коммерческих веб-приложений, 8% уязвимостей были выявлены в веб-браузерах и 3% - в веб-серверах (рис. 2) [2].

Рис. 2. Распределение уязвимостей во второй половине 2009 года [2]

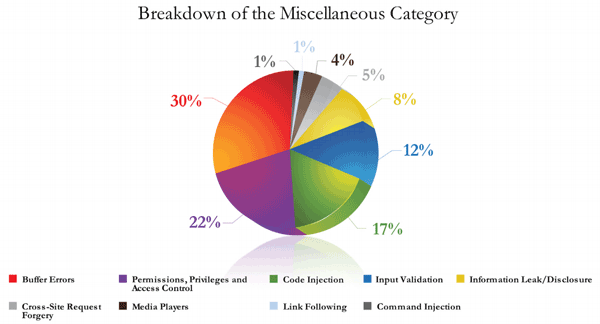

Из рисунка видно, что 19% уязвимостей приходится на Cross-Site Scripting (XSS), 16% приходится на SQL Injection, 8% на веб-браузеры. Большая часть уязвимостей (44%) приходится на остальные уязвимости (рис. 3).

Рис. 3. Остальные уязвимости веб-приложений (вторая половина 2009-го года) [2].

1.3. Уязвимости коммерческих веб-приложений

Как уже говорилось выше, 89% всех уязвимостей пришлось на код коммерческих веб-приложений.

В коммерческих приложениях самыми распространенными уязвимостями были межсайтовый скриптинг (XSS) и SQL-инъекции, в приложениях для личного пользования преобладают такие уязвимости как утечка данных, межсайтовый скриптинг и управление сессиями [2].

В топ 10 уязвимостей второй половины 2009 года вошли такие известные имена как Adobe, HP, Sun, Citrix и Oracle. Продукты Adobe включающие Flash, ColdFusion и Reader, были одними из наиболее часто взламываемых [2].

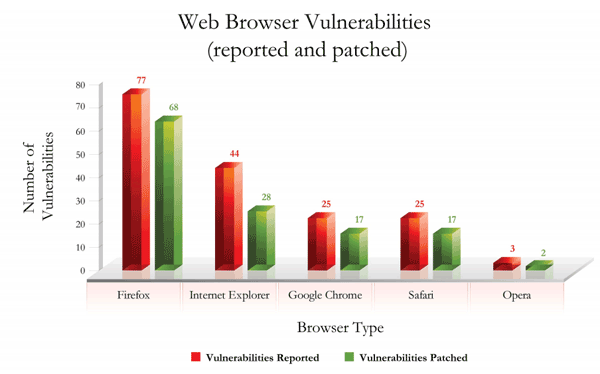

1.4. Уязвимости веб-браузеров

Уязвимости браузеров составили 8% от общего числа уязвимостей. Среди веб-браузеров на первом месте по числу уязвимостей оказалась Mozilla Firefox (77 уязвимостей или 44% от общего числа, непропатчены 12%), у Internet Explorer было 44 уязвимости (25% от общего числа, непропатчены 36%), Safari и Google Chrome имели по 25 уязвимостей каждый (по 14% от общего числа), у браузера Opera было отмечено 3 уязвимости (2% от общего числа, 33% непропатчены) (рис. 4) [2].

Рис. 4. Количество зарегистрированных и пропатченных уязвимостей у различных браузеров [2].

1.5. Уязвимости веб-серверов

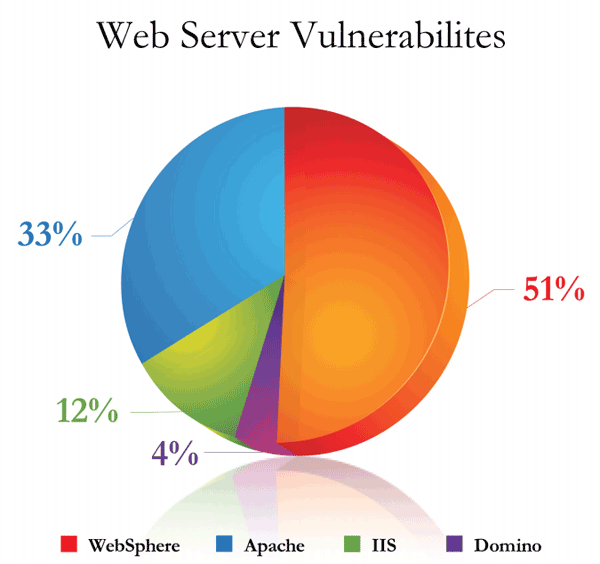

Что касается веб-серверов, на первом месте была Websphere (51%), далее шли Apache (33%), IIS (12%), Domino (4%).

Рис. 5. Уязвимости веб-серверов (конец 2009-го года) [2].

1.6. Распределение уязвимостей веб-приложений

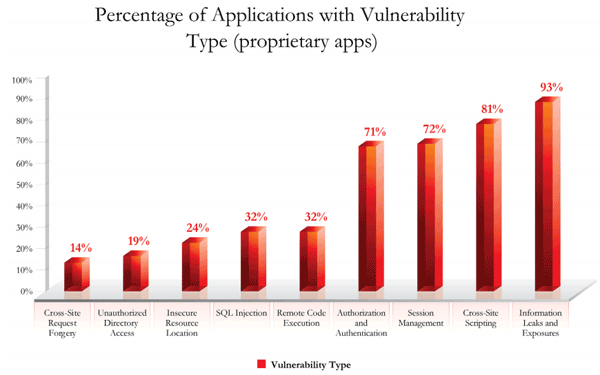

93% веб-приложений имеют уязвимости, могущие привести к потере или разглашению данных в процесс их передачи. Кроме того, в веб-приложениях отмечен целый ряд других уязвимостей (рис. 6) [2].

Рис. 6. Процентное соотношение уязвимостей различных типов в веб-приложениях [2].

Рассмотрим распространенные уязвимости веб-приложений подробнее.

Утечки информации и разглашение конфиденциальных сведений (93%)

Транзакции в процессе обычного использования веб-приожений могут раскрыть секретную информацию, принадлежащую другим пользователям. Существует возможность вызвать ошибку приложения за счет ввода неправильной последовательности символов, могущих содержать секретную информацию. Другим примером утечек информации являются HTML-комментарии, которые могут сообщить хакеру информацию о приложении или архитектуре [2].

Межсайтовый скриптинг (81%)

Межсайтовый скриптинг позволяет хакеру нарушать целостность кода приложения за счет размещения злонамеренных сценариев в само приложение, часто прямо в базу данных. Это позволяет воровать куки пользовательских сессий, мошенничать или перенаправлять пользователей на вредоносные веб-сайты. В настоящее время межсайтовый скриптинг активно развивается [2].

Недостатки авторизации и аутентификации (71%)

Недостаточная аутентификация наблюдается тогда, когда уязвимость в веб-приложении позволяет пользователю войти в систему без ввода корректных учетных данных, например, благодаря хакерской атаке или используя недостатки сайта [2].

Управление сессиями (72%)

Эта уязвимость позволяет хакеру пользоваться ресурсами с привилегиями пользователя [2].

Удаленное выполнение кода (32%)

Переполнение буфера, целочисленное переполнение, Format String-атаки могут дать злоумышленнику немедленный контроль над веб-приложением и его операционной системой. Иногда это может позволить злоумышленнику вызвать ситуацию отказа от обслуживания за счт вывода из строя уязвимого веб-приложения. В последнее время отмечается уменьшение количества подобных уязвимостей [2].

SQL-инъекции (32%)

Подобные атаки позволяют хакеру выполнять команды в основой базе данных веб-приложения, что дает возможность получить доступ к содержимому базы данных. В некоторых случаях хакер может использовать SQL-инъекцию для проникновения в веб-приложение с черного хода или запуск команд операционной системы. Отмечается скачок приложений с уязвимостями к SQL-инъекциям [2].

Небезопасное размещение ресурсов (24%)

Например, конфигурация по умолчанию некоторых приложений электронной коммерции хранит информацию о транзакциях, включая данные о кредитных карточках в незащищенных каталогах. Наблюдается рост подобных уязвимостей [2].

Несанкционированный доступ к каталогу (19%)

Небезопасные разрешения к каталогу могут позволить злоумышленнику получить доступ к веб-сайту или веб-приложению, которое должно было бы быть защищено. В других случаях это делает возможным прямой просмотр содержимого каталога, что облегчает хакеру планирование атаки на сервер. Наблюдается небольшой рост приложений с подобными уязвимостями [2].

Подделка межсайтового запроса (14%)

Подделка межсайтового запроса (CSRF) – это атака, обманным путем вынуждающая жертву загрузить веб-страницу с вредоносным кодом. При этом наследуются права и привилегии жертвы и от его имени рассылается электронная почта или совершаются покупки. Доля приложений с подобными уязвимостями осталась на прежнем уровне [2].

Использованная литература

1. Отчет Майкрософт по безопасности. Выпуск 8 (июль-декабрь 2009 г.) www.microsoft.com/sir

2. CENZIC ENTERPRISE APPLICATION SECURITY. Web Application Security Trends Report Q3-Q4, 2009. www.cenzic.com