Защита сервера Exchange от спама и вирусов

В этой статье автор описывает возможные решения для защиты от спама и вирусов с помощью различных продуктов Microsoft.

Автор: Alexey Bogomolov

Согласно последним статистическим данным, доля спама в почтовом трафике Рунета составляет 85 процентов. Спам остается серьезной интернет-угрозой, ущерб от которой измеряется далеко не только потраченным трафиком. И не столько им. При стремящейся к нулю стоимости трафика ущерб российских пользователей и провайдеров, по некоторым оценкам, составляет 50 млн долларов в год, но это лишь прямой ущерб. Гораздо больше — косвенный. Со спамом все чаще распространяются вредоносные вложения (0,5–1% всего трафика), фишинговые письма (около 1%). В результате, компании теряют не только драгоценное время сотрудников, они рискуют быть зараженными вредоносным ПО и могут, сами того не подозревая, раскрыть конфиденциальные данные в результате фишинг-атак.

В данной статье мы поговорим про защиту от спама и вирусов при помощи продуктов компании Microsoft.

Для начала давайте определимся, какие варианты защиты предлагает компания Microsoft.

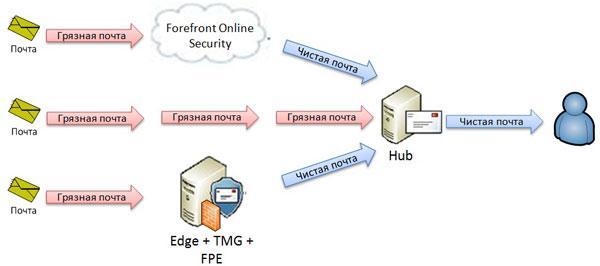

Рис.1: Варианты защиты от спама и вирусов.

- Фильтрация в облачном сервис Forefront Online Security;

- Фильтрация на своем Hub Transport сервере (для малых организаций);

- Фильтрация на пограничном сервере Exchange.

Давайте разберем подробнее каждый из способов.

Фильтрация почты – дело профессионалов

В качестве первого варианта, я хотел бы предложить воспользоваться облачным сервисом от Microsoft – Forefront Online Security for Exchange.

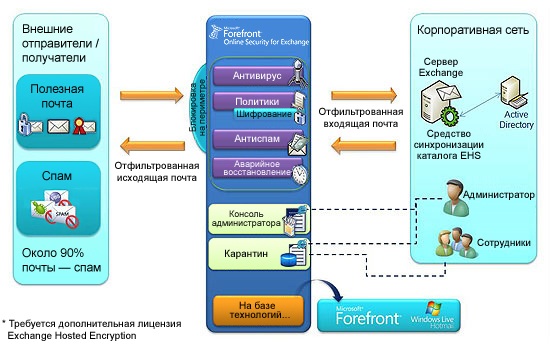

Служба Forefront Online Security for Exchange - это набор специализированных средств, для фильтрации спама и вирусов, а также защиты от фишинг-атак. С ее помощью предотвращаются попытки несанкционированного доступа, она обеспечивает многоуровневую защиту от спама и вирусов.

Рис.2: Принцип работы Forefront Online Security for Exchange

Данная служба подходит компаниям практически любого размера, она чрезвычайно проста в использовании и не требует выделенных серверов. Вы просто подписываетесь на данную услугу, делаете небольшие настройки вашего сервера Exchange 2010 и получаете профессионально отфильтрованный поток почты. Подробно останавливаться на этом варианте не будем, т.к. сложно ни чего в нем нет, а всю необходимую информацию вы сможете сами найти на сайте проекта - http://www.microsoft.com/rus/allpromo/fose/.

Фильтрация почта на Hub Transport сервере

Второй вариант – это фильтрация спама прямо на локальном сервере Hub Transport. Данный сценарий подходит лишь для небольших организаций, которые не могут себе позволить установку выделенного сервера для роли Edge Transport.

По умолчанию, анти-спам агенты (Recipient Filtering, Content Filtering, SenderId и т.д.) активизированы в роль Edge Transport и отключенные в Hub Transport. Давайте подробнее посмотрим на то, как установить анти-спам фильтры на роли Hub Transport.

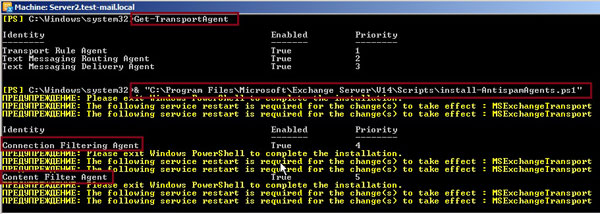

Для активации анти-спам защиты на сервере Hub Transport необходимо запустить скрипт install-AntispamAgents.ps1. Данный скрипт находится в папке со скриптами Scripts, в директории установки Exchange 2010. Откройте Exchange Management Shell, перейдите в папку c:\Program Files\Microsoft\Exchange Server\V14\Scripts\ и выполним команду:

\.install-AntispamAgents.ps1

Рис.3: Активация агентов анти-спам защиты на сервере Hub Transport.

В результате выполнения этой команды будут активированы следующие агенты:

- Connection filtering (Фильтрация подключений)

- Content filtering (Фильтрация содержимого)

- Sender ID (Код отправителя)

- Sender filtering (Фильтрация отправителей)

- Recipient filtering (Фильтрация получателей)

- Sender reputation (Репутация отправителя)

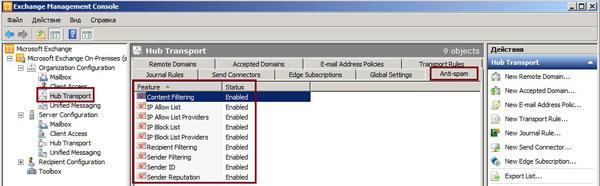

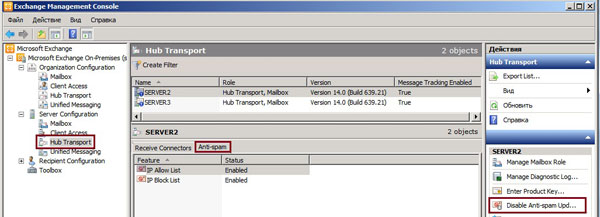

Будет показано предупреждение, что надо закрыть Exchange Management Shell и перезапустить службу Microsoft Exchange Transport. Выполнив данные рекомендации, мы можем зайти в Exchange Management Console и увидеть новые вкладки Anti-Spam в свойствах ролей Hub Transport как на уровне организации, так и на уровне серверов:

Рис.4: Настройка анти-спама на уровне организации.

Рис.5: Настройка анти-спама на уровне серверов.

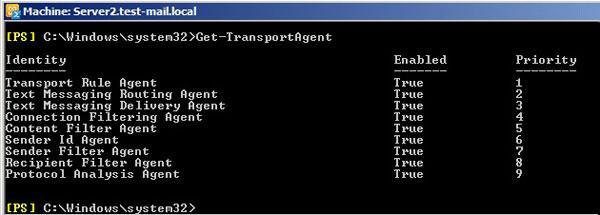

Обратите внимание, что на рис.3 предварительно был выполнен командлет Get-TransportAgent, для получения списка агентов транспорта. После установки модулей анти-спам защиты, их количество значительно увеличилось:

Рис.6: Транспортные агенты после установки модулей анти-спама.

Установка внутренних SMTP серверов

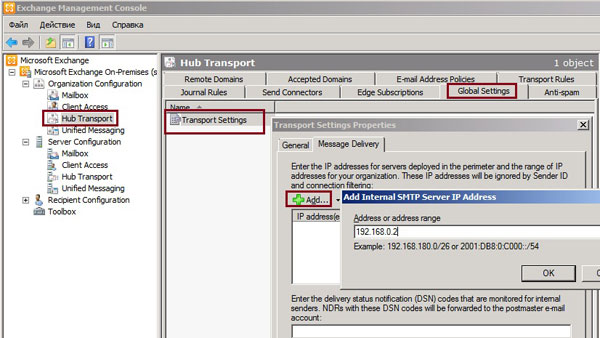

Для правильной работы всех функций защиты от нежелательной почты необходимо, чтобы в параметре InternalSMTPServers командлета Set-TransportConfig был указан, по крайней мере, один IP-адрес внутреннего SMTP-сервера. Если транспортный сервер-концентратор (Hub Ttransport), на котором выполняются функции защиты от нежелательной почты, является единственным SMTP-сервером в организации, введите его IP-адрес, как показано на рис.7:

Рис.7: Добавляем внутренний SMTP сервер.

Обновление анти-спам защиты на сервере Hub Transport

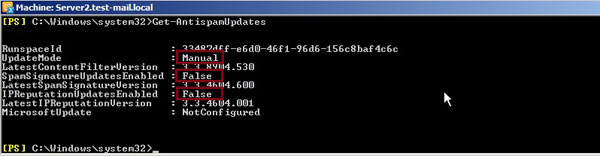

Установив анти-спам защиту нужно позаботиться о её обновлении. Для просмотра состояния обновлений выполним команду Get-AntispamUpdates:

Рис.8: Состояние обновлений анти-спам защиты.

Чтобы понять, почему получилось так, что обновления устанавливаются в ручную, а Spam Signature и IP Reputation вообще не обновляются, заглянем в скрипт install-AntispamAgents.ps1, который мы использовали в самом начале. Найдем в этом скрипте следующие строчки:

# Enable the Antispam agents flag enabled on the server

if ($transportserver.AntispamAgentsEnabled -eq $false)

{

set-transportserver -id $localservername -AntispamAgentsEnabled:$true

}

# Enable basic Hygiene Update

enable-AntispamUpdates -UpdateMode:Manual -IPReputationUpdatesEnabled:$false -SpamSignatureUpdatesEnabled:$false

Теперь все становится понятно. «Несправедливость» такая случилась потому, что автоматическое обновление средства защиты от нежелательной почты Forefront — это расширенная функция, для работы которой необходимо наличие корпоративной лицензии клиентского доступа Exchange (CAL) для каждого почтового ящика пользователя или лицензии Forefront Protection 2010 для сервера Exchange. Так что у вас есть выбор – обновлять вручную (либо с помощью скрипта), покупать Enterprise CAL`ы для Exchange 2010, либо приобретать Forefront Protection 2010 for Exchange Server.

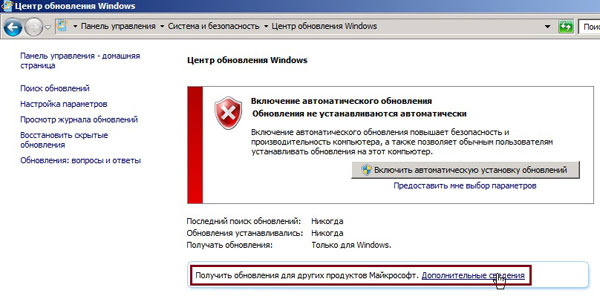

Ручное обновление анти-спам защиты

Для компьютеров, работающих под управлением Exchange Server 2010, функция обновления средства защиты от нежелательной почты основана на инфраструктуре Центра обновления Майкрософт. Следовательно, для ручного обновления сигнатур нужно перейти в центр обновления и выбрать пункт «Получить обновления для других продуктов Майкрософт»:

Рис.9: Обновление анти-спам защиты.

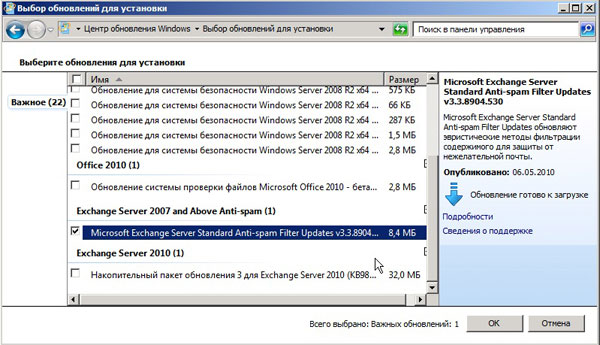

Мастер перенаправит вас на сайт Microsoft, после чего вы получите список доступных обновлений для всех продуктов, установленных на вашем компьютере:

Рис.10: Список доступных обновлений.

Выбираем обновление анти-спама, нажимаем ОК и оно будет загружено и установлено. В результате, в выводе команды Get-AntispamUpdates вы сможетеувидеть, что текущие версии фильтров изменились.

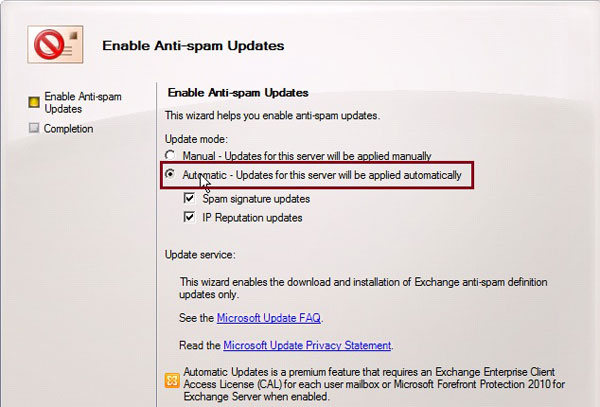

Автоматическое обновление анти-спам защиты

Если говорить про автоматическое обновление, то его можно активировать на уровне серверов -> Hub Transport -> меню Действия -> Enable Anti-Spam Updates….

Примечание: Предварительно надо нажать DisableAnti-SpamUpdates…

Рис.11: Включение автоматического обновления анти-спама.

В данном мастере нужно переключить режим обновления в автоматический и поставить галочки для обновления Спам сигнатур (повышают точность работы фильтра содержимого) и Репутаций IP (повышают точность сведений о репутации отправителя и об IP-адресах, с которых отправляется нежелательная почта).

Примечание: На применение вновь загруженных обновлений может уйти более часа, чтобы немедленно активировать обновления, необходимо перезапустить службу Microsoft Exchange Anti-spam Update.

Состояние функции автоматического обновления вы сможете увидеть в выводе командлета Get-AntispamUpdates.

На этом настройка локального сервер Hub Transport для борьбы со спамом завершена. Ещё раз напомню, что в случае небольших организаций, когда нет возможности использовать выделенный сервер для роли Edge Transport или Forefront Protection for Exchange, лучше доверить функцию защиты от спама и вирусов облачному сервису Forefront Online Protection и получать уже отфильтрованную почту. Далее давайте поговорим про более серьёзную защиту от спама и вирусов «своими силами».

Защита на сервере c ролью Edge Transport

Давайте обсудим третий вариант - защиту от спама и вирусов на выделенном сервере с ролью Edge Transport.

Посмотрим, как можно организовать защиту на выделенном пограничном сервере:

- Использовать базовый функционал Exchange 2010 Server.

- Воспользоваться возможностями TMG для дополнительной фильтрации спама и вирусов.

- Установить Forefront Protection for Exchange 2010 – продукт, специально созданный для защиты от спама и вирусов, причем не только входящей корреспонденции, но и исходящей и внутрикорпоративной.

Примечание: О том, как установить сервер EdgeTransport совместно с Threat Management Gateway (TMG) можно почитать тут (http://www.alexxhost.ru/2010/04/exchange-server-2010-edge-server.html). А о том, как сконфигурировать работу Интернет почты через Edgeсервер – тут (http://www.alexxhost.ru/2010/05/edge-transport-exchange-2010.html).

Базовый функционал анти-спам защиты Exchange 2010

Основная цель Edge Transport - не пропустить спам и вирусы в корпоративную сеть, и Edge серверы используют целый набор спам-фильтров (тех, которые мы активировали выше на роли Hub Transport):

- Connection filtering (Фильтрация подключений)

- Content filtering (Фильтрация содержимого)

- Sender ID (Код отправителя)

- Sender filtering (Фильтрация отправителей)

- Recipient filtering (Фильтрация получателей)

- Sender reputation (Репутация отправителя)

Примечание: Recipient Filtering (фильтр получателей) нуждается в информации из ActiveDirectory, соответственно для его работы нужна подписка EdgeSubscription, а если конкретнее, то механизм репликации EdgeSync.

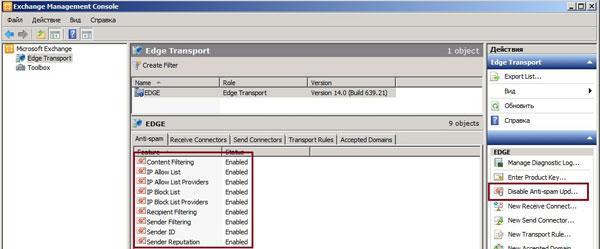

После установки роли Edge Transport мы можем видеть, что по умолчанию включены все возможные фильтры и активно их автоматическое обновление (его можно только отключить):

Рис.12: Фильтры анти-спама на Edge сервере.

В результате, мы получаем простой и дешевый сценарий, который обеспечивает базовую защиту от спама на выделенном и специально предназначенном для этих целей сервере. Данный вариант гораздо лучше и правильнее, того, когда мы активируем модули анти-спам защиты на сервере Hub Transport, но, тем не менее, он не достаточен для серьезной борьбы с Интернет угрозами, распространяющимися через электронную почту. В частности в данном случае мы не имеем возможности фильтрации сообщений на предмет содержания вредоносного ПО.

Защита почты при помощи TMG

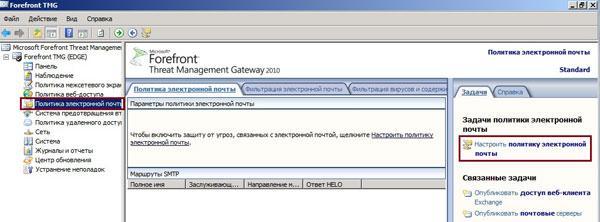

Рассмотрим «переходный» вариант защиты от вирусов (почему «переходный» – расскажу в конце). У Threat Management Gateway (TMG) есть возможность «заглядывать» внутрь протокола SMTP и тем самым контролировать проходящую через него почту. Если мы откроем консоль TMG, то увидим, что там есть раздел Политика электронной почты.

Рис.13: Политика электронной почты в консоли TMG.

Данная политика изначально не сконфигурирована, по этому нужно нажать кнопку Настроить политику электронной почты в меню Действие. Запустившемуся мастеру нужно указать адреса локальных серверов Hub Transport и имена доверенных доменов (Accepted Domains), далее нужно выбрать внутреннюю и внешнюю сети (или набор сетей), на которые будут настроены соответствующие прослушиватели (Listeners – выполняют функцию, аналогичную коннекторам в серверах Exchange). Если у вас на сетевых интерфейсах несколько IP-адресов, то можно будет указать только часть из них. При настройке внешнего прослушивателя не забудьте указать внешнее FQDN вашего сервера, чтобы SMTP-сервер мог правильно представляться на запрос команд HELO/EHLO (например mail.firma.ru). На следующем шаге мастера нужно поставить галочку в графе «Включить подключение для трафика EdgeSync», зачем это необходимо, мы уже говорили выше, помните только, что предварительно нужно оформить саму подписку Edge Subscription.

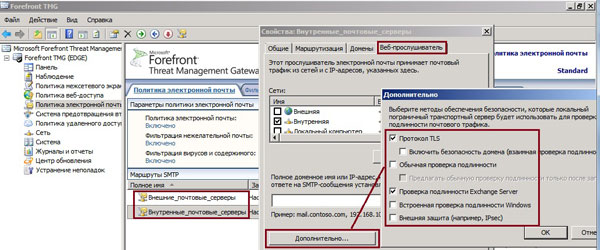

В результате будут созданы два SMTP маршрута, один внутренний, другой внешний (рис.14).

Рис.14: Настраивать методов аутентификации на прослушивателях.

Обратите внимание, что на прослушивателях, так же как и на Exchange-коннекторах можно и даже нужно настраивать методы аутентификации!

Т.к. необходимые маршруты уже созданы, то в ручную настраивать политики трафика не нужно, если у вас до этого внешняя почта работала, то и теперь она должна также работать без проблем.

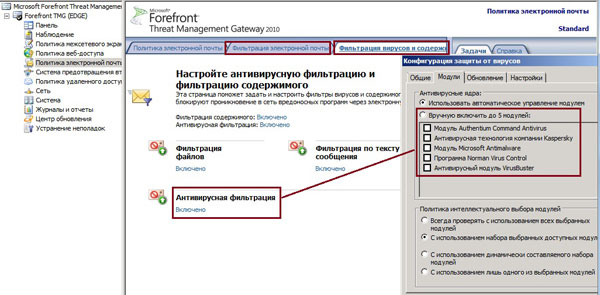

В результате установки роли Edge Transport совместно с Интернет-шлюзом на базе сервера TMG 2010, в дополнение к базовым функциям фильтрации почты от спама, мы получили функционал по анализу содержимого писем на наличие вредоносного ПО, запрещенных фраз и типов файлов (рис.15).

Примечание: Совместно с сервером TMG 2010 можно использовать роли Edge не только Exchange 2010 сервера, но и Exchange 2007 SP1/SP2.

Рис.15: Антивирусный фильтр в TMG.

Причем при анализе писем на вирусы вы можете активировать для сканирования до 5 антивирусных модулей.

Примечание: Нужно иметь ввиду, что чем больше модулей вы выберете, тем больше будет нагрузка на ваш сервер!

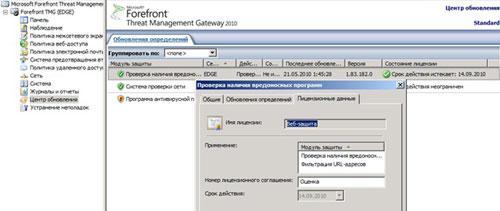

Обновление антивируса, или «ложка дегтя в бочке меда»

TMG имеет свой Центр обновлений, через который вы всегда сможете проконтролировать актуальность имеющихся определений, причем у Проверки наличия вредоносных программ есть свои лицензионные данные (рис.16).

Рис.16: Лицензирование антивирусных сигнатур.

И если присмотреться, то можно заметить, что через 120 дней, после установки TMG, защита на вирусы обновляться престанет. Все дело в том, что обновления антивирусных модулей для TMG распространяются в рамках подписки на Forefront Protection for Exchange и стоимость их составляет около 15 долларов в год на пользователя (для TMG Medium Business Edition (который идет в составе Essential Business Server) – 8 долларов).

В результате и получается, что данный вариант защиты от спама и вирусов является «переходным», т.е. через 4 месяца вам придется решать проблему обновления защиты от вирусов.

Фактически, в Microsoft TMG компонент Политики электронной почты (E-Mail Protection) предоставляет лишь центральное управление для Microsoft Exchange Edge и Forefront Protection for Exchange серверов, когда они размещены на одном сервере, и использовать его без подписки на FPE не целесообразно.

Для полноценной защиты почты от спама и вирусов необходимо приобретать подписку Forefront Protection for Exchange и пользоваться удобной графической консолью со всем возможным функционалом защиты и централизованным управлением.

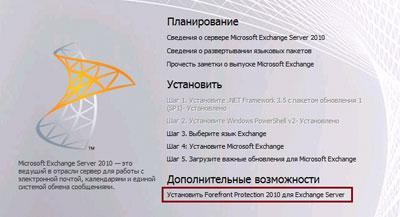

Загрузить Forefront Protection for Exchange можно по ссылке прямо из мастера установки Exchange 2010, либо TMG (самая первая картинка при запуске установщика)

Рис.17: Установка FPE из мастера установки Exchange.

Что касается конфигурирования FPE 2010, то это достаточно обширная тема и её мы рассмотрим в одной из будущих статей.

Заключение

В статье я попытался раскрыть свое видение вариантов защиты корпоративной почты от внешних угроз в виде спама и вирусов, а также показать процесс установки данных решений. Следующим шагом должна быть настройка самой защиты, о чем я и постараюсь написать в одной из следующих статей.