Windows Server 2008: нововведения в Active Directory

Служба Active Directory давно уже является неотъемлемой частью сетей под управлением Microsoft Windows даже в небольших организациях.

Служба Active Directory давно уже является неотъемлемой частью сетей под управлением Microsoft Windows даже в небольших организациях. Причин тому множество, прежде всего это удобство централизованного управления доступом к различным ресурсам сети, групповые политики, позволяющие управлять различными настройками пользователей и рабочих станций и многое другое.

Новый продукт компании Microsoft – Windows Server 2008 вносит изменения в структуру каталога Active Directory. Прежде всего, внесены изменения в уровни функционирования доменов и лесов. Напомню определения основных элементов сети Active Directory: доменов, деревьев и лесов.

Домен (Domain) это группа компьютеров, имеющих общую политику безопасности и базу данных пользовательских учетных записей [1]. Следует также отметить, что домен Windows Server 2008 это не тоже самое, что и домен Интернет.

Дерево (Tree) в Active Directory это иерархическая структура объектов и контейнеров, где показана связь объектов друг с другом, то есть путь одного объекта к другому [1]. Конечные точки дерева обычно являются объектами.

Лес (Forest) в Active Directory – группа из одного или нескольких деревьев Active Directory, доверяющих друг другу посредством двухсторонних транзитивных доверительных отношений [1].

Рассмотрев основные элементы Active Directory, вернемся к нововведениям в Windows Server 2008.

Функциональные уровни

Прежде всего, хотелось бы упомянуть об изменениях в функциональных режимах работы домена и леса. Функциональный режим определяет, какие контроллеры домена могут работать в данном домене Active Directory. Так, например в Windows Server 2003 существовало несколько функциональных режимов для доменов: смешанный режим Windows 2000, собственный режим Windows 2000, промежуточный Windows 2003 и собственный Windows Server 2003. Соответственно, для каждого режима определены поддерживаемые контроллеры доменов. Например, в смешанном режиме Windows 2000 поддерживаются Windows NT 4, Windows 2000, Windows Server 2003.

В Windows Server 2008 существуют три функциональных уровня домена:

|

Функциональный уровень домена |

Поддерживаемые контроллером домена операционные системы |

|

Windows 2000 native |

• Windows 2000 • Windows Server 2003 • Windows Server 2008 |

|

Windows Server 2003 |

• Windows Server 2003 • Windows Server 2008 |

|

Windows Server 2008 |

• Windows Server 2008 |

Функциональный уровень Windows Server 2008 обладает дополнительными преимуществами и нововведениями, среди которых поддержка репликаций DFS для Windows Server 2003 System Volume (SYSVOL), использование шифрования AES 128 и AES 256 для протокола Kerberos.

Read Only Domain Controllers

Другим интересным нововведением в Windows Server 2008 является наличие Read Only Domain Controllers (RODC). Как правило, корпоративная сеть в крупных организациях имеет географически распределенную структуру, причем обычно в каждом из региональных представительств имеются свои контроллеры домена Active Directory. Однако, зачастую, не во всех представительствах обеспечивается должный уровень физической безопасности. Проще говоря, помещения, в которых размещаются сервера особенно в небольших филиалах, могут плохо охраняться, быть не оборудованы техническими средствами защиты и т. д. Таким образом, даже в случае, если у вас имеются мощные средства программной защиты контроллеров доменов, это не помешает взломщикам, получив физический доступ к контроллеру домена, затем завладеть учетными данными пользователей и администраторов домена. В качестве средства, минимизирующего потери от хищения контроллера домена, Microsoft предлагает использовать RODC для тех контроллеров домена, физическая безопасность которых плохо обеспечивается.

Подключение RODC

Рассмотрим более подробно процесс подключения RODC в существующий домен. Пусть у нас имеется домен horn.local. имеется основной контроллер домена. Требуется подключить RODC в данный домен. Прежде всего, необходимо подготовить инфраструктуру Active Directory к подключению нового контроллера домена. Эти действия обязательно нужно выполнить ДО подключения нового контроллера домена.

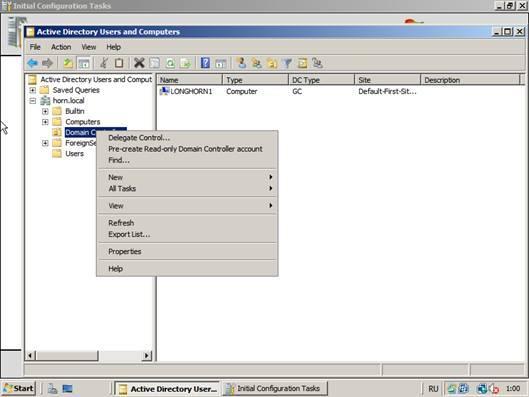

Итак, заходим в консоль Active Directory Users And Computers, основного контроллера домена. Выбираем контейнер Domain Controllers, далее Action. Нажимаем Pre-create Read-only Domain Controller account.

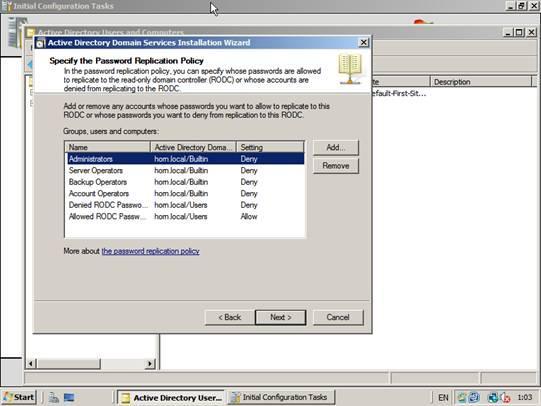

Запустится мастер, которому требуется указать имя будущего RODC. И другие идентификационные данные. Особо хотелось бы обратить внимание на раздел Password Replication Policy.

Здесь вы можете указать репликация паролей каких групп и пользователей разрешена или запрещена. Обратите внимание на то, что теперь в Active Directory появились новые группы Denied RODC Password Replication и Allowed RODC Password Replication. В эти группы можно помещать пользователей, которым будут соответственно разрешены и запрещены репликации паролей. Данная возможность позволит избежать хищения паролей пользователей, обладающих высокими привилегиями в домене.

В разделе Delegation of RODC Installation and Administration необходимо указать имя пользователя или группу, с которыми будет связан данный контроллер домена. Microsoft рекомендует указывать группу пользователей. Соответственно, пользователи, входящие в данную группу, будут иметь права локального администратора, на данном сервере. Если, на этом шаге вы не укажете никаких учетных записей, то доступ к данному RODC будут иметь только члены групп Enterprise Admins и Domain Admins.

На этом настройка на основном контроллере домена завершается.

Теперь переходим на сервер, который должен стать RODC. Заходим под учетной записью локального администратора. В командной строке вводим следующее:

dcpromo /UseExistingAccount:Attach

Далее, запускается мастер установки Active Directory. На странице Network Credentials указываем имя существующего домена, в который мы планируем установить дополнительный контроллер домена (в нашем случае horn.local). Затем в поле Specify the account credentials to use to perform the installation выбираем Alternate Credentials и указываем учетной данные той учетной записи, которая была ранее делегирована для администрирования данного RODC. На следующем шаге подтверждаем учетные данные нашего RODC. Затем все аналогично установке обычно контроллера домена. Указываем расположение базы Active Directory, Log Files и SYSVOL. Потом пароль Directory Services Restore Mode Administrator Password. После завершение установки необходимо перезагрузить созданный RODC.

Итак, мы получили контроллер домена, который можно размещать в местах, физическая безопасность которых оставляет желать лучшего. Но Active Directory также могут использовать многие приложения для аутентификации доменных пользователей. В связи с этим нам необходимо определиться с тем, какие приложения, по заверениям Microsoft, знают о существовании RODC и соответственно, умеют с ними работать.

Это Internet Security Accelerator (ISA), Microsoft Office Live Communications Server, Microsoft Systems Management Server (SMS),Microsoft Office Outlook, Microsoft Operations Manager (MOM), Windows SharePoint Services, Microsoft SQL Server.

Также с RODC умеют работать следующие службы Windows Server: Active Directory Certificate Services (AD CS), Active Directory Rights Management Services (AD RMS), Distributed File System (DFS), DNS, DHCP, Group Policy, Internet Authentication Service, Internet Information Services (IIS), Network Access Protection (NAP), Terminal Services (Users and Computers snap-in), Terminal Services Licensing server.

Таким образом, при внедрении read Only Domain Controllers в Active Directory, администратор может заранее спланировать какие приложения смогут работать с данным контроллером домена.

Работа над ошибками

Приведу небольшой список проблем, возникновение которых возможно при работе RODC. Во-первых, это неудачные операции чтения. Дело в том, что многие ADSI приложения по умолчанию требуют наличия прав на запись в каталоге LDAP. Лучшим решением является настройка данных приложений на работу с LDAP в режиме чтения.

Второй возможный тип проблем, это операции на запись. По умолчанию RODC при попытке произвести операцию Write, перенаправляет запрос на основной контроллер домена. Но многие ADSI приложения не умеют работать с такими перенаправлениями, для решения проблемы необходимо в приложении определить LDAP_Write_Referral.

И, наконец, третий тип проблем, это неудачные операции обратного чтения-записи. Такие проблемы возникают, когда приложение сохраняет данные на одном контроллере домена, а считать их пытается с другого (RODC). Обычно причиной этому то, что данные, сохраненные на основном контроллере, не успевают реплицироваться на RODC. В такой ситуации вендор рекомендует использовать основной контроллер домена и для записи и для чтения.

Заключение

Надеюсь информация, изложенная в статье будет полезна администраторам при развертывании Active Directory с помощью Windows Server 2008. Более подробно узнать о работе с Active Directory в Windows Server 2008 можно в статье Microsoft TechNet [2].

Использованные источники:

1. Ч. Рассел “Windows Server 2003. Справочник администратора”.

2. http://technet2.microsoft.com/windowsserver2008/en/library/f349e1e7-c3ce-4850-9e50-d8886c866b521033.mspx?mfr=true – страница, посвященная службам Active Directory в Windows Server 2008.