Мошенничество в Интернет

Наиболее развитой формой мошенничества в Интернет, без сомнения, является фишинг. Типичными инструментами фишинга являются mail (почтовые сообщения, использующие методы социальной инженерии), специально разработанные web -сайты.

Безмалый В . Ф .

MVP in Windows Security

wladkerch@mail.ru

Наиболее развитой формой мошенничества в Интернет, без сомнения, является фишинг. Типичными инструментами фишинга являются mail (почтовые сообщения, использующие методы социальной инженерии), специально разработанные web -сайты.

Все изощреннее становятся методы атак мошенников, повышается уровень подготовленности атак с целью кражи номеров кредитных карт, банковских счетов и прочей конфиденциальной информации. По данным отчета APWG ( Anti - Phishing Work Group ) в месяц обнаруживается 20109 фишинговых рассылок, 11976 фишерских веб-сайтов.

Число фишинг-атак выросло вдвое за первые шесть месяцев текущего года, сообщает Reuters ( http :// news . com . com / Online + criminals + step + up + phishing + scams /2100-7349_3-6118920. html ) со ссылкой на <Отчет по угрозам интернет-безопасности>, подготовленный Symantec.

В первом полугодии 2006 года фишеры отправили 157 тысяч уникальных писем, что на 81 процент больше по сравнению со вторым полугодием 2005 года. По словам авторов исследования, каждое такое письмо может быть отправлено сотням тысяч интернет-пользователей. "Организованная преступность очень интересуется фишингом. Преступники выбирают домашних пользователей, которые становятся самым слабым звеном", - заявил один из исследователей Олли Уайтхаус (Ollie Whitehouse).

Рисунок 1 Число фишинг рассылок и фишерских сайтов в мире с мая 2005 по май

2006 года

Источник APWG , 2006

Средний срок жизни фишерских сайтов 5 дней. Срок достаточный для мошенника. В среднем за месяц под угрозой оказываются клиенты 137 организаций.

Что такое "фишинг"?

Приведем определение "фишинга", данное специалистами компании DrWeb ( http://support.drweb.com/faq/a5/#fish ).

Фишинг (Phishing) - технология интернет-мошенничества, заключающаяся в краже личных конфиденциальных данных, таких как пароли доступа, данные банковских и идентификационных карт и т.д. В декабре 2005 года отмечен резкий рост числа фишинговых сайтов (на 65%, в ноябре 2005 года 4630, а в декабре уже 7197). По мнению экспертов APWG такой рост стал возможен благодаря появлению так называемых "phishing kit" - утилит, которые позволяют в короткие сроки создать фишинг-сайт.

По сведениям компании Websense , один из наиболее популярных инструментов для конструирования фишинг-ресурсов называется Rock Phish Kit. В настоящее время ситуация с фишингом напоминает ситуацию в области написания вирусов несколько лет назад, в момент появления конструкторов вирусов.

Вкратце суть фишинга можно свести к следующему. Мошенник обманывая пользователя заставляет его предоставить свою конфиденциальную информацию: данные для выхода в Интернет (имя и пароль), информацию о кредитных картах и т.д. При этом необходимо отметить, что все действия жертва выполняет абсолютно добровольно, не понимая, что она делает на самом деле. Для этого используются технологии социальной инженерии.

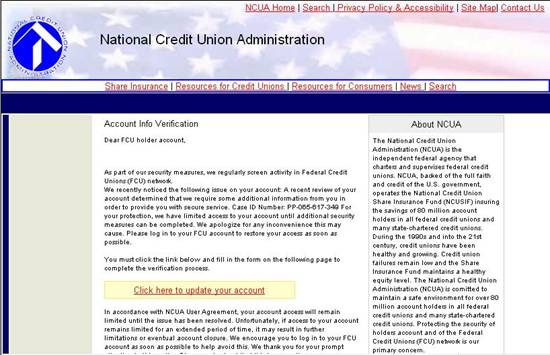

На сегодняшний день фишинг можно разделить на три вида - почтовый, онлайновый и комбинированный. Почтовый - самый старый. При этом по электронной почте присылается специальное письмо с требованием выслать какие-либо данные. (рис. 2).

Рисунок 2 Пример фишингового письма

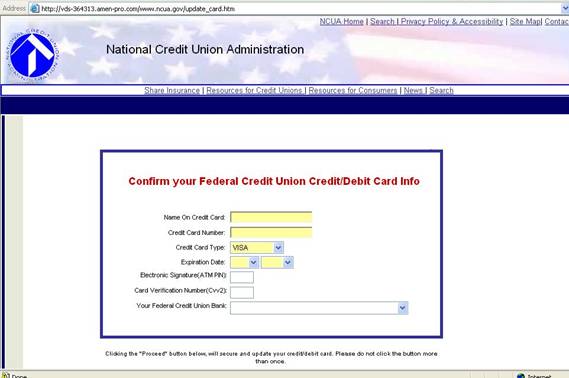

Перейдя по указанной ссылке, жертва попадает на сайт (рис. 3)

Рисунок 3 Страница фишингового сайта

Однако данный сайт, несмотря на внешнюю полную схожесть с оригинальным, предназначен исключительно для того, чтобы жертва сама внесла конфиденциальные данные.

Рисунок 4 Пример с поддельным mail -адресом отправителя

Под онлайн фишингом подразумевается, что злоумышленники копируют какие-либо сайты (наиболее часто это это Интернет-магизины онлайновой торговли). При этом используются похожие доменные имена и аналогичный дизайн. Ну а дальше все просто. Жертва, попадая в такой магазин, решает приобрести какой-либо товар. Причем число таких жертв достаточно велико, ведь цены в таком <несуществующем> магазине будут буквально бросовыми, а все подозрения рассеиваются ввиду известности копируемого сайта. Покупая товар, жертва регистрируется и вводит номер и прочие данные своей кредитной карты.

Такие способы фишинга существуют уже достаточно давно. Благодаря распространению знаний в области информационной безопасности они постепенно превращаются в неэффективные способы <отъема денег>.

Рисунок 5 Письмо только с одной фишерской ссылкой из многих правдивых

Третий способ - комбинированный. Суть данного способа состоит в том, что создается поддельный сайт некоей организации, на который потом завлекаются потенциальные жертвы. Им предлагается зайти на некоторый сайт и там произвести некие операции самим. Причем, как правило, используется психология.

Рисунок 6 Образец фишингового письма пользователям почты Mail . ru

Многочисленные предупреждения, практически ежедневно появляющиеся в Интернет, делают подобные методы мошенничества все менее и менее эффективными. Поэтому теперь все чаще злоумышленники прибегают к применению key - loggers - специальных программ, которые отслеживают нажатия клавиш и отсылают полученную информацию по заранее назначенным адресам. Если в конце прошлого года (по данным Лаборатории Касперского) появлялись одна-две подобные программы и порядка 10-15 распространявших их сайтов, то теперь эти показатели составляют 10 и 100 соответственно.

Если же вы думаете, что фишинг-атаки актуальны лишь для дальнего зарубежья, то вы ошибаетесь.

Первая попытка фишинга на территории СНГ была зарегистрирована в 2004 году. Жертвами ее стали клиенты московского Ситибанка.

На Украине жертвами фишинговых атак стали клиенты <Приват-банка> и компании <Киевстар>.

В случае с клиентами компании <Киевстар> мошенники осуществляли рассылку электронных сообщений потенциальным жертвам и сделали рекламные постинги в популярных украинских Интернет-форумах о <возможном> пополнении счета, который должен нанести ущерб оператору мобильной связи "Киевстар" (предлагалось осуществить специальный набор USSD команд, который приводит к списанию денег со счета доверчивого абонента), от этого страдают сами абоненты. Некоторые эксперты считают подобную Интернет-рассылку первой серьезной украинской фишинг-атакой, поскольку она опирается на использование новой услуги оператора мобильной связи компании "Киевстар", которая позволяет пересылку сумм со счета одного абонента на другой.

Банки и другие организации, использующие для голосовой связи IP-телефонию, рискуют подвергнуть себя фишинг-атакам, для профилактики которых в настоящее время нет никаких средств. Об этом заявил эксперт в области информационной безопасности, называющий себя The Grugq, на конференции Hack In The Box Security Conference (HITB) в Малайзии.

<Преступники получат возможность проникать в банковские сети и устанавливать контроль над их телефонными каналами>, - убежден The Grugq. Использование протокола VoIP становится все более популярной технологией, которая помогает снизить расходы на телефонную связь. Вместе с тем VoIP делает сети компаний более уязвимыми для атак. По мнению эксперта, фишинг-атаки через VoIP будут зафиксированы до конца этого года. Преступники получат доступ к персональным данным, в том числе номерам кредитных карт и учетной банковской информации, и лишь небольшое количество специалистов в области информационной безопасности сможет им помешать. <Теоретически, вы звоните в свой банк, а клиентская телефонная линия уже захвачена хакерами>, - допустил The Grugq.

В случае развития событий по такому сценарию хакер попросит клиента сообщить учетную информацию перед тем, как связаться с представителем службы поддержки клиентов. <Нет никакой технологии, которая позволяет компаниям справиться с проблемой>, - заявил эксперт, отметив, что существующие системы для выявления атак не способны определить факт VoIP-атаки. Для ее организации хакерам сейчас будет достаточно обычного софта для поддержки IP-телефонии или биллинга телефонных разговоров.

Вишинг как разновидность фишинга

В июле 2006 года появилась новая разновидность фишинга, тут же получившая название

вишинг.

"Вишинг" (vishing) назван так по аналогии с "фишингом" - распространенным сетевым мошенничеством, когда клиенты какой-либо платежной системы получают сообщения по электронной почте якобы от администрации или службы безопасности данной системы с просьбой указать свои счета, пароли и т.п. При этом ссылка в сообщении ведет на поддельный сайт, на котором и происходит кража информации. Сайт этот уничтожается через некоторое время, и отследить его создателей в интернете достаточно сложно

Схемы обмана, в общем-то, идентичны, только в случае вишинга в сообщении содержится просьба позвонить на определенный городской номер. При этом зачитывается сообщение, в котором потенциальную жертву просят сообщить свои конфиденциальные данные.

Владельцев такого номера найти не просто, так как с развитием Интернет-телефонии, звонок на городской номер может быть автоматически перенаправлен в любую точку земного шара на виртуальный номер. Звонящий же об этом не догадывается. Этой возможностью и воспользовались очередные мошенники.

Согласно информации от Secure Computing, мошенники конфигурируют

- автоответчик предупреждает потребителя, что с его картой производятся мошеннические действия, и дает инструкции - перезвонить по определенному номеру немедленно. Это может быть номер 0800, часто с выдуманным именем звонившего от лица финансовой организации;

- когда по этому номеру перезванивают, на другом конце провода отвечает типично компьютерный голос, сообщающий, что человек должен пройти сверку данных и ввести 16-значный номер карты с клавиатуры телефона;

- как только номер введен, вишер становится обладателем всей необходимой информации (номер телефона, полное имя, адрес), чтобы, к примеру, обложить карту штрафом;

- затем, используя этот звонок, можно собрать и дополнительную информацию, такую, как PIN-код, срок действия карты, дата рождения, номер банковского счета и т.п.

Как защититься от этого? Прежде всего с помощью здравого смысла, а именно:

Ваш банк (или кредитная компания, картой которой вы пользуетесь) обычно обращается

к клиенту по имени и фамилии, как по телефону, так и по электронной почте.

Если это не так, то скорее всего это мошенничество;

Нельзя звонить по вопросам безопасности кредитной карты или банковского счета

по предложенному вам номеру телефона. Для звонков в экстренных случаях вам

предоставляется телефонный номер на обратной стороне вашей платежной карточки.

Если звонок законный, то в банке сохраняется его запись и вам помогут;

Если же вам звонит некто, представляющийся вашим провайдером и задает вопросы,

касающиеся ваших конфиденциальных данных - повесьте трубку.

Пока серьезных инцидентов такого рода еще не отмечено. Но только пока:

Фарминг

Как ни опасен фишинг и вишинг, однако в сети существует еще более грозная угроза.

Это - фарминг.

Фарминг - это перенаправление жертвы по ложному адресу. Для этого может использоваться некая навигационная структура (файл hosts , система доменных имен - domain name system , DNS ).

Как это происходит?

Механизм фарминга имеет много общего со стандартным вирусным заражением. Жертва открывает непрошенное почтовое послание или посещает некий web -сервер, на котором выполняется исполнимый вирус-скрипт. При этом искажается файл hosts . Вредоносное ПО может содержать указатели URL многих банковских структур. В результате механизм перенаправления активизируется когда пользователь набирает адрес, соответствующий его банку. В результате жертва попадает на один из ложных сайтов.

Механизмов защиты от фарминга на сегодня просто не существует. Необходимо внимательно смотреть за получаемой почтой, регулярно обновлять антивирусные базы, закрыть окно предварительного просмотра в почтовом клиенте и т.д.

Как же противостоять подобным атакам?

Так как основные фишерские атаки направлены на получение паролей и другой конфиденциальной информации, то в данном случае может помочь применение систем генерации одноразовых паролей или систем многофакторной аутентификации.

Одноразовые пароли

На мой взгляд, единственным техническим способом уменьшить потери от фишинга

могут служить системы аутентификации с помощью одноразовых паролей.

Конечно же, необходимо обучение пользователей. Но сколько бы вы не учили пользователя, вероятность того, что в вашем компьютере появится <троян> специально написанный под вас и не обнаруживаемый сигнатурными базами достаточно велика. Конечно, можно (и нужно) использовать системы проактивной защиты. Но это не тема статьи. Об этом и так много написано.

Да, можно использование виртуальной клавиатуры. Но ведь можно написать программу, которая будет считывать координаты вашей мыши, а следовательно, восстанавливать ваш пароль. Следовательно - это не выход.

Выходом могут служить системы генерации одноразовых паролей. Давайте попробуем их рассмотреть.

Что представляет собой система одноразовых паролей?

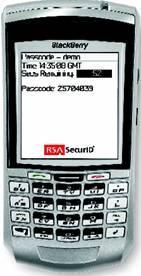

Генератор одноразовых паролей может выглядеть внешне либо как брелок с небольшим окном ( RSA Security ID , Aladdin eToken NG OTP (рис. 7 ) либо напоминать собой калькулятор (рис. 8).

Рисунок 7 OTP Token c USB подключением

Рисунок 8 Генератор одноразовых паролей

В случае использования небольшого устройства, внешне напоминающего калькулятор, пользователь вводит комбинацию символов, которая изображена в окошке и дополняет ее своим персональным PIN -кодом (чтобы гарантировать что устройство используется законным пользователем). Генерация кода может производиться по времени - так называемый тип Time Based для устройств типа RSA Security и подобных. Или по событию - нажатию кнопки для устройств типа eToken NG OTP и подобных. Третий вариант (самый дешевый) - заранее сгенеренные, случайные последовательности (бумажная реализация для онлайн банкинга - с защитным слоем).

Есть еще один вариант аутентификации с использованием одноразовых паролей -аутентификация по мобильному телефону. Вы с вашего мобильного телефона (зарегистрированного в системе) отправляете СМС на определенный номер. В ответ вам приходит PIN -код, который вы вместе со своим кодом вводите при аутентификации. В этом случае вам вообще не нужны брелки, т.к. мобильные телефоны есть у всех :

Помимо этого существуют программные реализации (на JAVA ) подобных токенов (рис. 9). Т.е. опять используем ваш телефон, в который устанавливаем программный токен. К сожалению, поддерживаются не все телефоны, чем и ограничивается распространение данной реализации OTP , хотя для внутрикорпоративного использования очень популярное решения, в связи с более низкой стоимостью, по сравнению с аппаратным токеном.

Рисунок 9 - JAVA токен для телефона.

Так как сгенерированный пароль можно ввести лишь однажды, да еще и в ограниченный по времени интервал, то использовать подсмотренный пароль не представляется возможным. Генераторы одноразовых паролей широко применяются в банковской системе Европы и США, а также их используют некоторые Интернет-провайдеры ( AOL ). Но безопасность в этом случае стоит денег, так как нужно покупать само устройство и провайдеру (банку) нужно иметь соответствующее программное обеспечение.

Заключение

Проблема "фишинга" будет разрастаться в дальнейшем. И одними техническими средствами

остановить ее весьма сложно. Стоит понимать, что никогда банковское и другое

подобное учреждение не будут требовать от вас пересылки конфиденциальной

информации, а слишком низкие цены в Интернет-магазине должны вас настораживать.

Что еще можно посоветовать? Заведите отдельную банковскую карту для Интернет-транзакций

и кладите на этот счет деньги лишь тогда, когда вы соберетесь делать какие-то

покупки. Причем кладите на эту карту небольшие суммы. Тогда даже в случае

взлома ваш ущерб будет не настолько весомым.

Компания SoftKey – это уникальный сервис для покупателей, разработчиков, дилеров и аффилиат–партнеров. Кроме того, это один из лучших Интернет-магазинов ПО в России, Украине, Казахстане, который предлагает покупателям широкий ассортимент, множество способов оплаты, оперативную (часто мгновенную) обработку заказа, отслеживание процесса выполнения заказа в персональном разделе.