Развертывание honeynet на FreeBSD

Honeyd – наверное, самая популярная реализация системы honeypot на сегодняшний день. Это связано во многом с тем, что Niels Provos создал наиболее удачную модель для построения honeypots на одном, не самом быстром компьютере.

Если переводить дословно, то honeypot - это «горшочек с медом», система ловушка, "обманная система". Его единственная задача – привлечь к себе внимание и заинтересовать злоумышленника, быть атакованным и даже взломанным. В последствии, собранные данные будут проанализированы и могут использоваться в разных целях: от получения ранее ни где не публикуемых уязвимостей, эксплоитов или руткитов до возможности обеспечить правопорядок, используя собранные данные в качестве доказательств злонамеренных действий. Honeynet – это сеть, состоящая из нескольких honeypot, объединенная в единое целое.

До сих пор, honeypots получили свое распространение преимущественно в Интернете. Например, антивирусные компании, на сколько мне известно, используют сети honeynet для получения свежих компьютерных вирусов, по большей части сетевых и почтовых червей. Также, honeynet хорошо зарекомендовали себя в качестве инструмента при борьбе со спамом. Но до сих пор ни кто не решается использовать honeynet для борьбы с угрозами внутри корпоративной сети.

Так уж сложилось, что большинство систем защиты информации, применяемые в компаниях, в первую очередь решают проблемы угроз со стороны Интернета. При этом мало кто устанавливает системы IDS/IPS на промышленные сервера, не доступные со стороны глобальной сети. И причины тому могут быть различны. Это и экономия средств, и экономия ресурсов самого сервера, а также целесообразность в применяемых средствах. Собственно, в сетях, где внутренняя защищенность с технической стороны оставляет желать лучшего, для пресечения возможных сетевых инцидентов, может успешно использоваться искусственная сеть honeynet, которая позволит:

- выявить компьютеры, с которых происходит сканирование сети

- выявить компьютеры, с которых происходит несанкционированная отправка пакетов IP к несуществующим ресурсам сети

- выявить компьютеры, с которых происходят попытки или предпосылки для проведения DOS атаки

- выявить компьютеры, с которых происходит атака типа brute-force

- выявить компьютеры, с которых происходят попытки несанкционированной отправки писем

- выявить компьютеры, с которых происходят несанкционированные обращения к ресурсам сети

- выявить компьютеры, с которых происходит целенаправленная атака на ресурсы сети

За тем, неблагочестивым компьютером может находиться, как сотрудник, пренебрегающий политикой компании, так и простой компьютерный вирус-червь. В первом случае, собранные данные могут быть предъявлены в качестве доказательства неправомерных действий сотрудника в сети, во втором – поможет вовремя устранить возникшую проблему, которая не переросла в вирусную эпидемию. В любом случае, при использовании honeypot в качестве своеобразной системы IDS-ловушки, можно косвенно повысить уровень информационной безопасности в сети, при чем затратами станут: не самый мощный компьютер и время администратора на обслуживание данного ресурса.

Для построения honeynet, я предлагаю воспользоваться самым, на мой взгляд, простым и удобным продуктом honeyd. Honeyd – наверное, самая популярная реализация системы honeypot на сегодняшний день. Это связано во многом с тем, что Niels Provos создал наиболее удачную модель для построения honeypots на одном, не самом быстром компьютере. Вторым фактором популярности и распространенности Honeyd является его бесплатность.

Идея построения honeynet проста:

- В сети выделяются свободные IP-адреса с различной степенью удаленности друг от друга (например, для сети класса C из диапазона 10.10.0.0/24 могут быть зарезервированы 10.10.0.15, 10.10.0.94, 10.10.0.212);

- С помощью honeyd создаются виртуальные компьютеры с фейковыми сервисами;

- Весь трафик на выделенные IP-адреса перенаправляется на один mac-адрес, на котором установлен honeyd;

- В DNS, за выделенными IP-адресами, прописываются «красивые» имена (типа banks, zarplata, money и т.д.), на ресурсы которых, может позариться злоумышленник;

- Любая сетевая активность к выделенным IP-адресам, кроме широковещания, будет расцениваться как атака (ведь на самом деле, если данные IP-адреса не используются ни какими ресурсами, то зачем кому-то или чему-то к ним обращаться?).

Единственным узким местом в данной схеме будет один mac адрес, используемый всеми эмулируемыми компьютерами в honeynet. Т.е. опытный злоумышленник теоретически может получить список соответствия mac&ip, проанализировать его и предположить о существовании в сети honeynet. Но этого недостатка можно избежать в случае, когда honeyd расположен на шлюзе. К сожалению, в этом случае не удастся использовать honeynet в одной подсети с предполагаемым злоумышленником (в одном vlan). Но с другой стороны, при грамотном промежутке между резервируемыми IP-адресами для honeynet, риск обнаружения одинаковых mac-адресов минимален т.к. в большинстве случаев при проведении атаки на mac-адреса редко обращают внимание, особенно на те, которые не на двух соседних строчках при сканировании nmap’ом. В своей статье, я буду придерживаться именно модели, когда honeynet установлена в общей подсети с р/с и серверами. Наглядно, описанная схема honeynet показана на рис1.

Рис.1

Honeyd – это просто движок, с помощью которого можно легко развернуть honeypot или honeynet. Поэтому, для удобства работы с создаваемой honeynet, необходимы следующие компоненты:

- механизм хранения собранной информации в БД

- механизм обработки и представления собранной информации через WEB-интерфейс

- механизм управления настройками через WEB-интерфейс

- механизм оповещения об атаках по email

- механизм, отвечающий за высокую доступность сервисов

Далее идет практическая реализация предложенной схемы на ОС FreeBSD 6.0.

Процесс установки Honeyd на FreeBSD

После того, как будет установлена ОС, первым делом необходимо получить дерево портов. Получить их можно, например, скачав файл

ftp://ftp.freebsd.org/pub/FreeBSD/ports/ports/ports.tar.gz.В случае если используется proxy-сервер, тогда команда примет следующий вид:

# cd /tmp && fetch ftp://ftp.freebsd.org/pub/FreeBSD/ports/ports/ports.tar.gz

# cd /tmp && env FTP_PROXY=proxy:21 fetch ftp://ftp.freebsd.org/pub/FreeBSD/ports/ports/ports.tar.gz

Следующий шаг, распаковка репозитария в каталог /usr:

# tar zxvf ports.tar.gz -C /usr

К сожалению, в текущем дереве портов присутствует устаревшая версия honeyd. Поэтому необходимо скачать свежую версию с официального сайта проекта.

# cd /tmp && fetch http://www.citi.umich.edu/u/provos/honeyd/honeyd-1.5a.tar.gz

ИЛИ (в случае, если в сети используется proxy-сервер)

# cd /tmp && env HTTP_PROXY=proxy:3128 fetch

http://www.citi.umich.edu/u/provos/honeyd/honeyd-1.5a.tar.gz

Далее необходимо установить все зависимые библиотеки для работы honeyd. Для работы honeyd требуются следующие библиотеки:

libpcap

libnet

libevent

libdnsres

libpcre

libedit

libreadline

zlib

python

Самый простой, быстрый и наиболее правильный способ – это установить все зависимости из дерева портов.[1]

# cd /usr/ports/net/libdnet && make installПосле этого, останутся не установленными две библиотеки libreadline и zlib. Их нужно будет собирать «руками»:

# cd /usr/ports/devel/libevent && make install

# cd /usr/ports/net/libpcap && make install

# cd /usr/ports/devel/pcre && make install

# cd /usr/ports/devel/libedit && make install

# cd /usr/ports/lang/python-devel && make install

# cd /usr/ports/devel/libdnsres && make install

# cd /tmp && fetch ftp://ftp.gnu.org/gnu/readline/readline-5.1.tar.gzКроме необходимых библиотек для компиляции, необходимо иметь в системе установленный perl и rrdtool (опционально). Собираем из дерева портов:

# tar zxvf readline-5.1.tar.gz && cd readline-5.1&& ./configure && make && make install

# cd /tmp && fetch http://www.zlib.net/zlib-1.2.3.tar.gz

# tar zxvf zlib-1.2.3.tar.gz && cd zlib-1.2.3 && ./configure && make && make install

# cd /usr/ports/lang/perl5.8 && make installВесь процесс подготовки ОС для работы honeyd можно выразить в виде череды команд:

# cd /usr/ports/net/rrdtool && make install

# cd /usr/ports/net/libdnet && make install && make clean &&После всех установок необходимо перезагрузиться, чтобы все изменения вступили в силу.

cd /usr/ports/devel/libevent && make install && make clean &&

cd /usr/ports/net/libpcap && make install && make clean &&

cd /usr/ports/devel/pcre && make install && make clean &&

cd /usr/ports/devel/libedit && make install && make clean &&

cd /usr/ports/lang/python-devel && make install && make clean &&

cd /usr/ports/devel/libdnsres && make install && make clean &&

cd /tmp && fetch ftp://ftp.gnu.org/gnu/readline/readline-5.1.tar.gz &&

tar zxvf readline-5.1.tar.gz && cd readline-5.1 && ./configure &&

make && make install && rm -R /tmp/readline-5.1 && cd /tmp &&

fetch http://www.zlib.net/zlib-1.2.3.tar.gz && tar zxvf zlib-1.2.3.tar.gz &&

cd zlib-1.2.3 && ./configure && make && make install && rm -R /tmp/zlib-1.2.3 &&

cd /usr/ports/lang/perl5.8 && make install && make clean &&

cd /usr/ports/net/rrdtool && make install && make clean

# rebootКогда все необходимые библиотеки будут установлены, можно переходить к установке honeyd:

# cd /tmp && tar zxvf honeyd-1.5a.tar.gz && cd honeyd-1.5aТеперь можно протестировать, установленный Honeyd. Для этого необходимо в его arp-таблицу прописать строку:

# ./configure && make && mkdir -p /usr/local/share/honeyd && make install

# cp -R scripts /usr/local/share/honeyd/

# chmod +x /usr/local/share/honeyd/scripts/*

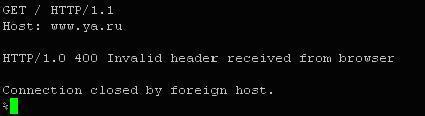

# arp -s

Топология тестовой сети 10.10.0.0/254, где IP 10.10.0.5 компьютер с установленным honeyd, IP 10.10.0.230 эмулируемая ОС.

# arp -s 10.10.0.230 00:0c:29:99:dd:ee pub

Далее, на машине с honeyd (далее «honey#») запускаем tcpdump:

honey# tcpdump –t icmp

И «пингуем» с соседней машины виртуальный IP-адрес. Должны увидеть, что пакеты доходят до установленного honepot:

honey# tcpdump -t icmp

honey# tcpdump -t icmpСоздаем тестовую конфигурацию:

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on lnc0, link-type EN10MB (Ethernet), capture size 96 bytes

IP 10.10.0.51 > 10.10.0.230: ICMP echo request, id 15374, seq 0, length 64

IP 10.10.0.51 > 10.10.0.230: ICMP echo request, id 15374, seq 1, length 64

IP 10.10.0.51 > 10.10.0.230: ICMP echo request, id 15374, seq 2, length 64

IP 10.10.0.51 > 10.10.0.230: ICMP echo request, id 15374, seq 3, length 64

honey# cat /usr/local/etc/honeyd.confИ запускаем демон honeyd:

create default

set default default tcp action block

set default default udp action block

set default default icmp action block

create router

set router personality "Cisco 1601R router running IOS 12.1(5)"

set router default tcp action reset

add router tcp port 22 "/bin/sh /usr/local/share/honeyd/scripts/test.sh"

add router tcp port 23 "/usr/local/bin/perl /usr/local/share/honeyd/scripts/router-telnet.pl"

bind 10.10.0.230 router

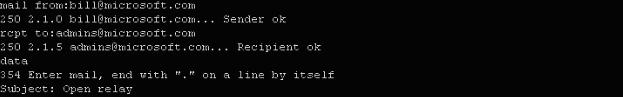

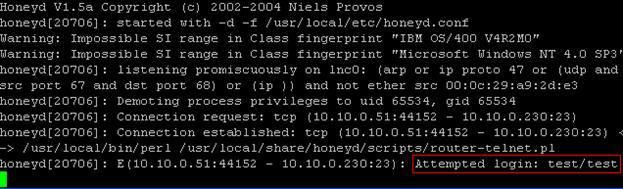

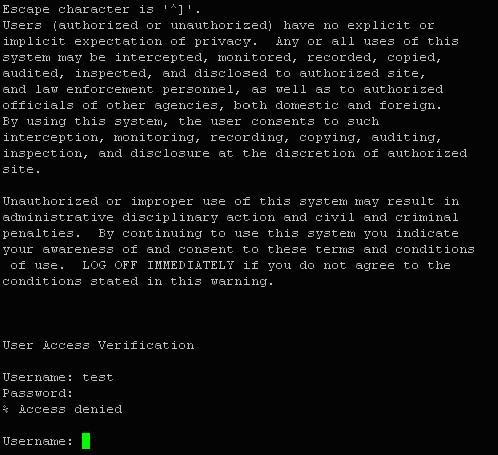

honey# /usr/local/bin/honeyd -d -f /usr/local/etc/honeyd.confПодключившись с соседнего компьютера к IP 10.10.0.230 на порт 23, должно появиться:

После ввода в качестве имени пользователя и пароля «test», на консоли с honeyd должно появиться:

Далее проверяем с помощью nmap ОС и открытые TCP порты на эмулируемой машине:

# nmap -sS -O 10.10.0.230Далее:

Starting nmap 3.81 ( http://www.insecure.org/nmap/ ) at 2006-04-16 18:47 MSD

Interesting ports on 10.10.0.230:

(The 1661 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE

22/tcp open ssh

23/tcp open telnet

MAC Address: 00:0c:29:99:dd:ee

Device type: router

Running: Cisco IOS 11.X|12.X

OS details: Cisco IOS 11.3 - 12.0(11)

Nmap finished: 1 IP address (1 host up) scanned in 5.031 seconds

honey# touch /var/log/honey_packets.logЧтобы honeyd стартовал самостоятельно при запуске системы, необходимо создать rc-скрипт:

honey# touch /var/log/honey_service.log

honey# chmod 622 /var/log/honey_packets.log

honey# chmod 622 /var/log/honey_service.log

honey# /usr/local/bin/honeyd -d -f /usr/local/etc/honeyd.conf -l

/var/log/honey_packets.log -s /var/log/honey_service.log --disable-webserver &

honey# cat /usr/local/etc/rc.d/honeyd.shИ сделать соответствующую запись в rc.conf:

#!/bin/sh

#

# PROVIDE: honeyd

# REQUIRE: NETWORKING SERVERS

# BEFORE: DAEMON

# KEYWORD: FreeBSD shutdown

honeyd_enable=${honeyd_enable="NO"}

. /etc/rc.subr

name="honeyd"

rcvar=`set_rcvar`

load_rc_config $name

case $1 in

start)

start_cmd="echo \"Starting ${name}.\"; lockf -st 0

/var/tmp/honeyd.lock /usr/local/bin/honeyd -d -f /usr/local/etc/honeyd.conf -l

/var/log/honey_packets.log -s /var/log/honey_service.log --disable-webserver

--disable-update > /dev/null 2>&1 &"

run_rc_command "$1"

;;

stop)

if test -e /var/run/honeyd.pid

then

kill `cat /var/run/honeyd.pid`

rm -f /var/run/honeyd.pid

fi

;;

restart)

if test -e /var/run/honeyd.pid

then

kill `cat /var/run/honeyd.pid`

rm -f /var/run/honeyd.pid

fi

start_cmd="echo \"Starting ${name}.\"; lockf -st 0 /var/tmp/honeyd.lock /usr/local/bin/honeyd

-d -f /usr/local/etc/honeyd.conf -l /var/log/honey_packets.log -s /var/log/honey_service.log

--disable-webserver --disable-update > /dev/null 2>&1 &"

run_rc_command "$1"

;;

*)

echo "Usage: `basename $0` {start|stop|restart}" >&2

exit 64

;;

esac

exit 0

honey# echo honeyd_enable=\”YES\” >> /etc/rc.confОпционально:

honey# chmod +x /usr/local/etc/rc.d/honeyd.shДля того, чтобы проходила корректная ротация логов honeyd, нужно выполнить следующее:

honey# echo "/var/log/honey_packets.log 622 31 * @T00 JC /var/run/honeyd.pid" >> /etc/newsyslog.confНастройка хранения логов Honeyd в БД MySQL

honey# echo "/var/log/honey_service.log 622 31 * @T00 JC /var/run/honeyd.pid" >> /etc/newsyslog.conf

honey# echo "5 0 * * *

root /usr/local/etc/rc.d/honeyd.sh stop && /usr/local/etc/rc.d/honeyd.sh start " >> /etc/crontab

Для начала необходимо заменить syslog, поставляемый с системой по умолчанию, на syslog-ng. Это необходимо т.к. syslog-ng имеет расширенные возможности для работы с логами, а honeyd умеет отдавать свои логи в syslog.

honey# sh /etc/rc.d/syslogd stop && cd /usr/ports/sysutils/syslog-ng && make install && make cleanДалее устанавливаем БД MySQL:

honey# echo syslog_ng_enable=\"YES\" >> /etc/rc.conf

honey# echo syslogd_enable=\"NO\" >> /etc/rc.conf

honey# # cp /usr/local/etc/syslog-ng/syslog-ng.conf.sample /usr/local/etc/syslog-ng/syslog-ng.conf

honey# cd /usr/ports/databases/mysql41-server && make install && make cleanСледующий шаг – создать pipe и настроить syslog-ng на работу ним:

honey# echo mysql_enable=\"YES\" >> /etc/rc.conf

honey# mkfifo /var/log/syslog-ng.pipeДобавляем следующие строки в файл /usr/local/etc/syslog-ng/syslog-ng.conf

filter f_honeyd { program("honeyd"); };

destination d_syslog_p { pipe("/var/log/syslog-ng.pipe"

template("INSERT INTO honeyd (host, facility, priority, level, tag, timestamp, program, msg)

VALUES ( '$HOST', '$FACILITY', '$PRIORITY', '$LEVEL', '$TAG', '$YEAR-$MONTH-$DAY $HOUR:$MIN:$SEC','$PROGRAM', '$MSG' );\n")

template-escape(yes)); };

log { source(src); filter(f_honeyd); destination(d_syslog_p); };

И говорим syslog-ng перечитать конфигурацию:

honey# kill -HUP `cat /var/run/syslog.pid`Или, если syslog-ng не запущен, запускаем его:

honey# /usr/local/etc/rc.d/syslog-ng.sh start

Команда «honey# cat /var/log/syslog-ng.pipe» должна показать, что-то вроде (при запущенном honeyd):

INSERT INTO honeyd (host, facility, priority, level, tag, timestamp, program, msg)

VALUES ( 'honey', 'daemon', 'notice', 'notice', '1d', '2006-04-17 10:52:29',

'honeyd', 'honeyd[667]: E(10.10.0.51:57867 - 10.10.0.235:23): Attempted login: test/test' );

Теперь, можно создать БД и таблицу, куда в последствии будут помещаться логи honeyd[2].

honey# /usr/local/bin/mysql

mysql> create database honey;

mysql> use honey;

mysql> CREATE TABLE honeyd (id INT UNSIGNED NOT NULL auto_increment, host

VARCHAR(30) NOT NULL, facility VARCHAR(15) DEFAULT NULL, priority VARCHAR(15) DEFAULT NULL, level VARCHAR(15)

DEFAULT NULL, tag VARCHAR(15) DEFAULT NULL, timestamp DATETIME NOT NULL, program VARCHAR(15)

DEFAULT NULL, msg TEXT, PRIMARY KEY (id), INDEX (host), INDEX (timestamp));

mysql> GRANT INSERT ON honey.honeyd TO honey_ins@localhost IDENTIFIED BY '12345';

mysql> flush privileges;

mysql> quit

И наконец, скрипт, который будет помещать логи в БД:

honey# cat /usr/local/etc/rc.d/syslog-honeyd.shНу и для того, чтобы все безотказно работало:

#!/bin/sh

#

# PROVIDE: honeyd_logs

# REQUIRE: DAEMON

# BEFORE: LOGIN

# KEYWORD: FreeBSD shutdown

honeyd_logs_enable=${honeyd_logs_enable="NO"}

. /etc/rc.subr

name="honeyd_logs"

rcvar=`set_rcvar`

load_rc_config $name

case $1 in

start)

start_cmd="echo \"Starting ${name} (wait 30 sec).\"; sleep 30 && lockf -st 0

/var/tmp/honeyd_logs.lock /usr/local/bin/mysql -h localhost -u honey_ins

--password=12345 honey < /var/log/syslog-ng.pipe &"

run_rc_command "$1"

;;

*)

echo "Usage: `basename $0` {start}" >&2

exit 64

;;

esac

exit 0

honey# chmod +x /usr/local/etc/rc.d/syslog-honeyd.sh

honey# echo honeyd_logs_enable=\"YES\" >> /etc/rc.conf

honey# vi /root/scripts/reload_honeyd_services_ext.sh

#!/bin/sh

#

# This is script reload honeyd services and others base honepot server services

#

_function_check() {

i=0

for pid in `ps -auwwx | grep $1 | awk '{ print $1}'`

do

i=$(($i+1))

done

return $i

}

_function_check /usr/local/bin/honeyd

if [ $(($?>1)) -eq 0 ]; then

lockf -st 0 /var/tmp/honeyd.lock /usr/local/bin/honeyd -d -f

/usr/local/etc/honeyd.conf -l /var/log/honey_packets.log -s

/var/log/honey_service.log --disable-webserver > /dev/null 2>&1 &

/usr/bin/logger "SCRIPT: Honeyd service reload!"

fi

_function_check honey_ins

if [ $(($?>1)) -eq 0 ]; then

lockf -st 0 /var/tmp/honeyd_logs.lock /usr/local/bin/mysql -h

localhost -u honey_ins --password=12345 honey < /var/log/syslog-ng.pipe &

/usr/bin/logger "SCRIPT: Honeyd logs to mysql service reload!"

fi

_function_check syslog-ng

if [ $(($?>0)) -eq 0 ]; then

/usr/local/etc/rc.d/syslog-ng.sh start

/usr/bin/logger "SCRIPT: Syslog-ng service reload!"

fi

_function_check mysqld_safe

if [ $(($?>0)) -eq 0 ]; then

/usr/local/etc/rc.d/mysql-server.sh start

/usr/bin/logger "SCRIPT: MySQL service reload!"

fi

honey# chmod +x /root/scripts/reload_honeyd_services_ext.sh

honey# echo "*/1 * * * *

root /bin/sh /root/scripts/reload_honeyd_services_ext.sh" >> /etc/crontab

Доступные фейковые сервисы при работе с Honeyd

Поставляемые вместе с honeyd:

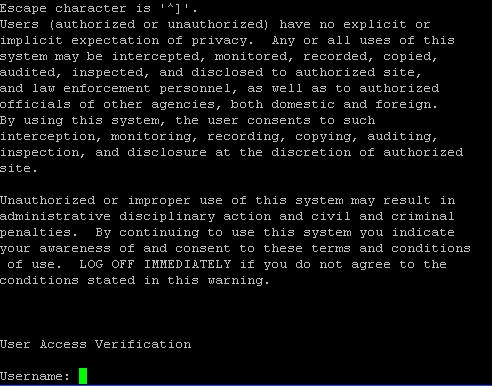

router-telnet.pl

- эмулятор telnet (полноценная эмуляция протокола telnet без возможности успешной авторизации)

Настройка не требуется. Логи данного эмулятора отдаются демону honeyd (через STDERR), что очень удобно.

test.sh

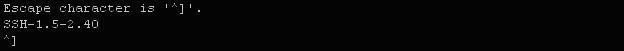

- эмулятор ssh (скрипт показывает баннер ssh, полноценной эмуляции ssh не происходит)

smtp.pl

- эмулятор smtp; эмулирует демон Postfix/Sendmail. Для работы необходимо:

# mkdir –p /tmp/mailstore

# chown nobody:nobody /tmp/mailstore

# cd /usr/ports/mail/p5-Mail-Sendmail && make install && make clean

# cd /usr/ports/dns/p5-Net-DNS && make install && make clean

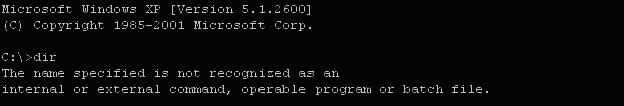

cmdexe.pl

- эмулирует командную строку Windows. Для работы необходимо:

# mkdir -p /var/cmdexe/

# chown nobody:nobody /var/cmdexe/

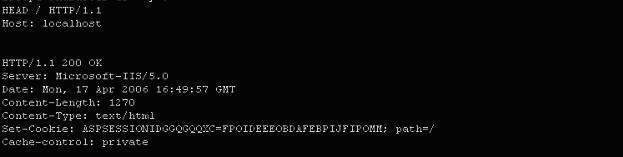

web.sh

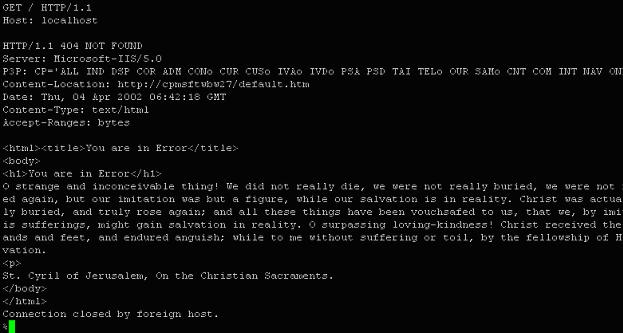

- эмулирует HTTP сервер IIS 5.0

proxy.pl

- эмулирует HTTP Proxy сервер. Для работы необходимо:

# cd /usr/ports/dns/p5-Net-DNS && make install && make clean

mydom.pl

- эмулирует вирус mydom. (работа не проверялась) Для работы необходимо:

# mkdir –p /var/mydoom/

# chown nobody:nobody /var/mydoom/

kuang2.pl

- эмулирует вирус kuang2. (работа не проверялась) Для работы необходимо:

# cd /usr/ports/security/p5-Digest-SHA1 && make install

# mkdir –p /var/kuang2/

# chown nobody:nobody /var/kuang2/

Поставляемые отдельно от honeyd:

ftp.sh

- эмулирует работу WU-FTPD 2.6.0. (полноценно эмулирует протокол FTP) Для работы необходимо:

# mkdir –p /tmp/honeyd

![]()

iisemul8.pl

- эмулирует работу IIS 5.0 (полноценно эмулирует протокол HTTP)

smtp.sh

- эмулирует работу Sendmail. (не полноценная эмуляция протокола SMTP)

honeyd.tgz (Fabian Bieker)

коллекция из множества bash скриптов для эмуляции различных приложений под Linux и Windows (ssh, inetd, ldap, telnet, apache, ftp и т.д.) (не полноценная эмуляция протоколов)

На самом деле, зная любой скриптовый язык программирования (shell, perl, php, etc) можно наскоро создать свой сценарий эмулирующий работу любого сервиса TCP/UDP.

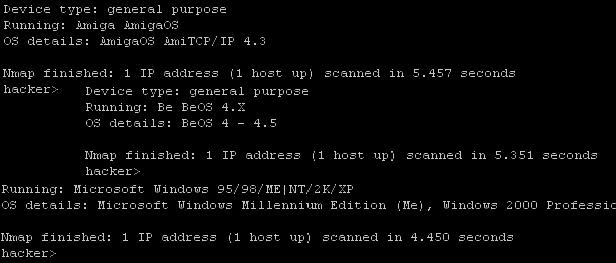

Доступные эмулируемые ОС с помощью Honeyd

honey# grep "^Fingerprint" /usr/local/share/honeyd/nmap.prints | more

Доступно 989 отпечатков различных ОС и устройств. От самых распространенных (Windows, Linux, BSD, Cisco) до экзотики (AmigaOS, BeOS, Astaro Security Linux).

Например:

personality "AmigaOS AmiTCP/IP 4.3"

personality "Astaro Security Linux 4 (Kernel 2.4.19)"

personality "BeOS 4 - 4.5"

personality "Microsoft Windows Millennium Edition (Me), Windows 2000

Professional or Advanced Server, or Windows XP"

personality "FreeBSD 4.7-RELEASE"

personality "IBM AIX 4.0 - 4.2"

personality "Apple Mac OS X 10.1.5-10.2.6"

personality "Cisco Catalyst 2820 switch Management Console"

personality "Sun Solaris 9"

При сканировании nmap:

В следующей статье будет рассмотрена техническая реализация Web-управления для honeyd, мониторинга его работы, а также механизмы предупреждения об атаках по email.

http://www.honeyd.org/

http://www.securitylab.ru/analytics/216254.php (Михаил Разумов, по материалам SecurityFocus)

http://honeyview.sourceforge.net/ (HoneyView - a honeyd Logfile Analyzer)

http://www.citforum.ru/security/internet/honeynet/ (Ланс Спитцнер. Honeynet Project: ловушка для хакеров)

Статья «Honeypot» Крис Касперски

[1] В случае если в сети используется proxy-сервер, удобно прописать настройки proxy в файл /etc/make.conf:

FETCH_ENV=HTTP_PROXY=proxy:3128

FETCH_ENV=FTP_PROXY=proxy:21

[2] При этом должен быть запущен сервер mysql - # /usr/local/etc/rc.d/mysql-server.sh start