Никто не любит нравоучений, но иногда без них не обойтись. Каждый новый «вирус на Android» в новостях рождает привычный хор: «система дырявая», «всё сломали», «меня заразили в 1 клик». Спойлер — такого почти никогда не бывает.

Современный Android, а в экосистеме Xiaomi ещё и HyperOS сверху, напоминает дом с несколькими дверями, двумя замками на каждой, камерой в подъезде и бдительной консьержкой. Чтобы в квартиру зашёл злоумышленник, хозяин должен сам открыть двери и, пожимая плечами, пускать каждого встречного. И да, стыдно признавать, но чаще всего именно так и происходит.

Эта статья — не для того, чтобы выставить кого-то глупым. Скорее, это попытка разложить по полочкам, какие «красные флаги» приходится осознанно игнорировать, чтобы вредонос получил доступ к устройству. Мы пройдём весь маршрут: от момента скачивания сомнительного APK до выдачи фатальных разрешений и закрепления в системе. Покажем, где именно Android и HyperOS вас спасают, и как эти попытки игнорируются.

Параллельно разберём исключения, когда винить пользователя нечестно — так бывает при отравлении цепочки поставок и при эксплуатации ещё неизвестных уязвимостей нулевого дня. В финале — практический чек-лист для Xiaomi с конкретными настройками, чтобы «взломать себя» было просто невозможно даже случайно.

Как устроен типовой путь заражения в 2025 году

Прямые удалённые «заражения по воздуху» встречаются редко и требуют серьёзных уязвимостей. В большинстве бытовых эпизодов всё прозаичнее: человек находит «чудо-приложение», «модифицированный клиент» или «взломанную версию без рекламы», скачивает файл из сомнительного источника, вручную разрешает установку из неизвестных источников, пропускает предупреждение сканера, игнорирует ругань Play Protect, после инсталляции жмёт «Разрешить» на всех критических разрешениях.

Затем выдаёт права администратора устройства или доступ к сервисам специальных возможностей. А через пару дней удивляется списаниям, «самопроизвольным» SMS или утёкшим токенам мессенджеров. На каждом шаге система спрашивала: «Вы уверены?». На каждом шаге пользователь уверенно отвечал: «Да».

Врата №1. Источник установки и «Неизвестные приложения» — сознательное включение риска

Первая и самая массивная дверь — откуда вообще взялся APK. По умолчанию Android блокирует установку программ не из официального магазина, а с Android 8+ ещё и «привязывает» разрешение «Устанавливать неизвестные приложения» к конкретному источнику (например, браузер или файловый менеджер).

На смартфонах Xiaomi / Poco / Redmi поверх этого работает ещё и собственный сканер HyperOS («Проверка безопасности при установке») и антивирусный модуль в стандартном приложении «Безопасность» — они автоматически проверяют пакеты и предупреждают о рисках перед инсталляцией.

- Чтобы заразиться, нужно вручную включить установку из неизвестного источника для конкретного приложения-источника, проигнорировать предупреждение HyperOS о рисках и подтвердить установку. Часто злоумышленники просят также временно отключить сканирование, «чтобы не мешало», — ещё одно осознанное действие с вашей стороны.

- Как себя вести: не скачивать APK с сомнительных сайтов, не разрешать установку из неизвестных источников для браузеров/мессенджеров. Если очень нужно — скачали, проверили хэш у разработчика, включили временно, установили, и сразу же выключили обратно. В HyperOS оставить «Сканировать приложения перед установкой» включённым всегда.

И да, сама подпись пакета о многом говорит. Если вы не видите совпадения подписи с прежними версиями «любимого приложения», если имя издателя выглядит странно, если файл пришёл из чата «Тёмные взломы и читы» — это не судьба, это выбор.

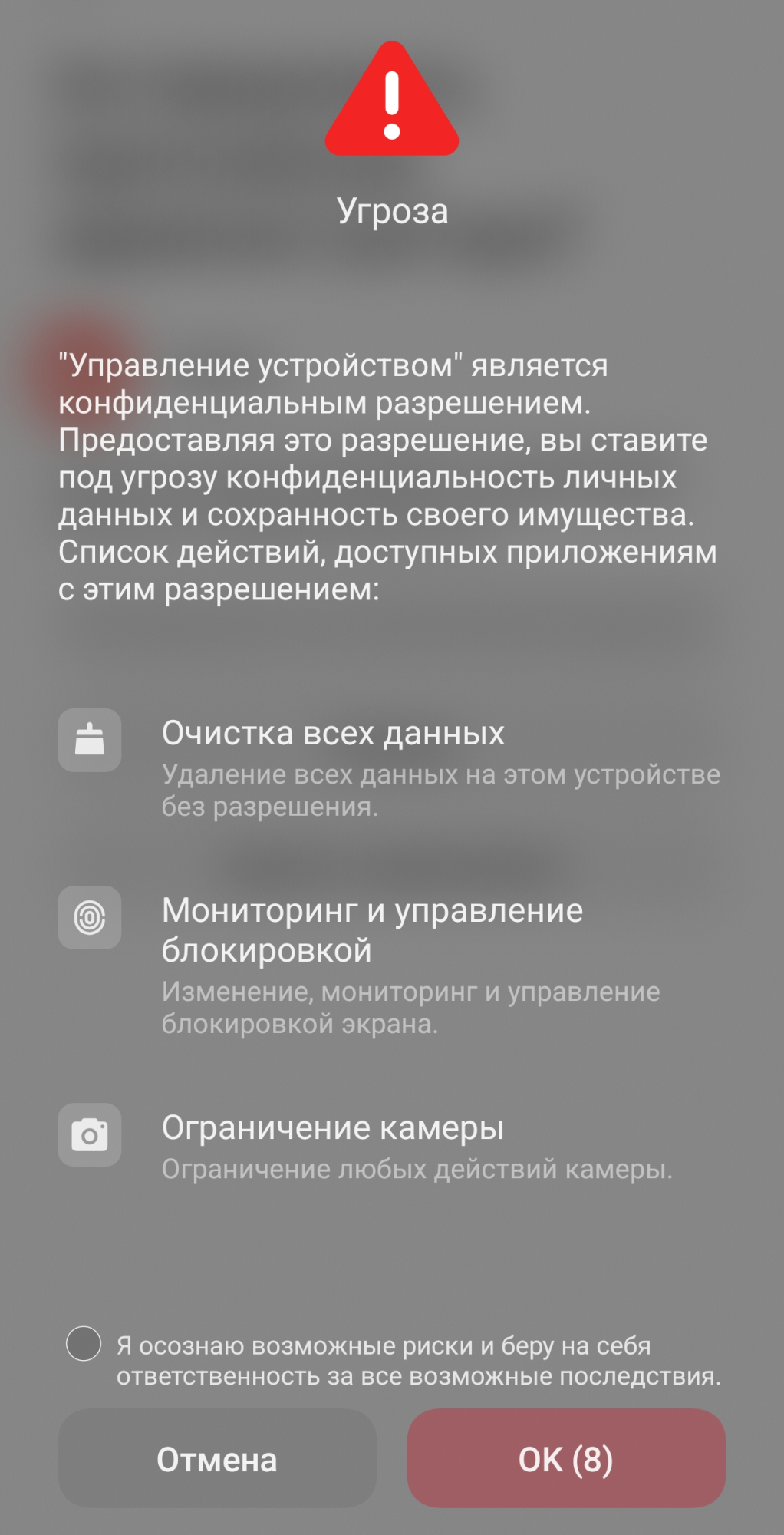

Врата №2. 10-секундное предупреждение HyperOS при выдаче прав администратора устройства — тот самый момент истины

В экосистеме Xiaomi, в отличие от голого Android, есть дополнительная «железная дверь» — предупреждение при попытке выдать приложению статус администратора устройства (Device Administrator).

HyperOS намеренно делает паузу примерно на 10 секунд, блокируя кнопку подтверждения и показывая крупный, предельно прямой текст о последствиях: приложение сможет, например, блокировать экран, усложнить удаление или менять политики безопасности. Эта задержка придумана специально, чтобы вы не нажали «Ок» на автомате.

- Чтобы заразиться, нужно дождаться окончания таймера и вдумчиво нажать «Подтвердить», несмотря на текст, который одновременно и предупреждение, и инструкция по самосаботажу.

- Почему это критично: права администратора часто используются банковскими троянами и шпионскими тулзами для закрепления. Снятие таких прав требует дополнительных шагов, а иногда — перезагрузки в безопасном режиме и ручной деактивации администратора перед удалением приложения.

- Как себя вести: если не понимаете, зачем приложению админ-привилегии — ответ прост: не давайте их. Простым клиентам такси, играм, фонарикам и даже «ускорителям системы» админ-права не требуются никогда.

Врата №3. Google Play Protect — предупреждение, которое нужно специально проигнорировать

Play Protect — это системный сторож: он проверяет приложения из Google Play и периодически сканирует уже установленные программы, даже если они пришли со стороны. При выявлении угрозы он выдаёт крупное предупреждение с красными акцентами, а для явного зловреда — блокирует установку или предлагает удалить уже установленное.

- Чтобы заразиться, нужно проигнорировать жёсткое предупреждение и продолжить установку, либо заранее выключить Play Protect в настройках Google Play. Оба действия не случаются сами по себе.

- Что важно знать: Play Protect умеет «разжаловать» ранее безопасное приложение, если в него прилетело вредоносное обновление, и оповестить владельца. Его логика меняется на стороне серверов — вы получаете новые сигнатуры и эвристику без обновления прошивки.

- Как себя вести: не отключать механизм вообще. Если предупреждение сработало — это не ложное срабатывание «из-за модов» или «способа взлома», это повод остановиться и разобраться. В HyperOS при установке из стороннего источника сканировать стоит дважды: через Play Protect и встроенный сканер.

Врата №4. Разрешения, которые нормальному приложению «ни к селу ни к городу»

Даже если вы установили программу, именно диалоги разрешений часто отделяют «забавную игрушку» от полноценного трояна. Злоумышленникам жизненно нужны доступы, позволяющие читать коды из SMS, перехватывать уведомления, накладывать фишинговые окна и ставить новые APK. Каждый из этих шагов — отдельное окно с жирной шапкой. Чтобы стать жертвой, нужно методично нажать «Разрешить» там, где логика кричит «Отказать».

- Accessibility Service (Службы специальных возможностей): даёт приложению право читать экран, нажимать кнопки, вводить текст. Это суперконтроль. Просьба выдать такой доступ «видеоплееру» или «калькулятору» — ярко-красный флаг.

- Notification Listener: позволяет читать уведомления и коды из мессенджеров/банковских приложений. Полезно для «умных часов», но совершенно лишнее для «прогноза погоды без рекламы».

- SMS/Телефония/Контакты: прямой путь к перехвату 2FA, рассылке спама и краже адресной книги.

- Draw over other apps / «Отображение поверх других окон»: любимый инструмент фишинга — закрывает настоящие окна банков приложений своими формами ввода.

- PACKAGE_INSTALLER / «Установка пакетов» изнутри: если программа просит право ставить другие APK — перед вами не «фоторедактор», а загрузчик с сюрпризами.

- Usage Access / «Доступ к использованию»: даёт видеть, какие приложения запущены, и подстраивать атаки под конкретный банк/кошелёк.

- MANAGE_EXTERNAL_STORAGE / «Доступ ко всем файлам»: излишний для подавляющего большинства сценариев, но крайне удобный для шпионских функций.

Как себя вести: решение простое — соотносите запрос с функцией. Фото-сканер может просить доступ к камере и памяти, но никак не специальные возможности. Музыкальному плееру не нужен доступ к SMS. Видите несоответствие — жмите «Запретить» и сразу удаляйте приложение.

Врата №5. Пост-инсталляционные «уговоры» злоумышленника: автозапуск, игнор ограничений батареи и постоянные «обновления изнутри»

Когда малварь обосновался, он пытается закрепиться и снять оставшиеся ограничения. Это ещё одна череда очевидных «стоп-знаков», которые нужно игнорировать, чтобы вирус закрепился в системе.

- Просьбы добавить в автозапуск и исключить из энергосбережения: в HyperOS это отдельные панели. Добросовестным клиентам редко нужен перманентный фон; «менеджер клипов» или «ускоритель» не должен работать как системная служба 24/7.

- Навязчивые «обновления» внутри сомнительного приложения: всплывающие баннеры «установить сервис», «докачать компонент», «включить модуль безопасности» — по сути мягкая принудиловка поставить ещё один APK в обход магазина.

- Запрос на включение VPN-профиля без понятной причины: удобный канал для перехвата трафика и фильтрации соединений.

- Попытки включить «Наложение поверх окон» после установки: признак готовящегося фишинга поверх банковских приложений.

- Просьба включить «Установка из неизвестных источников» для самого приложения-источника: классический трюк загрузчиков, чтобы раздавать обновления мимо Play Protect.

Как себя вести: не выполнять эти «послестартовые» требования без жёсткой необходимости. Любая программа, начинающая жизнь с десятка просьб о привилегиях, — плохой сосед для вашего кошелька и переписок.

Исключения, где пользователь бессилен: цепочка поставок и 0-day

Честности ради, бывают случаи, когда человек действительно делает всё правильно, а защиты не спасают.

- Отравление цепочки поставок: в официальное приложение попадает вредоносный модуль — из-за злонамеренного SDK, компрометации сервера разработчика или угнанного аккаунта. Пользователь качает легитимный софт из легитимного источника, а внутри — сюрприз. Play Protect и магазины в итоге детектируют и отзывают, но некоторое время заражённая версия может «жить» в легальном канале.

- 0-day-эксплойты: неизвестные уязвимости в системных компонентах (медиа-стек, браузер, WebView, драйверы) позволяют выполнить вредоносный код с минимальным участием пользователя или совсем без него. Тут спасают лишь скорость обновлений, разделение процессов, аппаратные защиты и здравый смысл при переходе по ссылкам, но стопроцентного иммунитета не даст никто.

Эти сценарии реальны, но их несопоставимо меньше, чем банальных случаев «установил сам и всё разрешил». Поэтому основной выигрыш — дисциплина на бытовом уровне.

Практический чек-лист: как не «вскрывать» собственный смартфон

- Устанавливайте софт только из официальных магазинов. В HyperOS оставьте включённым «Проверка безопасности при установке».

- Не разрешайте установку из неизвестных источников браузерам, мессенджерам и менеджерам загрузок. Если включили — выключите сразу после установки.

- Держите Play Protect включённым. Видите предупреждение — останавливайтесь, не спорьте со сторожем.

- Не выдавайте Accessibility и админ-права ничему, что не является реальным сервисом доступности или корпоративным агентом управления.

- Отказывайте в «Отображении поверх окон», если это не очевидная «плавающая кнопка» у честного ассистента, и уж точно не у «ускорителей» и «модов».

- Не исключайте приложение из экономии энергии без чёткой причины. Настойчивые просьбы — красный флаг.

- Обновляйте систему, WebView и магазин. Чем свежее прошивка, тем меньше шансов на эксплуатацию 0-day из «массового» интернета.

- Не ставьте «взломанные» клиенты банков, мессенджеров и игр. «Без рекламы» часто означает «с рекламой злоумышленника внутри».

- Регулярно проверяйте список администраторов устройства и служб специальных возможностей. Увидели лишнее — отключайте и удаляйте.

- Для параноиков: ограничьте «Установка по USB», держите выключенными «Для разработчиков», используйте профиль «Работа» для рискованных тестов.

Мини-FAQ

«Но как же миллионы заражений? Значит, защита бессильна?»

Статистика заражений в основном — про массовые кампании социальной инженерии и добровольные установки. Защита не бесполезна, она просто не всесильна, когда человек последовательно её выключает.

«Play Protect ошибается. Можно игнорировать?»

Редко, но ложные срабатывания бывают. Правильная реакция — не давить «Продолжить», а проверять издателя, подпись, историю обновлений. В сомнениях проще отказаться.

«Специальные возможности — реально опасно?»

Да. Это доступ уровня «всё вижу — всем управляю». Разрешение придумывалось для асистивных технологий, а не для «ускорителей» и «клавиатур со скинами».

Итог: Android спасает, когда ему не мешают

Чтобы заразить современный Android, приходится пройти квест из пяти ступеней самоубийственного доверия: включить установку из неизвестных источников, отключить или проигнорировать сканеры, осознанно дождаться 10-секундной паузы HyperOS и всё равно выдать админ-права, щедро надавать разрушительных разрешений и позволить приложению закрепиться через автозапуск, наложения и внутренние «обновляторы».

Это называется не «меня взломали», это «я сам снял предохранители». И да, бывают честные исключения — отравленная цепочка поставок и 0-day, где проигрывает даже аккуратный пользователь. Но в повседневности спасают простые привычки: ставить из официальных источников, держать Play Protect и сканирование HyperOS включёнными, соотносить разрешения с задачами и не выдавать суперправ ничему, что не является системным инструментом.

Защита в Android — это многоуровневый пирог, и каждый слой рассчитан на то, что владелец включит голову. Если не мешать системе делать свою работу, смартфон остаётся крепостью. А если очень хочется приключений — всегда найдутся «моды без рекламы» и «чудо-клиенты», которые с радостью проведут вас через все пять врат к проблемам с деньгами и приватностью. Выбор, как обычно, за пользователем.