ChameleonLab — относительно новый, но уже заметный инструмент для работы со стеганографией, созданный небольшой командой российских разработчиков. Он помогает как скрывать информацию в «обычных» файлах, так и находить следы таких манипуляций.

На фоне множества консольных утилит и разрозненных скриптов этот проект выделяется дружелюбным интерфейсом, наглядной визуализацией и аккуратно собранным набором функций, полезных и криминалистам, и журналистам-расследователям, и тем, кто только начинает знакомство с темой. Официальные страницы проекта — сайт и телеграм-канал — обновляются регулярно; параллельно авторы ведут технический блог с разборами форматов и методик.

Наша задача — разобрать ChameleonLab по слоям: объяснить, как устроена стеганография без туманных терминов; показать, что именно умеет инструмент; на каких алгоритмах и визуальных подсказках строится стегоанализ; где это применяют на практике в цифровой криминалистике, медиа и образовательных курсах; и какие ограничения нужно помнить, чтобы не попасть в ловушку завышенных ожиданий. По ходу статьи дадим ссылки на первоисточники с подробностями, демонстрациями и техническими заметками авторов.

Стеганография без мистики: короткий ликбез

Стеганография — это способ спрятать информацию так, чтобы сам факт передачи остался незаметным. В отличие от криптографии, где шифртекст виден всем, но прочесть его нельзя, стеганография делает сообщение «похожим» на обычный файл: фотографию, документ, аудио или даже архив. Классический пример — LSB-встраивание (Least Significant Bit): мы слегка изменяем младшие биты пикселей изображения, чтобы закодировать полезные данные. Один бит для глаза несущественен, но для байта — это целая единица информации. Важно помнить: лучшее укрытие — там, где фоновые «шумы» и так естественны (например, в фотографиях без сильной компрессии).

Современные подходы выходят далеко за рамки картинок. Документы DOCX и презентации PPTX представляют собой контейнеры на основе ZIP, где можно маскировать полезную нагрузку среди служебных структур; PDF допускает разнообразные вложения и «мягкие» способы добавления данных; аудио и видео — особый мир со своими тонкостями частотных преобразований. Хороший инструмент по стеганографии в 2025 году — это не одна кнопка «спрятать», а набор осмысленных техник под разные носители плюс честная визуализация того, что получилось на выходе.

Что такое ChameleonLab и зачем он нужен

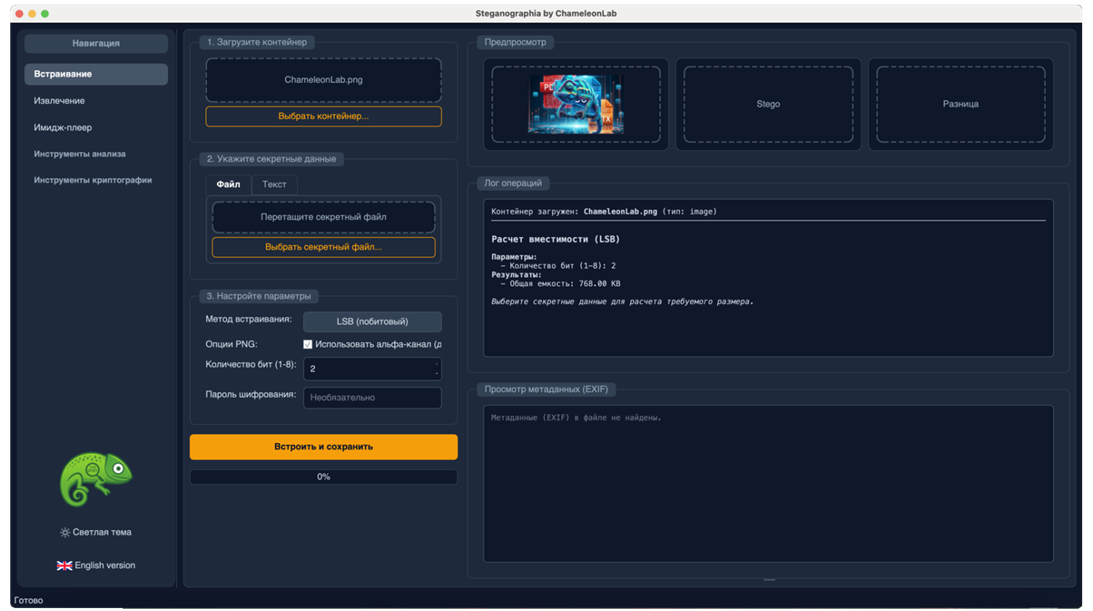

ChameleonLab позиционируется не просто как «утилита», а как полноценная рабочая среда: есть модуль встраивания, модуль извлечения, инструменты стегоанализа, а также обучающие визуализации, помогающие понять, что происходит с файлом на каждом шаге. Поддерживаются Windows и macOS; интерфейс построен вокруг понятной логики «контейнер → полезная нагрузка → параметры → предпросмотр/анализ». Для пользователей, которые предпочитают не копаться в терминале, это ощутимое преимущество: ключевые операции доступны из графического интерфейса, но при этом не превращены в «чёрный ящик» — можно заглянуть в метрики и графики.

Самое важное — в ChameleonLab не разрывают мир «скрытия» и «поиска». Инструмент одинаково серьёзно относится к обеим сторонам: помогает спрятать данные корректно (с учётом формата), а затем — проверить себя: как выглядит гистограмма, что показывает χ²-тест, есть ли подозрительные артефакты. Такой симметричный подход полезен криминалистам и преподавателям: можно демонстрировать, как слабые настройки мгновенно выдают стего-вставку, а аккуратная конфигурация заметно повышает стойкость.

Ключевые возможности: от LSB до документов и обратно

- Встраивание в изображения. ChameleonLab поддерживает классическую LSB-стеганографию с гибкими настройками: выбор количества модифицируемых бит на пиксель, шифрование полезной нагрузки (например, AES) перед внедрением, оценка «ёмкости» контейнера и предупреждения о рисках деградации качества. Для форматов без потерь (BMP, PNG, WebP lossless) этот метод особенно уместен. В блоге разработчиков отдельно разбирают формат WebP и поясняют, почему его режим без потерь — «идеальный кандидат» для аккуратного LSB.

- Встраивание в документы. Команда показывает практику маскировки «гигабайтов» в DOCX, PDF и ряде других форматов. Речь, конечно, не о магии, а об использовании структуры контейнеров: в документах OOXML данные лежат внутри ZIP-архива, где можно «вписать» дополнительный контент так, чтобы он оставался незаметным для обычного пользователя, но был детектируемым инструментами анализа. Для PDF — свои трюки с вложениями и служебными объектами. Отдельные заметки в блоге разбирают сценарии и подводные камни такой маскировки.

- Анализ и визуализация. ChameleonLab умеет строить гистограммы яркости/цветовых каналов, визуализировать отдельные LSB-слои (что помогает увидеть «зернистость» или необычные паттерны), проводить χ²-тест и показывать результат в виде наглядного графика, понятного без глубокого курса статистики. В ряде примеров авторы сравнивают «чистый» и стего-вариант одного изображения: даже если взглядом различия не видны, график и распределения выдают вмешательство.

- «Слушаем картинку». В одной из свежих публикаций ChameleonLab упоминают любопытную демонстрацию: если спрятать аудио в изображении, инструмент позволяет проигрывать «зашитую» дорожку прямо из интерфейса — полезно для обучения и тестов. Идеология та же: визуализировать и «осязать» результат, а не прятать его за сухими числами.

- Кроссплатформенность и стек. Проект — десктопное приложение на Python с использованием PyQt6 для интерфейса, NumPy для численных операций и Matplotlib для графиков. Такой стек обеспечивает переносимость и быструю эволюцию фич: команда регулярно публикует технические заметки о том, как строили приложение, какие архитектурные решения принимали и как портировали на macOS.

Как работает стегоанализ в ChameleonLab

Если упрощать, стегоанализ делится на три слоя: «быстрые подозрения», «статистические признаки» и «структурные несостыковки». Быстрые подозрения — это визуализация LSB-плоскостей: равномерная «соль» там, где её не ждёшь, уже тревожный сигнал. Статистические признаки — классические тесты (χ², RS-анализ и др.), оценивающие, насколько распределения «похожи» на естественные. Структурные несостыковки — разбросы размеров, метаданные, аномальные секции в контейнере (актуально для документов и медиа).

ChameleonLab, в отличие от «чёрных коробок», показывает промежуточные шаги: гистограммы, графики χ², сравнение исходника и стего-копии, слой LSB как отдельное изображение. Для практикующего аналитика это критично: одно дело увидеть единственный вердикт «подозрительно», другое — понять, почему так считает инструмент. А для тех, кто учится, визуализация становится мостом между теорией и практикой: можно вручную менять параметры встраивания и сразу видеть, как растут «следы» на графиках.

Практические сценарии: криминалистика, медиа, обучение

- Цифровая криминалистика. Стегоанализ — не только про «поймать шпионов». В реальных делах приходится доказывать факт наличия скрытых данных, даже если извлечь содержимое нельзя (из-за шифрования или отсутствия ключа). Показать статистическое отличие распределений, визуально продемонстрировать аномалии и зафиксировать методику — вот рабочий набор, где ChameleonLab помогает навести порядок. При этом инструмент не заменяет эксперта: он избавляет от рутины и даёт единый интерфейс для воспроизводимых процедур.

- Журналистика и медиа. Репортёры, работающие с массивами утечек, фотографий и документов, могут быстро проверять выборку, чтобы отсеять «шум» и подчеркнуть подозрительные объекты. Встраивание — отдельная история: редакции иногда хотят передавать сигналы или подписи незаметно (например, метки на медиаматериалах). Важно помнить: любые такие практики должны быть этичными и законными, а также согласованными с политиками безопасности внутри организации.

- Образование и курсы. ChameleonLab явно задуман как мостик в обучение: те же χ²-графики, «слои» LSB, живые демонстрации с аудио в картинке — всё это удобно для лекций и практикумов. Авторы прямо называют инструмент «не просто утилитой, а образовательной средой», и по публикациям видно, что они развивают направление методически: от разбора форматов до мини-лабораторных.

Форматы и их особенности: что любит, а что «палит» стеганографию

- Изображения без потерь. PNG, BMP и WebP (в режиме lossless) подходят для LSB лучше всего: мы меняем младшие биты напрямую и не рискуем, что компрессор «пережмёт» артефакты. В свежем разборе WebP разработчики показывают, как реализовано хранение данных и почему lossless-ветка особенно удобна для аккуратного внедрения. На практике это значит: если вам важно максимальное качество и ёмкость, имеет смысл выбирать контейнеры без потерь и сохранять исходники в таком же виде.

- JPEG и «сжатые» форматы. С ними аккуратнее: агрессивная компрессия способна разрушить LSB-модификации. Если цель — стойкость в реальном мире (мессенджеры, социальные сети, «умные» загрузчики), нужно учитывать повторные пережатия. Хитрости со «стего после компрессии» существуют, но они заметно сложнее и требуют других методик, часто с меньшей ёмкостью.

- Документы. DOCX/PPTX — ZIP-контейнеры, где помимо основного контента есть служебные директории и манифесты. Правильное «вплетение» полезной нагрузки подразумевает, что файл останется открываемым офисным пакетом и не вызовет подозрений у пользователя, но при этом сохранит в себе дополнительные данные. PDF допускает вложения и разнообразные объекты, из-за чего важно грамотно прятать следы: размер, метаданные, «лишние» секции.

Интерфейс и рабочий процесс: от выбора контейнера до отчёта

В типовом сценарии пользователь выбирает файл-контейнер (изображение, документ), задаёт полезную нагрузку (файл или текст), включает шифрование и выбирает стратегию встраивания. Приложение оценивает приблизимую ёмкость и предлагает тонкие настройки. После внедрения ChameleonLab показывает сводку и позволяет тут же запустить анализ: визуализировать LSB-слои, построить гистограммы, сравнить с оригиналом.

В стегоанализе последовательность обратная: загружаем подозрительный файл, смотрим базовые показатели (размер, метаданные), визуализируем слои, строим χ² — и только потом принимаем решение: «копать» глубже или отнести объект к низкоприоритетным. Такой «канонический» пайплайн полезен и для учебных кейсов: в одном окне видны и «до», и «после», и статистика.

Техническая кухня: из чего собран ChameleonLab

Архитектурно ChameleonLab — десктоп на Python с PyQt6 (UI), NumPy (быстрые массивы и матрицы), Matplotlib (графики и визуализация статистики). Такой стек позволяет без боли прототипировать новые алгоритмы и «вживлять» их в интерфейс. Команда подробно рассказывала о разработке приложения, выборе библиотек и переносе на macOS — полезное чтение, если вы сами строите прикладные инструменты на Python.

Отдельно интересно развитие инфраструктуры вокруг приложения: авторы описывают, как собирают лёгкий сайт на PHP без CMS и СУБД (для новостей и загрузок) и обсуждают планы открыть Python API/endpoint’ы для интеграции. С практической точки зрения это значит, что ChameleonLab постепенно движется к экосистеме: GUI для людей, программные интерфейсы — для автоматизации и пайплайнов.

Сила визуализации: зачем графики и «слои» в форензике

Если вы занимались практической аналитикой, то знаете: убедить коллегу или судью в «подозрительности» файла без визуальных опор сложно. ChameleonLab делает правильную ставку на наглядность: вместо одного числа χ² — столбчатая диаграмма с пояснениями; вместо сухого «LSB изменены» — картинка-маска, где можно глазами увидеть «шумовую» сетку. Это снижает порог входа для новичков и ускоряет совместную работу в команде.

На длинной дистанции визуальные инструменты — это ещё и контроль качества. Когда вы подбираете параметры встраивания, графики помогают найти баланс между ёмкостью, стойкостью и визуальным качеством. А при анализе большого массива файлов (например, медиатеки) быстрые визуальные маркеры помогают рано отбросить «чистые» объекты и сосредоточиться на хвосте распределения.

Где инструмент особенно полезен

- Быстрый скрининг медиатеки: прогоняем папку с изображениями через визуальные тесты, помечаем аномальные распределения, идём глубже только по выбранным.

- Проверка документов: DOCX/PDF, пришедшие от внешних отправителей, — классический вектор. Набор структурных эвристик + размер/метаданные дают много информации ещё до «тяжёлой» статистики.

- Учебные лабораторные: меняем количество LSB, включаем/отключаем шифрование полезной нагрузки, сравниваем графики, «слушаем картинку» с вшитым аудио — и делаем выводы на реальных артефактах.

- Разметка датасетов: если нужно собрать набор «чистых» и «стего» файлов для обучения моделей/правил, удобнее делать это там, где в одном окне и внедряешь, и проверяешь.

Ограничения и честные предупреждения

Стеганография — не плащ-невидимка. Любое вмешательство оставляет следы; задача инструментов — минимизировать их и/или спрятать среди естественных вариаций. Форматы с потерями (вроде JPEG) и цепочки повторной компрессии быстро «ломают» аккуратные вставки. Документы с «параноидальными» политиками безопасности (например, в корпоративной почте) могут подсвечивать любые нетипичные вложения/объекты.

Стегоанализ тоже не всесилен: тесты показывают вероятности и отклонения, а не дают абсолютных вердиктов. Если полезная нагрузка шифрована, «вытащить» её без ключа нельзя — максимум, что можно сделать, это доказать сам факт наличия скрытых данных и корректно задокументировать методику. В реальной практике это и есть востребованный результат.

Этика и законность

Использовать стеганографию нужно ответственно. Скрывать конфиденциальные материалы внутри рабочих документов компании — плохая идея; так же, как и передавать запрещённый контент под видом картинок и PDF. ChameleonLab полезен тем, что учит видеть и понимать механизмы, а не «магически» обходит правила. Для медиа и исследователей это особенно важно: демонстрация техники не равна её продвижению в сомнительных сценариях.

Состояние проекта и планы

ChameleonLab активно развивается: появляются разборы форматов, улучшения модулей анализа и внедрения, обновления интерфейса. Из заметных вех — публикации «ChameleonLab 1.5», где авторы подчёркивают расширение функций стегоанализа (универсальные проверки по типам файлов, удобные визуализации) и аккуратную работу с форматами изображений и документов. Регулярные посты на Хабре и обновления сайта/блога дают хорошую прозрачность по дорожной карте и приоритетам.

Сравнение подходов: почему «всё в одном окне» полезно

Традиционно в этой области приходилось собирать собственный набор: один скрипт для LSB-встраивания, второй — для χ², третий — для гистограмм, плюс ручные заметки с параметрами. ChameleonLab приближает удобство «лаборатории» к однооконному опыту: меньше трения, больше воспроизводимости. Для команд это значит экономию времени на согласование процедур и быструю передачу знаний внутри коллектива.

Рекомендации по практике

- Всегда шифруйте полезную нагрузку перед внедрением: даже если извлекут, без ключа это будет «шум» — снизите риск компрометации содержания.

- Выбирайте контейнер под задачу: для визуальной стойкости — lossless-изображения; для «логистики» — документы, но следите за метаданными и структурой.

- Документируйте параметры: сколько LSB, какой формат, какие предупреждения показывал инструмент. Это пригодится и в обучении, и в форензике.

- Доверяйте глазам и графикам: один χ² — не приговор. Смотрите слои, гистограммы, сравнивайте с эталонами.

- Проверяйте устойчивость цепочки: как файл переживает пересохранение, загрузку в мессенджер, экспорт из редакторов.

Выводы

ChameleonLab попал в редкую точку баланса: он дружелюбен к новичкам, но не упрощает реальность для специалистов. В нём продуман интерфейс, есть честные визуальные метрики, поддерживаются востребованные сценарии встраивания и анализа для изображений и документов. В отличие от «магических» кнопок «спрятать», ChameleonLab показывает, что именно произошло с данными — и это делает его полезным в криминалистике, медиа и обучении.

Проект молод, но темпы развития бодрые: регулярные публикации, разборы форматов (включая WebP lossless и документы), улучшения визуализаций и планы на API. Если вы давно хотели «пощупать» стеганографию руками — это хороший момент: установить, прогнать свои примеры, разобраться в графиках и встроить инструмент в рабочий процесс. А если у вас есть идеи и фидбек — у команды открытые каналы, где они активно общаются с пользователями. Стартовать проще всего с официального сайта и телеграм-канала проекта.