Представьте, что вы владелец популярного ресторана, и вдруг в один прекрасный день к вашему заведению подъезжает сотня автобусов с людьми, которые не собираются ничего заказывать. Они просто заходят, занимают все столики, блокируют проходы и мешают настоящим клиентам попасть внутрь. Именно так работают DDoS атаки в цифровом мире — только вместо ресторана под ударом оказываются веб-сайты и онлайн-сервисы, а вместо назойливых посетителей выступают тысячи зараженных компьютеров.

Феномен DDoS (Distributed Denial of Service) стал неотъемлемой частью современного интернета. За красивой аббревиатурой скрывается целая индустрия, которая ежегодно наносит ущерб в миллиарды долларов и заставляет компании тратить огромные суммы на защиту. Но что же на самом деле происходит за кулисами этих атак? Кто их организует, как зарабатывают на цифровом хаосе и почему ваш домашний роутер может оказаться частью преступной схемы?

Анатомия цифрового апокалипсиса

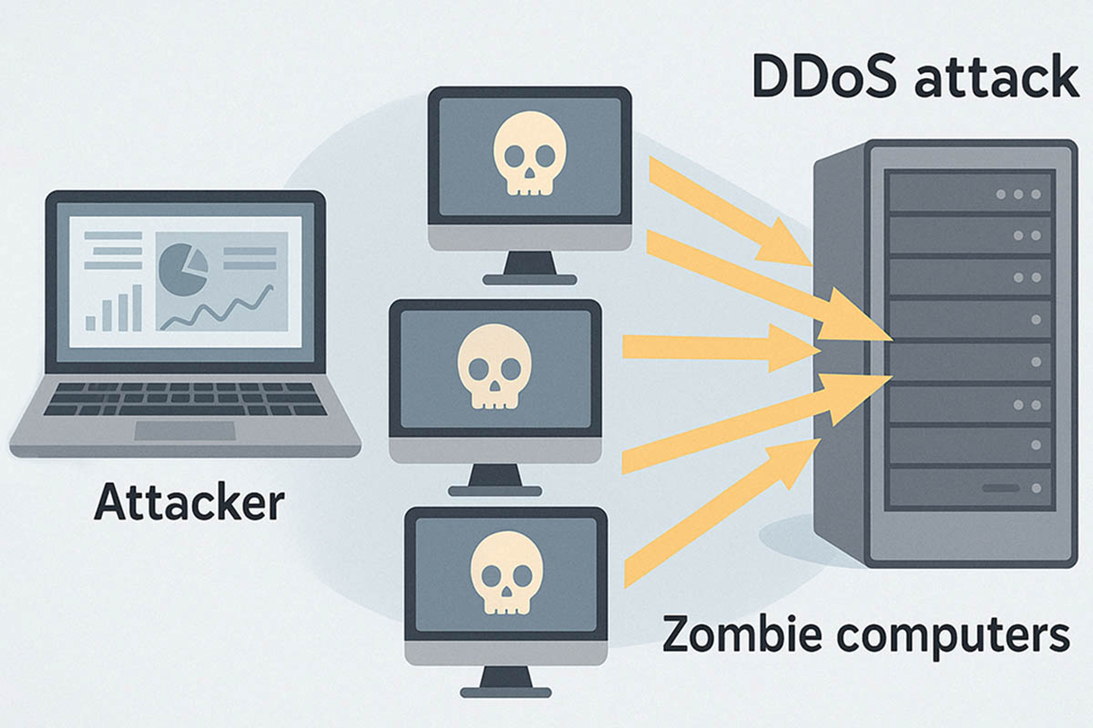

DDoS атака — это попытка сделать онлайн-сервис недоступным путем перегрузки его огромным количеством запросов. Если обычная DoS (Denial of Service) атака ведется с одного компьютера, то DDoS использует распределенную сеть устройств — ботнет. Это как разница между одним человеком, который стучит в дверь, и толпой из тысячи человек, которые делают то же самое одновременно.

Существует несколько основных типов DDoS атак, каждый из которых бьет по разным уязвимостям:

- Volumetric атаки — направлены на исчерпание пропускной способности канала связи. Атакующие просто заваливают сервер гигабайтами бессмысленного трафика;

- Protocol атаки — эксплуатируют слабости в сетевых протоколах, истощая ресурсы сервера или промежуточного оборудования;

- Application layer атаки — самые изощренные, имитируют легитимные запросы пользователей, но в таком количестве, что сервер не справляется.

Современные DDoS атаки могут достигать сотен гигабит в секунду. Для сравнения: такой объем трафика способен "утопить" большинство корпоративных сетей за считанные секунды. Рекордные атаки превышают терабит в секунду — это больше, чем весь интернет-трафик целых стран.

Армия зомби: как рождаются ботнеты

За каждой мощной DDoS атакой стоит ботнет — сеть зараженных устройств, которые превратились в цифровых зомби. Эти устройства, называемые ботами, выполняют команды удаленного управляющего, даже не подозревая об этом. И нет, речь идет не только о компьютерах — в современные ботнеты попадают смартфоны, умные телевизоры, камеры видеонаблюдения, роутеры и даже умные холодильники.

Процесс заражения устройства обычно начинается с вредоносного ПО. Пользователь может скачать зараженный файл, перейти по подозрительной ссылке или просто не обновить операционную систему вовремя. Особенно уязвимы IoT-устройства (Internet of Things) — многие из них поставляются с дефолтными паролями типа "admin/admin" и никогда не обновляются производителями.

После заражения устройство начинает тайную двойную жизнь. Днем это может быть обычная камера безопасности в офисе, а ночью — участник массированной атаки на банковский сервер. Владелец зараженного устройства может годами не подозревать о происходящем, разве что заметит некоторое замедление интернета.

География цифрового зла

Ботнеты не знают границ. Современная сеть ботов может включать устройства из десятков стран. Это создает дополнительные сложности для правоохранительных органов — как привлечь к ответственности преступника, если его "армия" размазана по всему миру?

Интересно, что некоторые страны стали настоящими "фабриками ботнетов". Это связано не только с низким уровнем кибербезопасности, но и с особенностями местного законодательства. В некоторых юрисдикциях создание ботнетов формально не является преступлением, что делает их привлекательными для киберпреступников.

Конструкторы цифрового хаоса

Если раньше создание вредоносного ПО требовало серьезных технических навыков, то сегодня любой желающий может воспользоваться готовыми конструкторами вирусов. Это как переход от ручного изготовления к массовому производству — технология стала доступной даже для новичков.

Современные конструкторы предлагают впечатляющий функционал:

- Графический интерфейс для создания вредоносного ПО без программирования;

- Модульная архитектура — можно добавлять различные возможности как плагины;

- Системы обфускации кода для обхода антивирусов;

- Автоматическое обновление вредоносного ПО на зараженных устройствах;

- Статистика и аналитика работы ботнета.

Некоторые конструкторы распространяются по модели "Software as a Service" — злоумышленники платят ежемесячную подписку за использование платформы. Есть даже техническая поддержка и обучающие материалы. Преступный мир адаптировался к современным бизнес-моделям быстрее многих легальных компаний.

Особенно популярными стали веб-ориентированные конструкторы. Пользователю не нужно устанавливать специальное ПО — все происходит через браузер. Загрузил несколько настроек, нажал кнопку — и готовый троян скачивается на компьютер. Просто, как заказ пиццы, только гораздо более разрушительно.

Центры управления: панели администратора преступного мира

Управление современным ботнетом — это высокотехнологичный процесс, который мало чем отличается от администрирования корпоративной IT-инфраструктуры. Киберпреступники используют сложные панели управления, которые позволяют контролировать тысячи зараженных устройств одновременно.

Типичная панель управления ботнетом включает:

- Дашборд с общей статистикой — количество активных ботов, их географическое распределение, версии операционных систем;

- Модуль управления командами — возможность отправлять инструкции всем или выбранным ботам;

- Систему мониторинга — отслеживание состояния сети, обнаружение отключившихся устройств;

- Инструменты для проведения атак — настройка параметров DDoS, выбор целей, планирование времени;

- Модуль безопасности — защита самой панели от обнаружения и взлома.

Современные панели управления поражают своим профессионализмом. Многие из них выглядят как дорогие корпоративные системы мониторинга. Есть красивые графики, интуитивно понятный интерфейс, система уведомлений и даже мобильные приложения для управления ботнетом со смартфона.

Архитектура выживания

Создатели ботнетов понимают, что их инфраструктура находится под постоянной угрозой. Поэтому современные сети ботов строятся по принципам отказоустойчивости:

- Децентрализованная архитектура — нет единой точки отказа, уничтожение одного сервера не парализует всю сеть;

- Пиринговые (P2P) протоколы — боты могут общаться друг с другом напрямую, без центрального сервера;

- Доменные алгоритмы — автоматическая генерация новых адресов для связи;

- Шифрование трафика — весь обмен данными между ботами зашифрован.

Некоторые продвинутые ботнеты используют блокчейн-технологии для координации. Да, та же технология, которая лежит в основе криптовалют, помогает преступникам создавать неуязвимые сети.

Деньги, деньги, деньги: экономика DDoS

DDoS атаки давно перестали быть хулиганством скучающих хакеров. Это полноценная индустрия с четкой структурой, специализацией и, что самое важное, впечатляющими доходами. Киберпреступники превратили хаос в источник стабильного заработка.

Основные модели монетизации DDoS включают:

DDoS-as-a-Service (DaaS)

Самая популярная бизнес-модель в мире киберпреступности. Работает как обычный облачный сервис — клиент регистрируется, выбирает тарифный план и заказывает атаку на нужный ресурс. Никаких технических знаний не требуется, все делается через веб-интерфейс.

Типичные расценки на DaaS платформах:

- Базовая атака (10 Гбит/с, 1 час) — от $5;

- Мощная атака (100 Гбит/с, 24 часа) — от $50;

- Месячная подписка с безлимитными атаками — от $100;

- Премиум-пакеты для корпоративных целей — до $1000.

Некоторые сервисы предлагают гарантии качества — если атака не смогла обрушить целевой ресурс, деньги возвращаются. Есть даже система отзывов и рейтингов, как на любой коммерческой платформе.

Рэкет и вымогательство

Классическая схема: преступники проводят демонстрационную атаку на компанию, а затем требуют выкуп за прекращение DDoS. Размер выкупа обычно составляет от нескольких тысяч до сотен тысяч долларов, в зависимости от размера жертвы.

Особенно часто такие атаки происходят перед важными событиями — запуском нового продукта, праздничными распродажами, важными матчами для букмекерских контор. Преступники знают, что в эти моменты компании особенно уязвимы к простоям.

Конкурентная борьба

Некоторые компании заказывают DDoS атаки на конкурентов. Особенно это распространено в сфере онлайн-гемблинга, криптовалютных бирж и стриминговых сервисов. Обрушить сайт конкурента во время важного события может принести миллионы дополнительного дохода.

Отвлекающие маневры

DDoS атаки часто используются как дымовая завеса для других преступлений. Пока IT-отдел компании борется с атакой, преступники могут незаметно проникнуть в систему и украсть данные или деньги. Это как поджечь сарай, чтобы ограбить дом, пока все тушат пожар.

Экосистема теневого рынка

Вокруг DDoS атак сформировалась целая экосистема сопутствующих услуг. Это не просто одинокие хакеры в подвалах — это организованная индустрия со своими поставщиками, посредниками и клиентами.

Основные участники теневого рынка:

- Разработчики вредоносного ПО — создают новые виды ботнетов и систем управления;

- Операторы ботнетов — поддерживают и развивают сети зараженных устройств;

- Провайдеры DaaS — предоставляют готовые сервисы для заказа атак;

- Брокеры — связывают заказчиков с исполнителями, берут комиссию;

- Технические специалисты — помогают настроить и оптимизировать атаки;

- Финансовые посредники — обеспечивают анонимные расчеты через криптовалюты.

Интересно, что многие участники этого рынка работают исключительно удаленно и никогда не встречаются лично. Вся коммуникация происходит через зашифрованные каналы связи и форумы в даркнете. Это создает дополнительные сложности для правоохранительных органов.

Технологические тренды: куда движется индустрия

Мир DDoS атак постоянно эволюционирует. Преступники быстро адаптируются к новым технологиям и методам защиты. Несколько ключевых трендов определяют развитие этой сферы:

Искусственный интеллект в киберпреступности

ИИ-технологии начинают активно использоваться для создания более эффективных атак. Машинное обучение помогает оптимизировать параметры DDoS в реальном времени, подбирать наиболее уязвимые точки в защите жертвы и обходить системы обнаружения.

Появились первые примеры ботнетов, которые самостоятельно ищут новые цели и планируют атаки без участия человека. Это как превратить стаю волков в стаю роботов-волков с GPS-навигацией.

5G и IoT: новые возможности для хаоса

Распространение 5G сетей и увеличение количества IoT-устройств создает новые возможности для ботнетов. Более быстрый интернет означает более мощные атаки, а миллиарды новых подключенных устройств — больше потенциальных ботов.

Особую опасность представляют промышленные IoT-системы. Ботнет из зараженных промышленных контроллеров может не только проводить DDoS атаки, но и нарушать работу критически важной инфраструктуры.

Облачные ботнеты

Некоторые преступники начали использовать украденные аккаунты облачных сервисов для создания ботнетов. Вместо заражения домашних компьютеров они арендуют виртуальные серверы на украденные кредитные карты. Такие "облачные боты" гораздо мощнее обычных домашних устройств.

Защита: как не стать жертвой цифрового апокалипсиса

Борьба с DDoS атаками — это постоянная гонка вооружений между преступниками и специалистами по безопасности. Современные методы защиты включают как технические решения, так и организационные меры.

Основные технологии защиты от DDoS:

- Скрубинг-центры — специализированные сервисы, которые фильтруют входящий трафик и блокируют атаки;

- CDN с защитой от DDoS — сети доставки контента, которые распределяют нагрузку и поглощают атаки;

- Адаптивные системы обнаружения — используют ИИ для выявления аномального трафика;

- Anycast-сети — распределяют трафик по множеству серверов автоматически.

Но технические решения — это только часть уравнения. Не менее важны организационные меры: планы реагирования на инциденты, обучение персонала, резервные каналы связи и контракты с провайдерами защиты.

Превентивные меры для организаций

Лучшая защита от DDoS — это подготовка до начала атаки. Компании должны:

- Провести аудит своей инфраструктуры и выявить уязвимые места;

- Разработать план действий на случай атаки;

- Заключить контракты с провайдерами защиты от DDoS;

- Настроить мониторинг и системы оповещения;

- Обучить персонал действиям во время инцидента;

- Создать резервные каналы связи и альтернативные площадки.

Многие компании понимают важность защиты от DDoS только после первой серьезной атаки. Но гораздо дешевле подготовиться заранее, чем терять миллионы из-за простоя сервисов.

Правовые аспекты: когда цифровой хаос встречает закон

DDoS атаки являются преступлением в большинстве стран мира, но привлечь злоумышленников к ответственности крайне сложно. Международный характер современных ботнетов создает множество юрисдикционных проблем.

Основные сложности в борьбе с DDoS преступностью:

- Анонимность преступников — использование VPN, Tor и криптовалют затрудняет идентификацию;

- Международный характер — ботнеты охватывают десятки стран с разным законодательством;

- Техническая сложность — следователям нужны специальные знания для понимания преступлений;

- Быстрая эволюция — законы не успевают за развитием технологий.

Тем не менее, правоохранительные органы добиваются определенных успехов. Регулярно ликвидируются крупные ботнеты, арестовываются их операторы, закрываются DaaS платформы. Но на смену уничтоженным сетям быстро приходят новые.

Международное сотрудничество

Борьба с DDoS преступностью требует координации усилий разных стран. Создаются специальные международные группы, обмениваются данными разведки, проводятся совместные операции.

Однако политические разногласия между странами часто мешают эффективному сотрудничеству. Некоторые государства используют кибератаки как инструмент внешней политики, что еще больше усложняет ситуацию.

Будущее DDoS: прогнозы и сценарии

Куда движется мир DDoS атак? Эксперты сходятся во мнении, что атаки будут становиться более изощренными, мощными и труднообнаружимыми. Несколько ключевых трендов определят развитие этой сферы в ближайшие годы.

Ожидаемые изменения:

- Рост мощности атак — появление новых технологий позволит создавать атаки мощностью в несколько терабит в секунду;

- Усложнение методов — комбинирование различных типов атак, использование ИИ для оптимизации;

- Расширение целей — атаки на критическую инфраструктуру, промышленные системы, умные города;

- Коммерциализация — дальнейшее развитие DaaS индустрии, появление новых бизнес-моделей.

В то же время развиваются и методы защиты. Появляются новые технологии обнаружения атак, улучшается международное сотрудничество, совершенствуется законодательство. Возможно, в будущем удастся найти более эффективные способы борьбы с этой угрозой.

Заключение: жизнь в эпоху цифрового хаоса

DDoS атаки стали неотъемлемой частью современного цифрового ландшафта. То, что началось как техническое хулиганство энтузиастов, превратилось в многомиллиардную индустрию со сложной экосистемой, профессиональными инструментами и четкими бизнес-моделями.

Феномен DDoS отражает более широкие тенденции цифровой эпохи: глобализацию киберпреступности, размывание границ между физическим и цифровым миром, усложнение технологий и появление новых форм конфликтов. Ваш умный холодильник может оказаться солдатом в армии, атакующей банк на другом континенте — такова реальность XXI века.

Понимание механизмов DDoS атак критически важно не только для IT-специалистов, но и для обычных пользователей. В мире, где все больше аспектов нашей жизни зависят от интернета, кибербезопасность становится вопросом национальной важности. Каждое подключенное к сети устройство — это потенциальная точка уязвимости, которая может быть использована против нас самих.

Борьба с DDoS атаками требует комплексного подхода: технических решений, правового регулирования, международного сотрудничества и, что не менее важно, повышения цифровой грамотности общества. Только понимая природу угрозы, мы можем эффективно ей противостоять.

В конечном счете, DDoS атаки — это не просто техническая проблема, а зеркало, отражающее сложности и противоречия цифровой эпохи. И пока интернет остается критически важной инфраструктурой современной цивилизации, эта угроза будет требовать постоянного внимания и новых решений.