Введение

После статьи о хакерской атаке на сайт Демократической Партии, каждый раз публикуя информацию, касающуюся хакерской группы Fancy Bear, мы думаем, что этот пост окажется последним. Но эта тема продолжает привлекать нас, по мере того, как становится известно все больше новой информации. После нашей публикации о том, что утечка информации Демократической Партии была следствием российской операции, осуществленной с целью оказания влияния на выборы, к нам обратился Эллиот Хиггинс, основатель проекта Bellingcat. Bellingcat – это группа журналистов, занятых расследованием текущих событий по открытым данным. В рамках проекта не раз публиковались статьи с критикой в адрес России. Кроме того, Bellingcat является ключевым участником международного расследования в отношении инцидента со сбитым малазийским самолетом MH17 над Украиной в 2014 году.

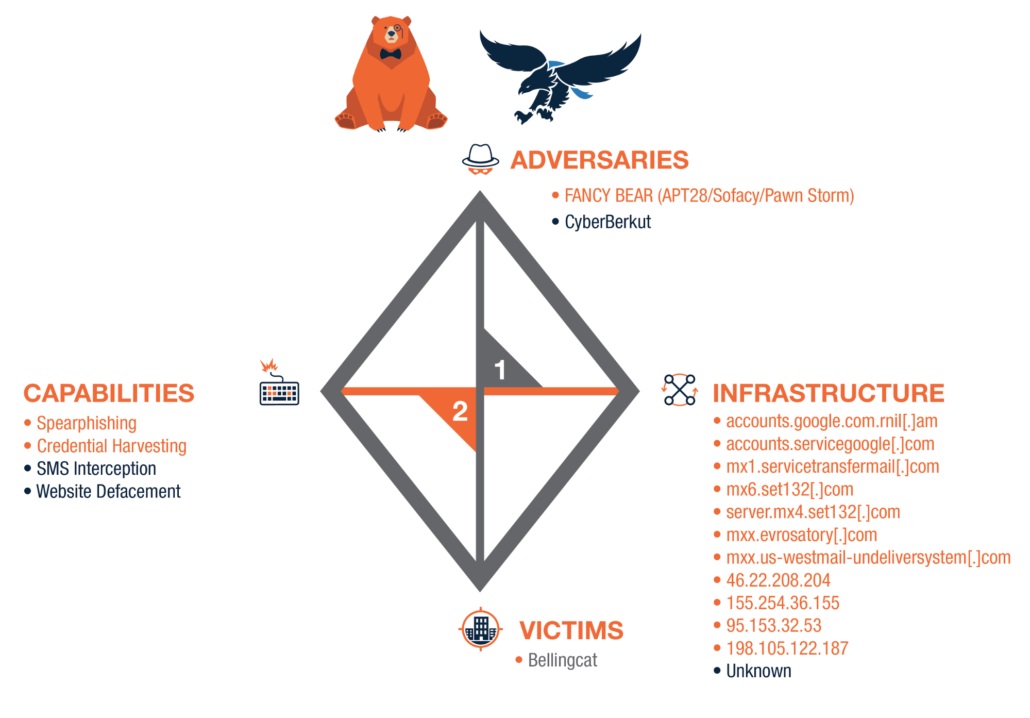

Хиггинс поделился с порталом ThreatConnect данными, указывающими на то, что Bellingcat попал под прицел российских кибершпионов. Это позволило распознать действия, которые полностью соответствуют тактике, методам и процедурам хакерской группы Fancy Bear. Мы также проанализировали атаку, совершенную в феврале 2016 года группой «Киберберкут», состоящей из пророссийских украинских хактивистов. Но также обратили внимание и на действия против одного из участников проекта Bellingcat, Руслана Левиева. Его личные данные были похищены. Эти действия, а также атака на Всемирное антидопинговое агентство, говорят о том, что все организации, так или иначе портящие имидж России, могут ожидать схожие ответные меры со стороны российских кибершпионов. Приведенная ниже модель наглядно иллюстрирует деятельность против проекта Bellingcat.

История проекта Bellingcat

Bellingcat — группа гражданских журналистов-расследователей. Он получил свое название благодаря басне «Bell the cat», мораль которой в том, чтобы взять на себя инициативу в рискованном предприятии. Проект использует информацию из открытых источников, таких как фото и видео, размещенных в социальных сетях, а также на картах и изображениях общедоступной спутниковой съемки. Последнее время статьи Bellingcat были сконцентрированы на различных современных событиях в Африке, на Ближнем Востоке, в США и Европе. Особый акцент делался на конфликтах с участием Сирии, Украины и России.

Первая публикация была сделана 5 июля 2014 года. И в течение последующих 12 дней все публикации были сосредоточены на продолжающейся гражданской войне в Сирии. В них говорилось об использовании химического оружия, а также открыто указывалось на участие России. 17 июля 2014 года малазийский самолет Airlines, рейс 17, был сбит над пророссийской территорией на востоке Украины. После чего Bellingcat выпустил свою первую публикацию на эту тему. В течение последующих двух лет Bellingcat опубликовал не менее 92 постов, написанных на основе данных из 8 источников. Все они были сфокусированы на российском участии в инциденте с самолетом MH17. Для расследования была использована информация из источников с открытым исходным кодом, а также изображения, доказывающие присутствие российских военных на востоке Украины и то, что пусковая установка, с помощью которой был сбит самолет, располагалась на пророссийской повстанческой территории. Кремль категорически отрицает это.

Голландцы взяли на себя ведущую роль в уголовном расследовании в составе Объединенной Следственной Группы (JIT) и официально использовали данные, полученные от Bellingcat, в своем расследовании. Основатель проекта, Эллиот Хиггинс, был привлечен в качестве официального свидетеля. Голландский Совет Безопасности, в конечном итого, выяснил, что MH17 был сбит ракетой российского производства «земля-воздух», но отказался возложить вину на кого-бы то ни было за запуск ракеты. 28 сентября Объединенная Следственная группа должна была опубликовать результаты расследования данного уголовного дела.

Компрометация участников проекта Bellingcat могло быть осуществлено российскими спецслужбами, в результате чего в их распоряжение попали контакты журналистов, их источники информации, личные данные, а также конфиденциальная личная информация. Наличие подобной «коллекции» может существенно облегчить осуществление последующих «операций возмездия» в адрес Bellingcat или обеспечить необходимый доступ для потенциальных атак. Кроме того, компрометация данных участников проекта Bellingcat дает возможность доступа к общению с Объединенной Следственной Группой и к получению информации о том, как продвигается расследование в отношении инцидента с малазийским лайнером MH17.

Деятельность, нацеленная против Bellingcat

График

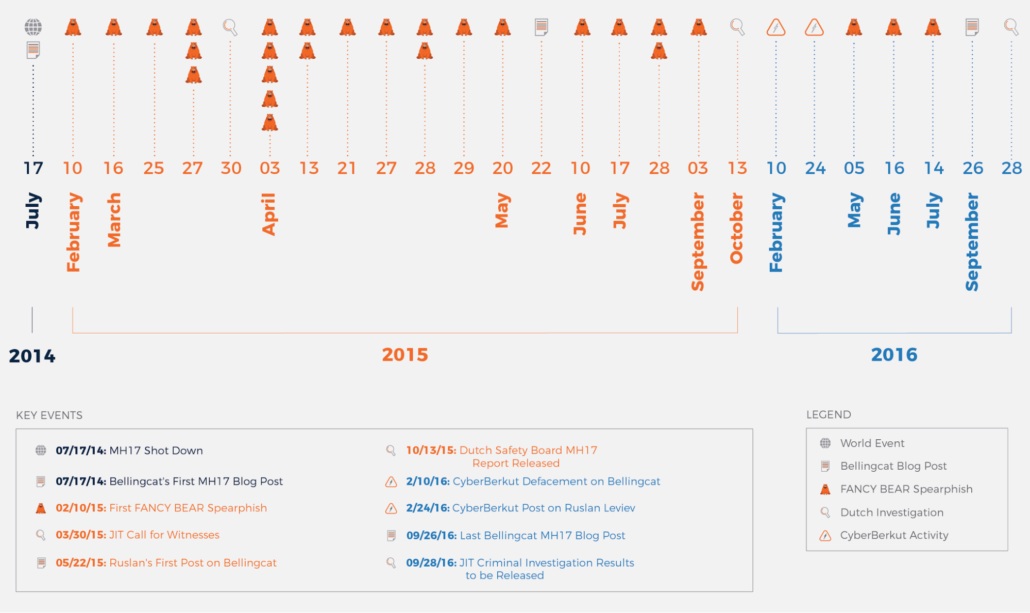

Нижеприведённый график отмечает важные даты, связанные с крушением MH17 и проводимым расследованием, статьями Bellingcat в отношении этих событий, а также деятельностью, направленной против Bellingcat и Руслана Левиева. Важно отметить, что мы не имеем полного представления обо всей вредоносной деятельности, которая могла осуществляться против Bellingcat в течение этого отрезка времени.

Портал Threat Connect делает обзор активности Bellingcat, ключевого участника расследования инцидента с малазийским авиалайнером MH17 (часть 1)

Портал Threat Connect делает обзор активности Bellingcat, ключевого участника расследования инцидента с малазийским авиалайнером MH17 (часть 1)