Список доменов, используемых при эксплуатации уязвимости:

vip762.3322.org 3b3.org www.27pay.com www.hao-duo.com dump.vicp.cc 64tianwang.com webxue38.3322.org 556622.3322.org jfg1.3322.org df56y.3322.org javazhu.3322.org 8dfgdsgh.3322.org ceewe3w2.cn js.tongji.linezing.com h65uj.8866.org 45hrtt.8866.org 8oy4t.8866.org www.mjbox.com 2wdqwdqw.cn www.vbsjs.cn cdew32dsw.cn qvod.y2y2dfa.cn kan31ni.cn www.duiguide.us gkiot.cn www.carloon.cn movie.wildmansai.com www.7iai.cn www.jazzhigh.com www.netcode.com 6ik76.8866.org 76ith.8866.org qd334t.8866.org u5hjt.8866.org vpsvip.com x16ake8.6600.org www.huimzhe.cn www.hostts.cn ucqh.6600.org qitamove.kmip.net news.85580000.com guama.9966.org dx123.9966.org ds355.8866.org dnf.17xj.cn dasda11d.cn d212dddw.cn ckt5.cn ccfsdee32.cn aaa.6sys6.cn 9owe2211.cn 8man7.3322.org 6gerere3e.cn 66yttrre.cn 45hrtt.8866.org tongji520.com www.google-cdma.com 443ggr.8800.org caonimabi.r154q.cn ckt4.cn fdg5.cn guama.9966.org home.xzx6.cn q23r.cn wf3gr.8800.org www.ddlse.cn www.gamezv.com ads.v8dc.com www.college360.cn name81.8u60.8u.cn wvg7.cn ma.o524q.cn laibuji.w528e.cn girlfired.d821e.cn www.haosecc1.com.cn ok.swfover.info 4gameranking.com blog20fc2.com fwefr43.cn bybyybyb.com wr323e2e2.cn www.tingcao.com www.njpfw.com qhjjyy.7766.org www.google-cdn.com www.fdsdffdfsf.cn a444.dnf5.com www.hi2i.cn www.xsdg.cn 19743.yfyf.net a22.7766.org ad.sxserve.com al0900.cn allmuzz.ru andrewkim.us asfdasfasf.3322.org assaaa.cn b35.info baidu.1cznn9.com.cn bbs.ttrpg.net bbssifu.cn blog.foolmountain.com blog20fc2.com blogs.weedns.com buffer-ad.qvodwf.com buhsvarna.com by.asnfhaksfhnasf15215.cn caonimabi.r154q.cn ce.ceceshishi888.cn cgi35.plala.or.jp code.5i28.com compcycle.org dex.blogsite.org down.ezua.com dshgfh43.9966.org dubai.2ch.net frumin.com haatz.tistory.com herhun2.cech.com.cn hosts.dnfdf.com hzone666.com ihaveit777.info jjgan.9966.org jkjjkk.cn kjkkkk.cn li28.vicp.net mmsifu.cn nbl.com.tw ngnggg.cn nms.asjkghajkgh15.cn nosternos.com orerss.3322.org qhmm.7766.org qhwyt.8800.org rfsb.xicp.net rkrkrk.9966.org secgov.xtycoon.org serve.sxserve.com shell.yfyf.net sp5201314.w11.kj400.cn srv.v-i-e-w.net tag.gamersabc.com theoschepens.nl thewifihack.com thtttt.cn trughtsa.com up.hmwz.net usrvnu.ru usrvzi.ru ustrania.com uuuyyy.3322.org uyuuuu.cn vip.ddoshacker.cn vipguibin22.3322.org ww.wytzt.cn ww2.niupan.com www.192idc.cn www.78195.com www.7hacker.com www.92shaiya.cn www.almasto.net www.asialoverfinder.com www.cvskr.com www.debonairblog.com www.dgcft.sems.gob.mx www.dgfdffdfs.cn www.dgzhangfeiyijue.com www.dubro.com www.dztv.cn www.funoyun.com www.geminicarsltd.com www.glintsun.com www.hanrss.com www.info-yimg.com www.iuwei.com www.jy-hx.cn www.l1il.cn www.mflian.com.cn www.mvilcd.net www.mysnda.com www.nicovedeo.com www.normb.net www.pasch.or.at www.qinpengejia.cn www.samkr.com www.tech2tech.cn www.usssakc.com www.uygurie.com www.veritech.co.kr www.ws91.cn www.xfgh.gov.cn www.yahoo-mail.net.ru www.yamaill.com www.zbea.com x166da.6600.org xewyny.ru ytvccc.cn yuyyyu.cn zxj.3video.cn 1ive.3322.org 3wjjyy.7766.org 5x.slyip.net 66aaaaaa.com 97wyqq.8866.org 17928.yfyf.net 99813.com www.fireofliberty.org tt99lov.cn ee99zz.8866.org syweb2.71w.org ws234.cxhost.cn 6u6u8.cncsz.net |

Список второстепенных доменов, с которых скачиваются бинарники:

www.73yi.cn w1.7777ee.com w2.7777ee.com w3.7777ee.com w8.7777ee.com w9.7777ee.com milllk.com haha999b.com babi2009.com haha888l.com xin765.com |

Список IP адресов (без доменного имени), используемых в атаке:

110.165.41.103 85.17.162.100 |

Я рекомендую администраторам заблокировать доступ к этим доменам. Доступ к доменным именам можно запретить как с помощью МСЭ, так и с помощью DNS сервера.

Блокирование доступа к доменным именам с помощью DNS сервера

Настройка BIND

Для блокирования доступа к доменным зонам создадим файл block-domains.dns следующего содержания:

$TTL 86400 ; one day @ IN SOA ns0.test.ru. hostmaster.test.ru. ( 2004061000 ; serial number YYMMDDNN 28800 ; refresh 8 hours 7200 ; retry 2 hours 864000 ; expire 10 days 86400 ) ; min ttl 1 day NS ns0.test.ru. NS ns1.test.ru. A 127.0.0.1 * IN A 127.0.0.1 |

Символ * в последней строке означает, что для всех поддоменов требуемой зоны будет выдан IP адрес 127.0.0.1

Теперь в файл named.conf добавим записи интересующих нас доменных имен следующим образом:

zone "evil.com" { type master; file "/etc/namedb/block-domains.dns";};

|

Все записи в файле named.conf будут указывать на файл зоны block-domains.dns, который будет общим для всех блокируемых доменных зон.

Настройка Microsoft DNS

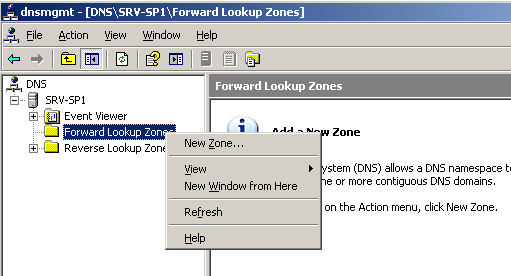

1. Создание файла зоны

Создайте в оснастке dnsmgmt.msc новую первичную DNS зону с именем, например, block-domains.com.

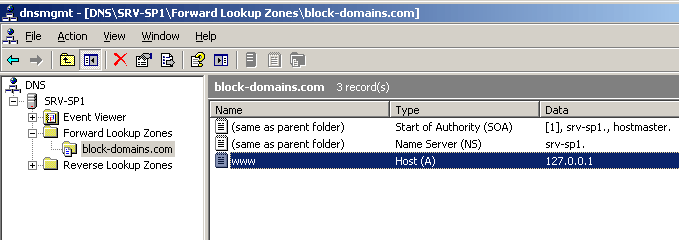

В результате у нас будет создан файл block-domains.com.dns. Откройте созданную вами зону и добавьте запись хоста (тип A) с именем www и IP адресом 127.0.0.1.

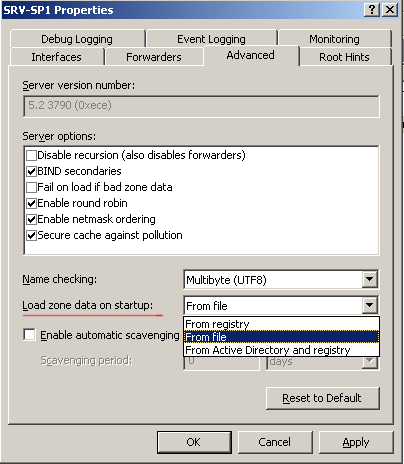

2. Настройка DNS сервера на использование файлов зоны

Для того, чтобы можно было проще управлять зоной, настроим DNS сервер на хранение данных в файлах вместо реестра. Выберите меню Properties для DNS сервера, перейдите на вкладку Advanced и установите тип загрузки зон при запуске (Load zone data on startup) в значение Из файла (From File).

По умолчанию на Windows 2003 файл DNS зон хранятся в %SYSTEM ROOT%/system32/dns

Файл созданной нами DNS зоны будет выглядеть следующим образом:

; ; Database file block-domains.com.dns for block-domains.com zone. ; Zone version: 2 ; @ IN SOA srv-sp1. hostmaster. ( 2 ; serial number 900 ; refresh 600 ; retry 86400 ; expire 3600 ) ; default TTL ; ; Zone NS records ; @ NS srv-sp1. ; ; Zone records ; www A 127.0.0.1 |

Следует заменить в этом файле строку

www A 127.0.0.1 |

на

* A 127.0.0.1 |

3. Использование файла зоны block-domains.com.dns для других зон

Данные о загрузке зон находятся в файле boot в каталоге в %SYSTEM ROOT%/system32/dns. В настоящий момент у нас там находятся следующие записи:

; ; Boot information written back by DNS server. ; cache . cache.dns primary block-domains.com block-domains.com.dns |

Чтобы добавить блокировку нового доменного имени, следует просто добавить соотвествующую строку в этот файл:

cache . cache.dns primary block-domains.com block-domains.com.dns primary evil-domain.ru block-domains.com.dns |

После внесения изменений, перезапустите службу DNS сервера.

Правила обнаружения попыток эксплуатации уязвимости

alert tcp $EXTERNAL_NET $HTTP_PORTS -> $HOME_NET any (msg:"Possible MSVIDCTL.dll exploit attempt"; flow:to_client,established; content:"|00 03 00 00 11 20 34|"; content:"|ff ff ff ff 0c 0c 0c 0c 00|"; within:70; classtype:trojan-activity; reference:url,www.securitylab.ru/vulnerability/382197.php; sid:2009493; rev:2;) |

alert tcp $EXTERNAL_NET $HTTP_PORTS -> $HOME_NET any (msg:"Possible MSVIDCTL.dll exploit attempt"; flow:to_client,established; content:"|00 03 00 00 11 20 34|"; content:"|ff ff ff ff 0c 0c 0c 0c 00|"; within:70; classtype:trojan-activity; reference:url,www.securitylab.ru/vulnerability/382197.php; sid:2009493; rev:2;) |

alert tcp $EXTERNAL_NET $HTTP_PORTS -> $HOME_NET any (msg:"Possible MSVIDCTL.dll exploit attempt"; flow:to_client,established; content:"|00 03 00 00 11 20 34|"; content:"|ff ff ff ff 0c 0c 0c 0c 00|"; within:70; classtype:trojan-activity; reference:url,www.securitylab.ru/vulnerability/382197.php; sid:2009493; rev:1;) |

alert tcp $EXTERNAL_NET $HTTP_PORTS -> $HOME_NET any (msg:"Possible MSVIDCTL.dll exploit attempt"; flow:to_client,established; content:"|00 03 00 00 11 20 34|"; content:"|ff ff ff ff 0c 0c 0c 0c 00|"; within:70; classtype:trojan-activity; reference:url,www.securitylab.ru/vulnerability/382197.php; sid:2009493; rev:1;) |

Я буду обновлять эту публикацию при появлении новых данных.

UPDATE 1

Обновлен список доменов

UPDATE 2 (16.07.2009)

Обновлен список доменов