Добрый день, коллеги! 09 апреля на сайте ФСТЭК России появился проект " Методики моделирования угроз безопасности информации". Предыдущий проект б ыл выпущен еще в 2015 году, но официальным нормативным документом так и не стал. А потребность в новой методике осталась. Мы долго ждали и дождались! Новый проект! Конечно, я не могу пройти мимо. Приступим к анализу, как повелось, обозревать буду в основном с позиции защиты персональных данных.

Немного предыстории. На сегодняшний день для защиты персональных данных применяются: "Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных" и "Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных", 2008 г.

Оба документа являются частью когда-то существовавшего "четверокнижия", ранее на них была пометка "ДСП". Сейчас Методику в полном объеме можно найти в открытом доступе, базовая модель существует в открытом доступе в виде выписки, полную версию (с ПЭМИН) нужно заказывать во ФСТЭК России.

Где применять?

Методика должна применяться в информационных системах персональных данных. В проекте 15 года применение для защиты ПДн было необязательным. Методика посвящена антропогенным угрозам, может применяться для техногенных и не подходит для стихийных бедствий (здесь все аналогично проекту 15 года).

Преемственность.

Остаются bdu.fstec.ru, базовые и типовые модели угроз.

Что отменяется?

- Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных;

- Методика определения актуальных угроз безопасности информации в ключевых системах информационной инфраструктуры.

Как моделировать угрозы?

При разработке модели угроз должна быть определена граница процесса моделирования и зона ответственности, например, при хранении данных в облаке. Модель угроз должна быть актуальной, она изменяется вместе с информационной системой, с требованиями законодательства, с появлением новых технологий. Моделирование - это процесс.

Кто составляет модель угроз?

Модель угроз можно составить своими силами (отдельное подразделение или ответственные лица), либо заказать модель угроз у организации, имеющей лицензию ФСТЭК России по технической защите конфиденциальной информации.

Негативные последствия реализации угроз

Негативные последствия определяются из требований законодательства и экспертным методом.

Устанавливается перечень возможных негативных последствий, информационные ресурсы и компоненты систем и сетей и виды неправомерного доступа и воздействий на них.

Про уязвимости

В модели угроз должны быть определены типы уязвимостей и недекларированных возможностей, а также варианты возможного доступа нарушителей.

Источники угроз

Описание источников угроз содержит кроме самих источников цели реализации угроз, категории и виды нарушителей и возможности каждого вида нарушителей.

Нарушители

Нарушители могут быть нескольких видов:

1. Нарушитель, обладающий базовыми возможностями (потенциалом);

2. Нарушитель, обладающий повышенными базовыми возможностями (потенциалом);

3. Нарушитель, обладающий средними возможностями (потенциалом);

4. Нарушитель, обладающий высокими возможностями (потенциалом).

Сценарии реализации угроз

Сценарий угроз представляет собой совокупность всех возможных тактик и техник, которые применяет нарушитель. При обнаружении новых угроз и сценариев рекомендуется уведомить ФСТЭК России.

Актуальность угрозы

Угроза безопасности информации является актуальной, если имеется источник угрозы, условия для реализации угрозы, существует хотя бы один сценарий ее реализации, а воздействие на информационные ресурсы или компоненты может привести к негативным последствиям.

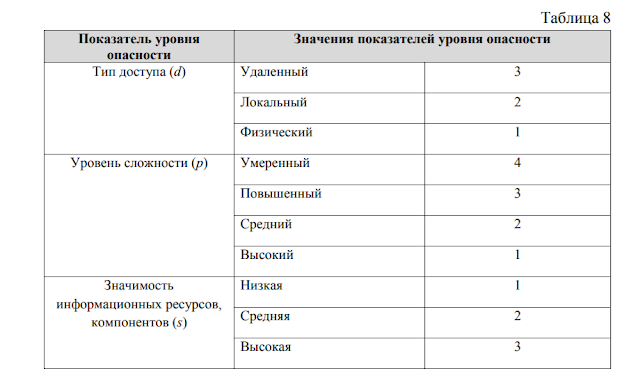

Уровень опасности угрозы

W=d+p+s

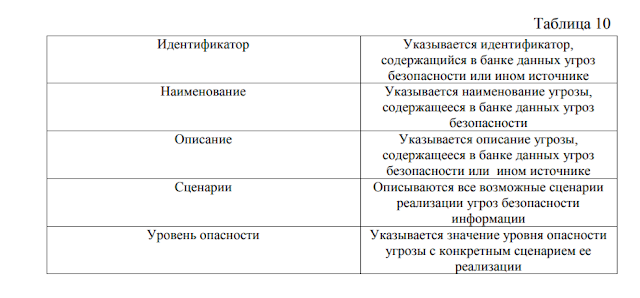

Описание угрозы безопасности

Приложения

1. Термины и определения.

2. Рекомендации к формированию экспертной группы. Здесь я бы отметила, что членов экспертной группы должно быть не менее 3х.

3. Краткое содержание модели угроз.

Мое мнение

1. Методика сложная, для крупных предприятий или для лицензиатов - в самый раз. Для мелких и средних не представляю как применять, а операторами персональных данных являются по факту все организации.

2. Все хорошо структурировано, но, на мой взгляд, осилить моделирование угроз сможет только человек с определенным опытом. Непростой работы очень много, особенно в части написания сценариев.

3. Непонятно как будет оцениваться полнота модели, как определить, что все возможные сценарии рассмотрены?

4. Наличие удаленного доступа делает уровень опасности угрозы средним и выше.

5. Непонятно что делать дальше с цифровыми значениями уровней опасности угроз.

6. Я не поняла как связаны актуальность и опасность. В определении актуальной угрозы нет указания на опасность, только на негативные последствия.

7. Непонятно как подбирать меры защиты.

А что думаете Вы?

_________

Вконтакте: https://vk.com/shudrova