Безопасность электронного банкинга для организаций

Известно, что в настоящее время уже во всех компаниях существует электронный платежный документооборот. Это означает, что, как минимум, в каждой организации есть бухгалтерия, а значит бухгалтер, банк и платежи, а также обязательные отчисления, например в пенсионный фонд, фонд социального страхования, что также значит бухгалтер, государственные организации и передача информации. В каждой организации, если конечно в ней присутствует грамотное руководство, должны оценивать риски, возникающие при передаче платежной информации через Интернет.

Как же оценить эти риски? Как известно, стандартными методами являются следующие манипуляции с рисками. Риск можно не принять (отказ от риска), принять, уменьшить и принять или «перекинуть» на кого-то. Поясню это на простых примерах.

• Отказ от риска – руководство считает, что никакого риска не существует и поэтому даже не собирается думать, что для безопасности транзакций следует или не следует что-нибудь делать.

• Принять риск – руководство понимает, что при таком электронном платежеобороте, в принципе, возможны какие-нибудь «накладки» (мошенничества, ошибки персонала, ошибки банка), но т.к. все уже используют эти современные технологии, а также, наверняка, Банк - заведение серьезное и у него точно всё в порядке, следовательно делать ничего не будет.

• Уменьшить и принять риск – руководство понимает, что любое электронное взаимодействие, а особенно связанное с деньгами, обязательно является рискованным мероприятием, поэтому обязательно нужно попытаться максимально обезопасить себя от возможных последствий, то есть принять какие-то меры, которые уменьшат для приемлемого уровня подобные риски.

• «Перекинуть» риск – руководство полагает, что все эти технологии придумал Банк, Банк же и навязывает использовать их, поэтому пусть он или кто-нибудь другой отвечает за подобные риски. В общем случае этот метод подразумевает заключение договора со страховой, аутсорсинговой или какой-нибудь другой компанией или напрямую с Банком, однако на практике именно в этом конкретном случае «перекинуть» на кого-то будет весьма и весьма не просто.

В этой статье я буду говорить о самом рациональном, с точки зрения здравомыслящего управленца, методе, который означает уменьшить до приемлемого уровня и принять риск.

Это означает, что нужно всесторонне рассмотреть технологии передачи и обработки финансовой информации в условиях конкретной организации. Стандартными направлениями работ будут являться:

• организационная безопасность;

• физическая безопасность;

• техническая безопасность.

Организационная безопасность будет переплетаться на всех уровнях, поэтому я постоянно буду ссылаться на меры организационного характера.

Физическая безопасность означает разработка конкретных мероприятий, направленных против каких-либо прямых действий или манипуляций, как с техникой, так и с персоналом. Перейдем к конкретике. Есть стандартная организация, в ней есть бухгалтер, который на своем ПК работает с бухгалтерской программой и передает через Интернет платежи. Прежде всего, напрашиваются такие меры: список людей, которым разрешен доступ в помещение (комнату, кабинет) должен быть строго определен. Это можно сделать, как раздав ключи, так и сделав систему с электронными картами доступа. Желательно, чтобы еще все, по крайней мере, входы были отражены в бумажном или электронном журналах регистрации. Крайне полезно такой способ доступа организовать во все помещения, а потом быстренько написать регламент, где будет сказано, что запись в журнале обязательна, и что ключ никому передавать нельзя, а если что, звонить туда-то. Цена вопроса заранее не известна, т.к. разброс цен на подобные карты доступа и всю инфраструктуру для них достаточно широк.

Следующей мерой напрашивается опечатка системного блока ПК бухгалтера. Это можно сделать, купив стандартные наклейки, выбор которых сейчас весьма широк.

Также под это дело можно опечатать все ПК в организации, благо в части затрат это отнимет сущие копейки. Заодно сделать журнал регистрации и простую инструкцию о том, что нужно эти наклейки регулярно проверять. Сдирать их можно будет только сотрудникам технической поддержки, ИТ администраторам и офицеру ИБ.

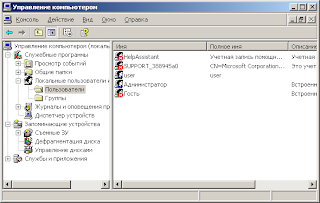

Следующей мерой нужно определить, кто будет иметь доступ к ПК, на котором собственно и проходят все финансовые платежи. Для этого пишется простой регламент, в котором говорится, что вот у данного ПК есть один сотрудник – бухгалтер, а всем остальным доступ на ПК запрещен. Исключение здесь будет составлять: тех. поддержка, администраторы и ИБ. Разумеется, будет правильным в регламенте прописать и другие критичные ПК или же просто все. Итого получается, что сотрудник санкционированно прошел в свое помещение, проверил, что его ПК скорее всего не разбирался, никто другой скорее всего за ним не работал, значит можно включать и работать. Поэтому переходим к техническим мерам.

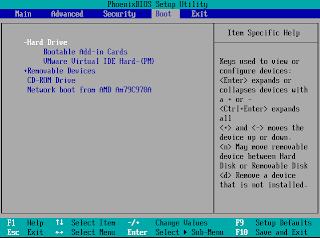

Итак, включаем ПК. Что мы видим? Черный экран, далее, скорее всего, Windows, и далее окно приветствия с требованием ввести пароль. На каждый шаг нужно обратить внимание. В каждом ПК есть некая программа BIOS, которая содержит самые разные настройки ПК, в том числе определяет последовательность его загрузки. Очень правильным будет сразу в него зайти и установить единственный вариант загрузки с основного диска. Это нужно для того, чтобы никто не мог загрузить операционную систему, например с компакт диска или флешки.

И для того, чтобы никто не смог поменять сделанные изменения разумно установить пароль для входа в BIOS.

Следует ли говорить, что эти операции полезно провести на всех ПК, а также написать в очередных правилах, что это сделано для безопасности.

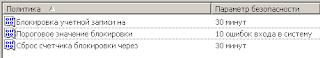

Двигаемся дальше. Загружаемся, вводим имя, пароль и оказываемся в операционной системе. Следующая мысль в том, что имя пользователя должно быть уникальным, то есть не должно повторяться в пределах организации. Пароль должен быть сложным, чтобы его никто не смог угадать. Стандартными правилами к стойкости паролей является его длина – не менее 8 символов, сложность – означает обязательность использовать в пароле больших, малых букв, цифр и разных символов. Все это существенно затруднит угадывание пароля и даже его перебор. Развивая эту тему дальше видно, что пароль желательно регулярно менять. Общей практикой является смена пароля, например, раз в 3 месяца. Также желательно, чтобы был установлен какой-то интервал по минимальной частоте смены паролей. Это очевидно для того, чтобы пользователь при необходимой частоте смены пароля, через минуту не поменял его обратно. Плюс к этому требование по истории паролей. Это означает, что следующий пароль не должен повторять определенное число предыдущих значений. Ну и, наконец, требования к блокировкам учетных записей пользователя, чтобы было невозможно методом перебора угадать пароль. А вот за тем, чтобы тут же не появились на мониторах стикеры, с написанными на них сложными паролями должны следить ИБ и применяться орг. меры. Очень удобно, что весь подобный функционал является стандартным и есть в настройках любой операционной системы, его весьма просто задействовать в масштабах всей организации и желательно всё это мероприятие закрепить на бумаге в регламенте.

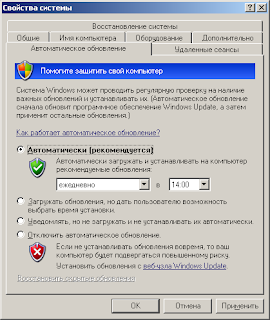

Следующим важным фактором является, собственно, операционная система. В настоящее время уже известно тысячи уязвимостей, которые Microsoft ежедневно пытается «заткнуть». Хорошо у них получается или плохо – отдельных разговор, однако штатные средства обновления весьма неплохие. Главный недостаток в том, что обновления идут лишь по линии Microsoft. Логичным утверждением будет пожелание иметь лицензионную версию ОС, чтобы иметь возможность беспрепятственно обновлять её и иметь гарантию, что эта функция не отключится в ближайшее завтра. Короче говоря, функция автоматического обновления должна быть и она должна работать. Это правило проецируем на все остальные ПК и сервера заодно тоже, что вообще-то является более важным. Фиксируем это в соответствующих правилах. Цена вопроса «всего ничего» - 4-5 тыс. при единичных покупках и существенно меньше, если покупать оптом. Или же 0 рублей и 0 копеек при использовании в качестве ОС Linux. Использование в офисе ОС Linux – это отдельная история, и она уже почти имеет практическое решение.

С точки зрения невозможности проникновения в операционную систему крайне важно пользователю работать без административных полномочий, ограничиваясь лишь обычными правами. Это легко достигается силами ИТ администраторов, благо большинство коммерческих программ способны корректно работать при отсутствии административных полномочий.

Идем дальше. На операционной системе не должно быть никакого лишнего, т.е. неиспользуемого ненужного программного обеспечения. Во-первых этим шагом мы уменьшаем фронт возможной атаки, а во-вторых увеличиваем стабильность и надежность работы ОС. Это также делается элементарно. Стоит ли говорить, что эти меры полезны и всем остальным ПК и серверам тоже.

Антивирусное средство. Куда же без него. В настоящее время существует целая индустрия, исследующая и разрабатывающая средства защиты от вирусов и схожих с ними программ. На рынке представлено большое количество как коммерческих, так и условно бесплатных антивирусных средств. Ограничения бесплатных антивирусов, как правило, заключаются в запрещении их коммерческого использования. Есть небезосновательное мнение, что бесплатный антивирус - бесполезный продукт. С другой стороны коммерческий антивирус стоит недорого, около 1000 руб. в год, чтобы обращать на это серьезное внимание. Совсем недавно компания Microsoft выпустила на рынок свой бесплатный продукт под свою же платформу. Следует заметить, что, как и во многих других направлениях, корпорация Microsoft впереди многочисленных конкурентов и вывод на рынок бесплатного антивируса лишь подтверждает данное «правило». Другой пример свободного антивируса под различные платформы ClamAV.

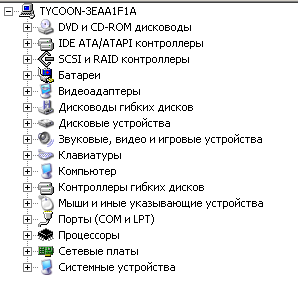

Идем дальше. Порты и интерфейсы. По-хорошему, все неиспользуемые порты и интерфейсы нужно отключить если не в BIOS, то в настройках ОС. Под портами и интерфейсами обычно понимают дисковод, привод компакт дисков, USB, COM, LPT, и т. д.

Основная проблема тут может быть в том, что обычно Банки дают (передают, продают) криптографические ключи как раз на чем-то, имеющим интерфейс USB. Решение проблемы видится в установке специального ПО для разграничения доступа к портам и интерфейсам на уровне компьютера и пользователя. Есть очень распространенный продукт DeviceLock. Достоинство, DeviceLock это очень простой продукт и его сравнительно легко можно интегрировать практически в любую корпоративную сеть. Им можно отделить, казалось бы, однотипные с точки зрения типа порта флешки. Стоит ли говорить, что это решение будет полезным для всех сотрудников. Одновременно пишем соответствующий регламент по всем последним пунктам.

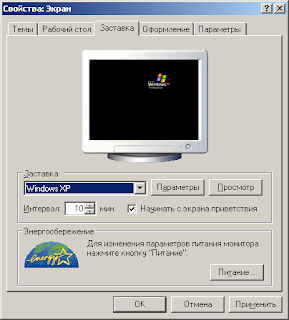

Следующая по полезности возможность это обеспечить пользователю выполнение политик чистого стола и чистого экрана. С чистым столом все понятно, это означает требование пользователю убирать все лишние бумажки, когда он уходит или отходит от своего рабочего места. Политика чистого экрана заключается в том, что пользователь должен блокировать свой ПК, когда от него отходит. Это можно делать вручную, нажимая комбинацию клавиш или сделать централизованно и автоматически, чтобы по истечению некоторого непродолжительного времени ПК блокировался. Разблокировка должна осуществляться по паролю пользователя.

Наконец-то добрались до цели. Программы Клиент-Банк. Их много разных, но несколько типовых. Практически все подобные программы позволяют определять пользователей, их пароли и пути, где находятся ключи подписи и шифрования. Соответственно в них должен быть прописан единственный пользователь – он же ваш бухгалтер, пароль желательно придумать сложный, в соответствии с приведенными выше рекомендациями. Стоит подумать и о правах доступа на папку, в которой находится установленный Клиент-Банк. В общем случае достаточно права на чтение для единственного пользователя и полный доступ для системы и администратора.

О местах, где обычно хранятся криптографические ключи, и где они должны храниться по уму остановимся подробнее. В общем случае ключи можно хранить либо в ПК, либо за его пределами. В ПК подразумевает хранение ключей на жестком диске и как вариант в реестре ОС. За пределами ПК подразумевает хранение ключей на любом внешнем носителе. Теперь обо всем по порядку:

• Файловая система. Создаем папку, определяем к ней доступ, на уровне атрибутов файловой системы, как правило, NTFS и кладем ключи. Вариант совершенно не безопасный.

• Реестр. Реестр – это некая база данных, а по сути всё тот же файл, к которому ОС предоставляет для себя и пользователей права доступа в зависимости от разделов. Недостатки точно такие же, как и в случае с файловой системой.

• Дискета. Раньше широко применялись, но известна их «способность» к выходу из строя в самый ответственный момент. По срокам хранения и надежности не выдерживает никакой критики. Вариант не подходящий.

• Компакт диск. Теоретически нет никаких проблем, однако на практике наблюдать такого не приходилось, т.к. не совсем удобно в эксплуатации, да и уже изобрели следующие, более защищенные способы хранения. Вывода о полезности компакт дисков не делаю.

• Флешка. Очень удобный способ хранения ключей. С надежностью тоже все в порядке. Права доступа можно разделять тем же DeviceLock. В настоящее время широко используется. Однако в части безопасности нет никакого отличия от дискеты и компакт диска.

• Токен. Для того чтобы существенно повысить уровень безопасности хранения криптографических ключей, была предложена идея, заключающаяся в том, что нужно, чтобы только операционная система могла обращаться к ключу. Для этого оперативно создали устройства, имеющие в своём составе интерфейс USB, процессор и защищенную память, в которой и находятся ключи. Безопасность токена достаточно высокая, однако уже появилось вредоносное программное обеспечение. Поэтому основной рекомендацией становится подключать токены лишь на время работы с Клиент-Банком.

• Защищенный токен. Основная мысль, по сравнению с обычным токеном, заключается в том, что криптографические ключи генерируются именно в нем, и ключ электронной подписи никогда не покидает токен, как было в случае с обычным токеном, когда на самом деле, закрытый ключ передавался в операционную систему для осуществления подписи. Из всех вышеперечисленных способов хранения криптографических ключей у защищенного токена безопасность самая высокая, почему я и рекомендую всем пользоваться ими. Разумеется, рекомендация подключать такой токен лишь на время работы с Клиент-Банком остается в силе. Справедливости ради замечу, что уже есть несколько случаев успешных атак и на эти виды токенов, поэтому сейчас ведутся активные разработки принципиально другой технологии электронного банкинга на стороне клиента. Стоимость вопроса 1000-1500 руб. за защищенный токен.

С точки зрения законодательства, при использовании подобных программ нужно подготовить несколько типовых документов. В некотором упрощении это будет:

• Регламент использования средств криптографической защиты информации. Ваша программа Клиент-Банк как раз и является таковой.

• Регламент использования носителей ключевой информации. Ваш токен как раз и является таковым.

• Журнал учета средств криптографической защиты информации.

• Журнал учета носителей ключевой информации.

• Инструкция для администратора.

• Инструкция для пользователя.

Операционная система Windows в силу своей широкой распространенности и пока еще большой популярности имеет огромное количество уязвимостей. Поэтому следующий шаг это проверка операционной системы на уязвимости. В принципе, для этого существуют различные дорогие коммерческие продукты, но одно из самых простых и доступных решений это средство Microsoft Baseline Security Analyzer. До серьезного уровня ему далеко, однако оно позволяет проводить некие неспецифичные тесты и в совокупности с регулярным обновлением операционной системы и всего остального прикладного программного обеспечения может помочь повысить информационную безопасность.

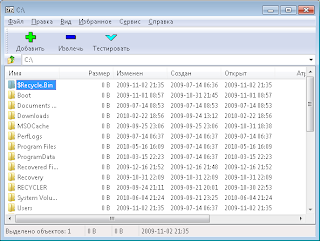

Ну и последний шаг это резервное копирование всего, что у нас получилось. Есть два основных подхода к резервному копированию: на уровне файловой системы и на уровне дисков. В первом случае подразумевается создание резервной копии определенных файлов или папок, а во втором случае полное копирование разделов диска или целиком диска. Поговорим о распространенных средствах, реализующих каждый подход:

• 7-ZIP. Представляет собой архиватор, относящийся к свободному программному обеспечению. Позволяет архивировать папки и файлы, а также шифровать их при помощи пароля. В принципе, для подобного архивирования подходит и встроенное в ОС средство Ntbackup, однако оно не имеет возможностей для защиты архивов.

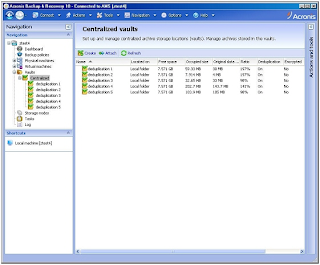

• Acronis Backup & Recovery. Представляет собой устанавливаемое или загрузочное ПО, при помощи которого можно легко сделать резервную копию раздела или всего диска. Резервную копию можно зашифровать при помощи пароля. Делать резервные копии можно по расписанию. Acronis Backup & Recovery является российским продуктом. Цена вопроса для корпоративного использования – 3000 руб.

Всё готово. Теперь бухгалтеру можно смело садиться за своё рабочее место и начинать работать совершенно спокойно.

Шауро Евгений

Июнь 2010 год