Безопасность персональных данных в банке

Что такое персональные данные?

Согласно определению из федерального закона, персональные данные - любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация.

Где находятся персональные данные?

Персональные данные (ПДн) в банке находятся в следующих системах:

• Автоматизированная банковская система (АБС);

• системы Клиент-Банк;

• системы мгновенного перевода денег;

• бухгалтерские системы учета;

• кадровые системы учета;

• корпоративная информационная система;

• внутренний web-портал.

ПДн могут присутствовать на бумажных документах (договора, формы, приказы, инструкции, анкеты, соглашения и т.д.).

Какие документы устанавливают требования к защите персональных данных?

Федеральные законы

Федеральный закон № 149-ФЗ от 27 июля 2006 года «Об информации, информационных технологиях и защите информации»;

Федеральный закон № 152-ФЗ от 27 июля 2006 года «О персональных данных».

Постановления Правительства

Постановление Правительства Российской Федерации № 781 от 17 ноября 2007 года «Об утверждении положения об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных»;

Постановление Правительства Российской Федерации № 957 от 29 декабря 2007 года «Об утверждении положений о лицензировании отдельных видов деятельности, связанных с шифровальными (криптографическими) средствами»;

Постановление Правительства Российской Федерации № 687 от 15 сентября 2008 года «Об утверждении положения об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации».

ФСТЭК России

Совместный приказ ФСТЭК России, ФСБ России и Мининформсвязи России от 13 февраля 2008 г. № 55/86/20 «Об утверждении порядка проведения классификации информационных систем персональных данных»;

Руководящий документ ФСТЭК России «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных»;

Руководящий документ ФСТЭК России «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных»;

Приказ ФСТЭК России от 5 февраля 2010 г. № 58 «Об утверждении положения о методах и способах защиты информации в информационных персональных данных».

ФСБ России

Приказ ФАПСИ от 13 июня 2001 г. № 152 «Об утверждении инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну»;

Приказ ФСБ РФ от 9 февраля 2005 г. № 66 «Об утверждении положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (положение ПКЗ-2005)»;

Руководящий документ ФСБ России от 21 февраля 2008 г. №149/54-144 «Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации»;

Руководящий документ ФСБ России от 21 февраля 2008 г. №149/6/6-622 «Типовые требования по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну, в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных»;

Стандарт Банка России

СТО БР ИББС-1.0-2010 «Обеспечение информационной безопасности организаций банковской системы РФ. Общие положения»;

СТО БР ИББС-1.1-2007 «Обеспечение информационной безопасности организаций банковской системы РФ. Аудит информационной безопасности»;

СТО БР ИББС-1.2-2010 «Обеспечение информационной безопасности организаций банковской системы РФ. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0-20хх»;

РС БР ИББС-2.0-2007 «Обеспечение информационной безопасности организаций банковской системы РФ. Методические рекомендации по документации в области обеспечения информационной безопасности в соответствии с требованиями СТО БР ИББС-1.0»;

РС БР ИББС-2.1-2007 «Обеспечение информационной безопасности организаций банковской системы РФ. Руководство по самооценке соответствия информационной безопасности организаций банковской системы РФ требованиями СТО БР ИББС-1.0»;

РС БР ИББС-2.3-2010 «Обеспечение ИБ организаций банковской системы РФ. Требования по обеспечению безопасности персональных данных в информационных системах персональных данных организаций банковской системы РФ»;

РС БР ИББС-2.4-2010 «Обеспечение ИБ организаций банковской системы РФ. Отраслевая частная модель угроз безопасности персональных данных при их обработке в информационных системах ПД организаций банков банковской системы РФ»;

Методические рекомендации по выполнению законодательных требований при обработке персональных данных в организациях БС РФ, разработанные совместно Банком России, АРБ и Ассоциацией региональных банков России (Ассоциацией «Россия»).

Как нужно защищать персональные данные?

Согласно требованиям методических документов для защиты ПДн, общим для всех видов ИСПДн, являются следующие подсистемы:

• подсистема контроля доступа;

• подсистема регистрации и учета;

• подсистема обеспечения целостности;

• подсистема межсетевой безопасности.

Если ИСПДн подключена к сети Интернет, то необходимо дополнительно использовать следующие подсистемы:

• подсистема антивирусной безопасности;

• подсистема обнаружения вторжений;

• подсистема анализа защищенности.

Также необходимо использовать электронные замки и/или электронные ключи для надежной идентификации и аутентификации пользователей.

Если ИСПДн является распределенной дополнительно для предотвращения несанкционированного доступа, путем отделения защищаемой информации от общедоступной, необходимо использовать криптографию при передаче ПДн по незащищенным каналам связи, а также, ЭЦП, для подтверждения подлинности данных.

Такая разбивка на подсистемы и формирование на их основе перечня продуктов для защиты ПДн является общепринятой и используется в большинстве случаев.

От чего необходимо защищать персональные данные?

Если задачей является обеспечение только конфиденциальности ПДн, необходимо осуществлять мероприятия и/или использовать технические средства, направленные на предотвращения несанкционированного доступа, то такая ИСПДн становится типовой.

Если дополнительно предъявляются требования по обеспечению других свойств информационной безопасности, таких как обеспечение целостности, доступности, а также их производных (неотказуемость, подотчетность, адекватность, надежность и др.), то такая ИСПДн становится специальной. В большинстве случаев любая ИСПДн будет являться специальной, то есть помимо классов ПДн для определения механизмов защиты нужно руководствоваться создаваемой для этого моделью угроз.

Как уменьшить класс ПДн?

Для того чтобы уменьшить и упростить мероприятия по защите ПДн, Банки идут на различные ухищрения. Ниже я привожу наиболее типичные способы, позволяющие уменьшить стоимость средств защиты. Однако, сама по себе такая «перекройка» информационных систем Банка является довольно сложной и трудоёмкой задачей.

Уменьшение количества площадок

Как было показано выше, если ИСПДн является распределенной, то к её защите предъявляются повышенные требования, чтобы их уменьшить нужно попытаться уйти от распределенных ИСПДн.

При распределенной ИСПДн ПДн находятся на различных площадках, ПДн передаются по неконтролируемым Банком каналам связи, а в общем случае это означает, что ПДн выходят или покидают контролируемую зону. Тогда, прежде всего, необходимо локализовать ПДн, уменьшив количество площадок, на которых они будут находиться. В некоторых случаях это реально, но если рассматривать АБС, то такой возможности, скорее всего, не будет.

Уменьшение количества серверов

Если ИСПДн является локальной, то есть функционирует в пределах локальной сети Банка, то наиболее простым способом уменьшения стоимости затрат на защиту будет являться уменьшение количества серверного оборудования, на которых присутствуют и/или обрабатываются ПДн.

Уменьшение количества АРМ и персонала

При любом типе ИСПДн (в виде АРМ, локальной, распределенной) конечной обработкой ПДн, как правило, занимается персонал Банка. Если не использовать терминальный доступ, о котором будет сказано ниже, имеет смысл уменьшить количество персонала Банка, занимающегося обработкой ПДн или имеющего к ним доступ.

Разделение ИС при помощи МСЭ

Для того чтобы уменьшить количество ПДн, а значит и уменьшить стоимость средств защиты, хорошим способом является разделение информационных сетей на сегменты, в которых ведется обработка ПДн. Для этого необходимо установить и использовать межсетевые экраны, к портам которых следует подсоединить сегменты с ПДн. Часто всё серверное оборудование расположено в демилитаризованной зоне, то есть в сегментах отделенных от общедоступных и банковских сетей межсетевыми экранами. Этот способ также требует существенной «перекройки» информационных сетей. Существует метод, основанный на, так называемом, «линейном шифровании», то есть шифровании канала клиент-клиент, клиент-сервер, сервер-сервер. Такое шифрование сетевого трафика может быть реализовано как при использовании специальных средств защиты, так и при использовании стандартной технологии IPSec, однако она не является сертифицированной ФСБ России, что является её существенным минусом.

Другим способом разделения ИСПДн в масштабах всей сети могла бы стать технология виртуальных сетей – VLAN, однако фактически VLAN это лишь идентификатор в одном из полей сетевого пакета, что позволяет говорить о данной технологии как об «айтишной». Поэтому разделение сетей при помощи VLAN не освобождает от использования технологий защиты информации.

Деление баз данных на части

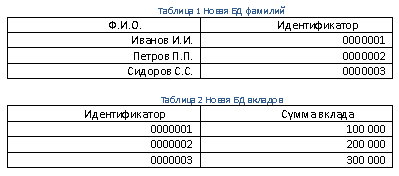

Предположим, что есть база данных, состоящая из тысячей записей: Ф.И.О. и сумма вклада.

Это автоматически определяет класс ИСПДн как наиболее высокий, что означает существенную опасность от раскрытия данных и тем самым влечет необходимость применения дорогих средств защиты.

Создадим две другие базы данных. Введем дополнительный уникальный идентификатор. Разделим таблицу на две части, в первую поместим поля Ф.И.О и идентификатор, в другую идентификатор и сумму вклада.

Таким образом, если каждый сотрудник может обрабатывать только одну из этих новых баз данных, то защита ПДн существенно упрощается, если не сводится на нет. Очевидно, что ценность такой базы данных существенно ниже, чем исходной. Обе же базы данных будут находиться на наиболее защищенном сервере. В реальности, полей в базе данных гораздо больше, однако данный принцип может работать практически в каждом случае, т.к. количество значимых с точки зрения безопасности ПДн полей не так уж и велико, а скорее весьма ограничено. В предельном случае можно хранить ключевые соответствия на ПК, не входящем в локальную сеть или даже не использовать автоматизированную обработку.

Обезличивание ПДн

Согласно определению из 152-ФЗ, обезличивание ПДн – действия, в результате которых невозможно определить принадлежность ПДн конкретному субъекту ПДн. Из этого определения следует серия способов, при помощи которых можно получить ПДн, по которым невозможно определить принадлежность ПДн. Например, если для целей обработки не важны точные данные определенных полей, их можно или не отображать, или отображать лишь диапазоны, в которые они попадают. Например, возраст 20-30, 30-40 и т.д. Адрес можно «округлить» до района, округа или города: Царицыно, Южный, Москва. В зависимости от необходимости, процесс обезличивания ПДн может быть обратимым или необратимым. К необратимому относятся вышеперечисленные способы «округления», а к обратимому, например, шифрование. С моей точки зрения шифрование (кодирование) может являться способом обезличивания данных и должно применяться для этих целей.

«Тонкие клиенты» и терминальный доступ

Использование технологий «тонкого клиента» и соответствующей ей технологии терминального доступа на серверах позволяет существенно снизить требования к защите ПДн. Дело в том, что при использовании «тонких» клиентов» и терминального доступа на ПК сотрудников Банка не нужно устанавливать специализированное ПО, такое как клиентские части баз данных, клиентские части АБС, и т.д. Более того, на ПК сотрудников Банка не нужно устанавливать никакие специальные средства защиты. Данные технологии позволяют отображать на своем рабочем месте информацию из баз данных, хранящихся на серверах и осуществлять управление обработкой ПДн. Эти технологии априори являются безопасными, т.к. терминальными политиками легко ограничить возможности конечных клиентов (персонала Банка) по копированию, а значит и распространению ПДн. Канал связи между серверами и ПК с «тонким клиентом» легко поддается шифрованию, то есть простыми способами можно обеспечить конфиденциальность передаваемых данных.

Скорость же потенциальных утечек данных будет ограничиваться лишь визуальным каналом, что определяется скоростью фотоаппарата или видеокамеры, однако при введении специальных организационных мероприятий такое копирование становится весьма затруднительным.

Чем можно защитить персональные данные?

В широком смысле под обеспечением защиты от несанкционированного доступа понимается комплекс организационных и технических мероприятий. Эти мероприятия основываются на понимании механизмов предотвращения несанкционированного доступа на самых разных уровнях:

• идентификация и аутентификация (также двухфакторная или строгая). Это может быть (операционная система, инфраструктурное ПО, прикладное ПО, аппаратные средства, например электронные ключи);

• регистрация и учет. Это может быть журналирование (логирование, протоколирование) событий во всех вышеперечисленных системах, ПО и средствах);

• обеспечение целостности. Это может быть расчет по контрольным суммам контролируемых файлов, обеспечение целостности программных компонент, использование замкнутой программной среды, а также обеспечение доверенной загрузки ОС);

• межсетевой экран, как шлюзовой, так и локальный;

• антивирусная безопасность(применяется до трех уровней обороны, так называемый эшелонированный или мультивендорный подход);

• криптография (функционально применяется на разных уровнях модели OSI (сетевой, транспортный и выше), и обеспечивает различный защитный функционал).

Есть несколько комплексных продуктов, имеющих развитый НСД функционал. Все они отличаются типами применения, поддержкой оборудования, ПО и топологией реализации.

При распределенной или имеющей подключение к сети общего пользования (Интернет, Ростелеком и др.) ИСПДн применяются продукты анализа защищенности (MaxPatrol от ПозитивТехнолоджис, которая не имеет прямых конкуретнов в РФ), а также обнаружение и предотвращение вторжений (IDS/IPS) – как на уровне шлюза, так и на уровне конечного узла.

Как можно передавать персональные данные?

Если ИСПДн является распределенной, это означает необходимость передавать ПДн по незащищенным каналам связи. К слову сказать, к незащищенному каналу также относится и «воздушный». Для защиты ПДн в каналах связи могут использоваться различные способы:

• шифрование канала связи. Может обеспечиваться любым способом, таким как VPN между шлюзами, VPN между серверами, VPN между рабочими станциями (InfoTecs ViPNet Custom, Информзащита АПКШ Континент и др.);

• пакетная коммутация MPLS. Передача пакетов происходит по различным путям в соответствии с метками, которые присваиваются сетевым оборудованием. Например, MPLS-сеть Ростелеком имеет сертификат соответствия сети пакетной коммутации требованиям информационной безопасности ФСТЭК России, что является гарантией высокой защищенности услуг, предоставляемых на ее основе;

• шифрование документов. Может применяться различное программное обеспечение для шифрования файлов с данными, а также файлы-контейнеры (ViPNet SafeDisk, InfoWatch CryptoStorage, True Crypt и др.);

• шифрование архивов. Могут применяться различные архиваторы, которые позволяют архивировать и шифровать файлы, используя криптостойкие алгоритмы, такие как AES. (WinRAR, WinZIP, 7-ZIP и др.).

Нужно ли использовать сертифицированные средства защиты?

На сегодняшний день есть единственное требование ФСТЭК России в части сертификации средств защиты ПДн. Требование касается обеспечения 4 уровня недекларированных возможностей, поэтому по последнему вопросу приведу лишь три тезиса:

• система сертификации средств защиты добровольная;

• достаточно выполнить требования законодательства;

• сертифицировать информационную систему персональных данных в целом не нужно.

Шауро Евгений

Август 2010 год