Сегодня утром пришло очередное фишинговое письмо.

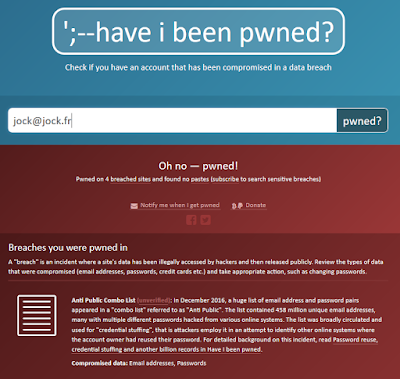

Я решил выяснить, откуда злоумышленники могли получить список этих электронных почтовых адресов.

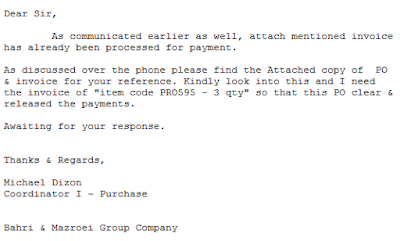

Как обычно отправитель просит проверить, все ли верно указано в счет-фактуре:

Как обычно во вложении файл с расширением iso. Если его распаковать, то внутри обнаруживается вредонос.

Как обычно злоумышленники использовали почтовый адрес, учетные данные которого утекли в интернет:

Распространенные антивирусы уже блокируют данный вредонос, хотя VirusTotal показывает обратное (см. ниже).

Что в этой истории необычного? Злоумышленник допустил оплошность и в копию письма добавил еще 200 email в большинстве своем принадлежащих металлургическим компаниям.

Что в этой истории необычного? Злоумышленник допустил оплошность и в копию письма добавил еще 200 email в большинстве своем принадлежащих металлургическим компаниям.

Задав в поисковике Google запрос на поиск по двум email одновременно, был найден сайт, на котором размещена большая часть адресатов из копии, а именно, металлургические компании СНГ. Больше ничего интересного. Конец истории.

Теперь поговорим о борьбе с фишингом.

Методы защиты:

- использовать актуальные антивирусные базы;

- повышать уровень осведомленности пользователей по ИБ;

- запретить сотрудникам использовать личные электронные почтовые ящики или обеспечить их защиту;

- запретить сотрудникам использовать личные электронные почтовые ящики или обеспечить их защиту;

- настроить DKIM (Domain Keys Identified Mail);

- настроить SPF (Sender Policy Framework);

- настроить DMARC (Domain-based Message Authentication, Reporting and Conformance);

- настроить DMARC (Domain-based Message Authentication, Reporting and Conformance);

- в тему письма добавить префикс [External] для всех входящих извне писем;

- на почтовый шлюз добавить фильтр для блокировки расширений, которые часто используются для распространения вредоносов: ade, ace, application, adp, apk, bat, bin, cmd, cmdline, cpl, cab, cgi, chm, class, com, docm, dll, dat, drv, exe, inf, ins, isp, iso, hta, hlp, lnk, lib, lzh, js, jse, jar, mde, mst, msi, msc, gz, ocx, pub, pptm, pif, pem, potm, ps1, ps2, reg, rdp, sldm, scf, scr, sct, shb, sys, swf, sh, tmp, vb, vbe, vbs, vxd, wsc, wsh, wsf, xlsm, xlam.

Обычно фильтр задается в виде регулярного выражения, поэтому убедитесь, что отсутствуют ложные срабатывания. Для этого создайте два письма. К первому сообщению прикрепите файл с названием "test.chM", ко второму - "attachment.txt" и отправьте их с внешней почты на корпоративную. Если какое-либо из сообщений дойдет, значит ваше правило работает некорректно.

Регулярное выражение должно учитывать написание имени расширения заглавными и строчными буквами (например, bat или bAt) и обрабатывать именно конец вложения, а не реагировать на совпадения в середине названия файла (например, screensaver.txt).

Также рекомендую подозрительные сообщения отправлять в карантин и обрабатывать ложные срабатывания вручную нежели удалять подозрительное вложение и уведомлять об этом пользователя. Во-первых, так будет легче расследовать инцидент, а, во-вторых, в случае ложного срабатывания не нужно будет повторно просить адресата отправлять сообщение в связи с тем, что почтовый шлюз удалил подозрительное вложение.

Регулярное выражение должно учитывать написание имени расширения заглавными и строчными буквами (например, bat или bAt) и обрабатывать именно конец вложения, а не реагировать на совпадения в середине названия файла (например, screensaver.txt).

Также рекомендую подозрительные сообщения отправлять в карантин и обрабатывать ложные срабатывания вручную нежели удалять подозрительное вложение и уведомлять об этом пользователя. Во-первых, так будет легче расследовать инцидент, а, во-вторых, в случае ложного срабатывания не нужно будет повторно просить адресата отправлять сообщение в связи с тем, что почтовый шлюз удалил подозрительное вложение.

Основные индикаторы компрометации:

Адрес отправителя: jock@jock[.]fr

Информация о файлах:

Имя файла: Invoice.iso

SHA-256: 310ed91e1f55e5be0edc0b539612db2d50f7ce0f21de6840fdbc4034904cc2ea

Размер файла (килобайт): 528

Информация о файле с VirusTotal:Имя файла: INVOICE.EXE

SHA-256: 65668fac40161e1cf54302b27c7cfe6dd5efd1eee7ce0874d8499fbab631aa35

Размер файла (килобайт): 468

Информация о файле с VirusTotal: нет данных

Служебные заголовки письма:

Received: from relay1.alienor.net ([195.214.224.91])

by xxx.ru with ESMTP; 12 Mar 2018 08:27:58 +0300

Received: from localhost (relay1.alienor.net [127.0.0.1])

by relay1.alienor.net (Postfix) with ESMTP id 2820F37290;

Mon, 12 Mar 2018 06:27:56 +0100 (CET)

X-Virus-Scanned: amavisd-new at alienor.net

Received: from relay1.alienor.net ([127.0.0.1])

by localhost (relay1.alienor.net [127.0.0.1]) (amavisd-new, port 10024)

with ESMTP id xKK8Iq6GPzi0; Mon, 12 Mar 2018 06:27:55 +0100 (CET)

Received: from alienor-zcsose.alienor.net (alienor-zcsose.alienor.net [195.214.224.5])

by relay1.alienor.net (Postfix) with ESMTP id C3A0137273;

Mon, 12 Mar 2018 06:27:55 +0100 (CET)

Received: from localhost (localhost [127.0.0.1])

by alienor-zcsose.alienor.net (Postfix) with ESMTP id 6D69A1CE46D;

Mon, 12 Mar 2018 06:27:52 +0100 (CET)

X-Virus-Scanned: amavisd-new at alienor-zcsose.alienor.net

Received: from alienor-zcsose.alienor.net ([127.0.0.1])

by localhost (alienor-zcsose.alienor.net [127.0.0.1]) (amavisd-new, port 10026)

with ESMTP id jLxAzUy5W-jE; Mon, 12 Mar 2018 06:27:51 +0100 (CET)

Received: from alienor-zimbra-storea.int (alienor-zimbra-storea.int [172.24.0.10])

by alienor-zcsose.alienor.net (Postfix) with ESMTP id 917B11CE43F;

Mon, 12 Mar 2018 06:27:50 +0100 (CET)

Date: Mon, 12 Mar 2018 06:35:03 +0100 (CET)