Уже более 2 месяцев как вступил в силу методический документ ФСТЭК по моделированию угроз, а ни одного публичного примера модели угроз информационной безопасности сообществом не было опубликовано. Как мы обсуждали на межблогерском вебинаре по моделированию угроз ИБ, такой пример мог бы сильно помочь ответственным лицам, обязанным руководствоваться данной методикой.

Пример модели угроз обещал сделать Алексей Лукацкий, но пока у него получилась серия публикаций про проблемы моделирования и примера ещё нет.

В УЦСБ в рамках услуг по моделированию угроз, коллеги уже провели необходимую аналитику и подготовили внутренние средства автоматизации для разработки МУ, что уже говорит о возможности моделирования угроз по новой Методике.

К последнему межблогерскому вебинару по безопасности клиентов финансовых организаций я решил проверить насколько адекватной получится модель угроз для типового сегмента клиента ФО (а для данной статьи ещё и обновил графическое оформление). Давайте посмотрим на неё подробнее (структура МУ соответствует приложению 3 к Методике).

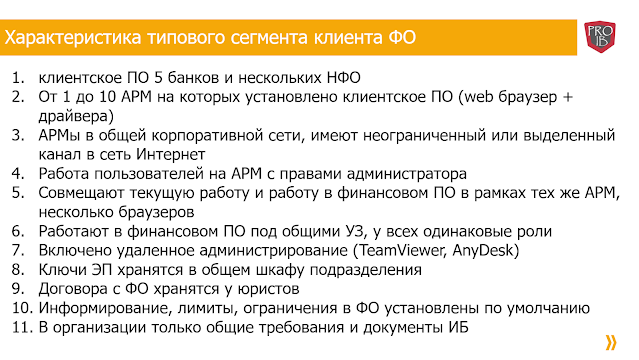

2. В начале определим характеристики типового сегмента ФО и схему этого сегмента.

Я не стал раздувать этот раздел, но вам надо дополнить его классом защищенности и описанием основных процессов взаимодействия с ФО.

3. В следующем разделе основным негативным последствием определено хищение денежных средств. Другие виды последствий также могут быть, но как правило они несут на несколько порядков меньший ущерб…

4. Далее определяем объекты воздействия, интерфейсы доступа и возможные виды воздействия на них. Типовые примеры объектов, интерфейсов и видов воздействий приводятся в Методике, но состав объектов я немного адаптировал к нашему типовому сегменту

5. Далее мы определяем актуальные цели нарушителей (примеры целей берем в Методике), по цель+возможные негативные последствия определяем вид нарушителя, а по виду нарушителя его категорию и возможности.

6. Исходя из объектов воздействия и доступных интерфейсов, определяем для каждого вида нарушителя актуальные способы реализации угроз (примеры способов берем из Методики + дополняем ещё несколькими способами)

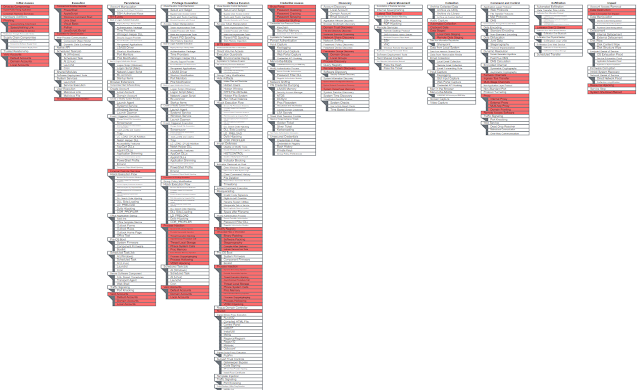

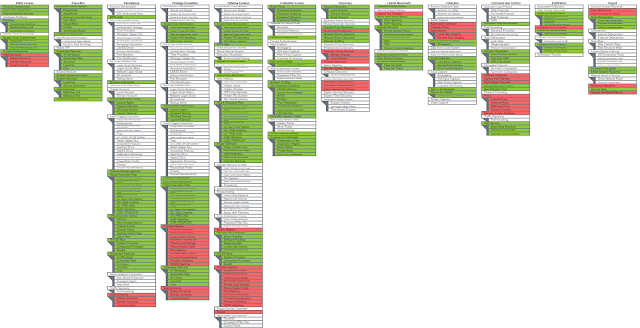

7.1 Из общего состава техник и тактик, приведенных в Методике, исключаем те, которые не связаны с используемыми у нас технологиями, не применимы к нашим процессам (например, связанные с АСУ ТП, так как у нас клиент ФО), не приводящие к ущербу или перекрытые существующими контрмерами. Все актуальные сценарии должны быть подмножествами их этого ограниченного набора тактик

И проверить, какие из этих техник ещё не закрыты применяющимися у вас мерами защиты.

Можно дополнить этими техниками, перечень из Методики. Подробнее об этом можно посмотреть на вебинаре или в блоге у Алексей Лукацкого – а если всё-таки непонятно, пишите в комментариях – выпущу отдельное видео об этом.

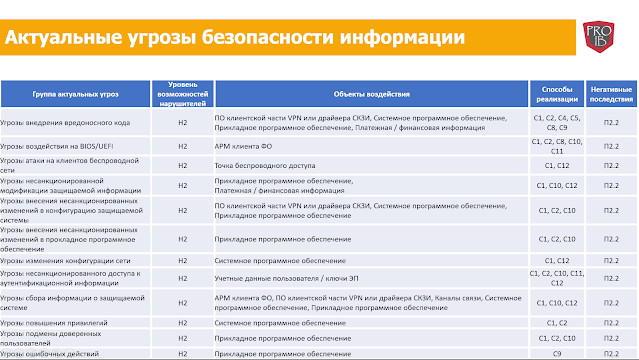

7.3 Далее уже исходя из этих применимых тактик, возможностей нарушителей, объектов воздействия и их интерфейсов и способов реализации мы определяем актуальные угрозы (в данном примере угрозы из БДУ объединены в общие группы угроз).

В итоге как мне, кажется, получилась довольно адекватная модель угроз, которую любой клиент ФО может применять у себя в организации.

Также рекомендую не ограничиваться этим, а посмотреть (пересмотреть) запись вебинара полностью, подписаться, поставить палец вверх и поделится с коллегами:

https://www.youtube.com/watch?v=Fj2jWmwlM-Q

Слайды презентации и МУ традиционно можно скачать в группах в VK и FB