Исследование Verisonговорит, что 80% инцидентов ИБ связано с аутентификацией. В соответствии с обзором ФинЦЕРТа Банка России, слабости в аутентификации и парольной защите являются первоочередной причиной инцидентов ИБ.

Проблемы классической парольной аутентификации очевидны. Так почему так много вопросов вызывает требования банковского ГОСТ 57580.1 к применению двухфакторной аутентификации (2FA)? Давайте разбираться.

Что в НПА? Посмотрим, где есть требования к 2FA:

В приказах ФСТЭК №17, 21 и 239 есть меры группы ИАФ, которые требуют аутентификацию пользователей и управление средствами аутентификации, но применение 2FA остается на усмотрение оператора.

В методическом документе ФСТЭК «Меры защиты информации в ГИС» ещё в 2014 г. появляются обязательные требования 2FAдля ГИС 1 и 2 класса защищенности:

“Требования к усилению меры ИАФ.1

1-2) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему …

3-4) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему …”

Обязательность использования 2FA была определена в узких областях: системах ФНС, прокуратуры, центральных контрагентов. Также 2FA возникала в таких рекомендациях ЦБ РФ, как 146-Т, 20-МР и РС БР ИББС-2.8-2015. Все НПА связанные с единой биометрической системой, это тоже про 2FA.

И наконец в ГОСТ 57580.1 использование 2FA стало обязательным при аутентификации эксплуатационного персонала (администраторов и иных привилегированных пользователей) и пользователей удаленного доступа фактически для всех финансовых организаций.

“РД.4 Идентификация и многофакторная аутентификация эксплуатационного персонала

УЗП.26 Регистрация событий защиты информации, связанных с действиями, и контроль действий эксплуатационного персонала, обладающего правами по управлению техническими мерами, реализующими многофакторную аутентификацию

РД.28 Регистрация персонификации, выдачи (передачи) и уничтожения персональных технических устройств аутентификации, реализующих многофакторную аутентификацию

ЗСВ.9 Контроль и протоколирование доступа эксплуатационного персонала к серверным компонентам виртуализации и системе хранения данных с реализацией двухфакторной аутентификации

ЗУД.5 Идентификация, двухфакторная аутентификация и авторизация субъектов доступа после установления защищенного сетевого взаимодействия, выполнения аутентификации, предусмотренной мерами ЗУД.2 и ЗУД.4 таблицы 45”

Что по угрозам?

Около 15 угроз в БДУ ФСТЭК связано с паролями или аутентификацией. Большая часть этих угроз исходит от нарушителей с низким потенциалом и при объективной оценке должны быть актуальными.

Что в лучших практиках?

NIST SP 800-53, примерно те же требования что и в методическом документе ФСТЭК по ГИС.

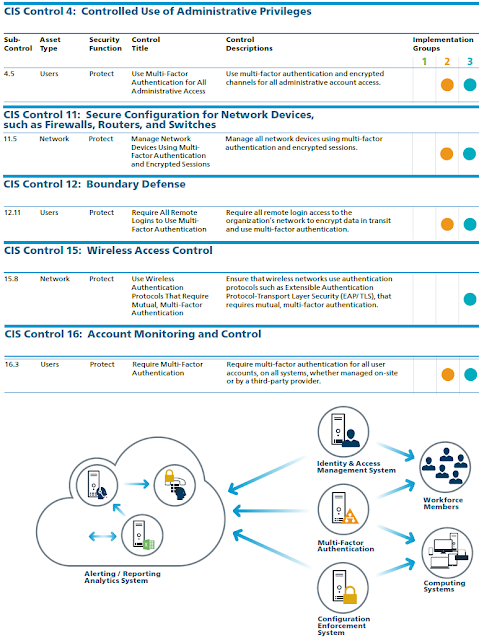

Возьмем известную CIS Controls: для средних и крупных компаний рекомендуется использоваться 2FAдля удаленного доступа, доступа по wifi, управления сетевым оборудованием, доступа администраторов и всех пользователей во все ИС.

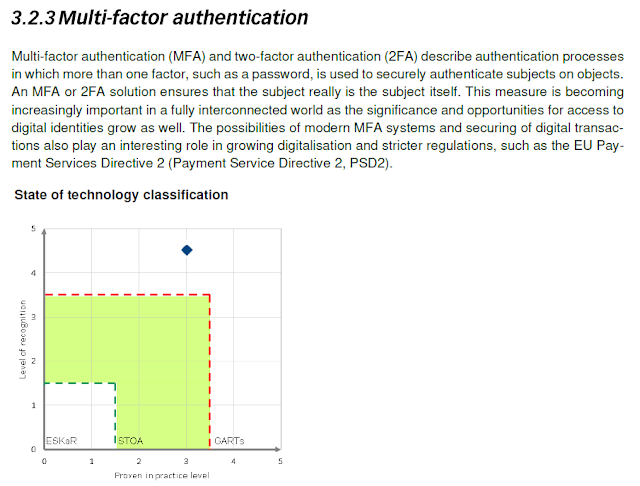

Посмотрим руководство“State of Art” немецкого от TeleTrusT при поддержке ENISA: MFA или 2FA рекомендуется одной из первых мер, при этом уровень осознания необходимости многофакторной аутентификации оценивается как очень высокий, а применимость 2FAна практике также высокая. Во многие систему 2FA уже встроена по умолчанию и появились удобные способы усиления аутентификации.

Взглянем на наши смартфоны – у всех аутентификация по отпечатку.

Какие выводы?

Думаю, необходимость применения двухфакторной аутентификации в корпоративных системах вполне очевидна. Давно пора! А в идеале надо применять для всех пользователей и всех систем. Если надо поэтапно с чего-то начинать, то я бы начинал применять 2FA с тех сценариев, которые рекомендуются ГОСТ 57580.1:

- удаленный доступ в КИС по VPN

- доступ с правами администраторов в ИС

- любой привилегированный доступ к серверам, сетевому оборудованию, в СУБД, корпоративные сервисы и системы управления

Если какие-то сервисы или унаследованные системы на первый взгляд не поддерживают двухфакторной аутентификации, посмотрите в направлении интеграции их с AD (или аналогом), которая в свою очередь поддерживает 2FA. Можно посмотреть на централизованные системы аутентификации (SSO) в которых есть поддержка legacyприложений. Можно посмотреть на системы контроля привилегированного доступа, в которые интегрируются с 2FA.

В крайнем случае применяйте компенсирующие меры: стойкие пароли, выделение административных интерфейсов в отдельные сегменты или даже out ofband, ограничение по узлам, с которых разрешено администрирование, особые правила на SIEM.