А помните в прошлом году один человек нашел баг в ГИС Минобра, выкачала базу дипломов, не смог связаться с администратором и опубликовал статью с примерами эксплуатации на Хабр?

Под новый год ENISA (регулятор по ИБ евросоюза) опубликовал интересный документ по анализу и экономике процессов раскрытия уязвимостей - Economicsof Vulnerability Disclosure. В своем исследовании они опирались также на другой свежий документ - Software Vulnerability Disclosure in Europe от CEPS.

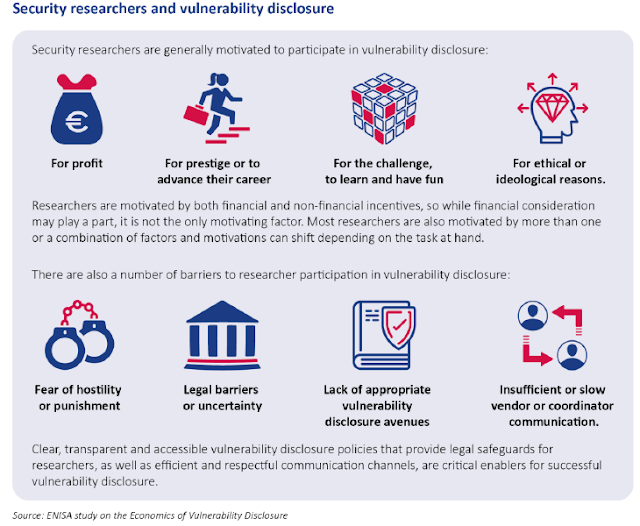

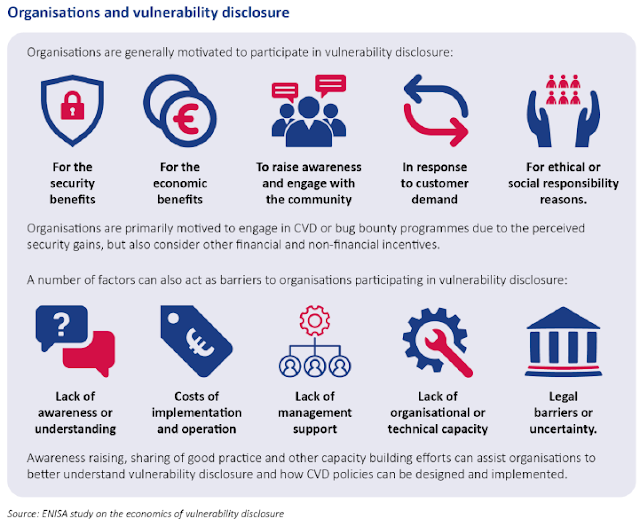

В документе ENISA подробно рассматриваются возможные участники процессов поиска уязвимостей и раскрытия информации о ней. Их мотивация, проблемы с которыми они сталкиваются и опасения.

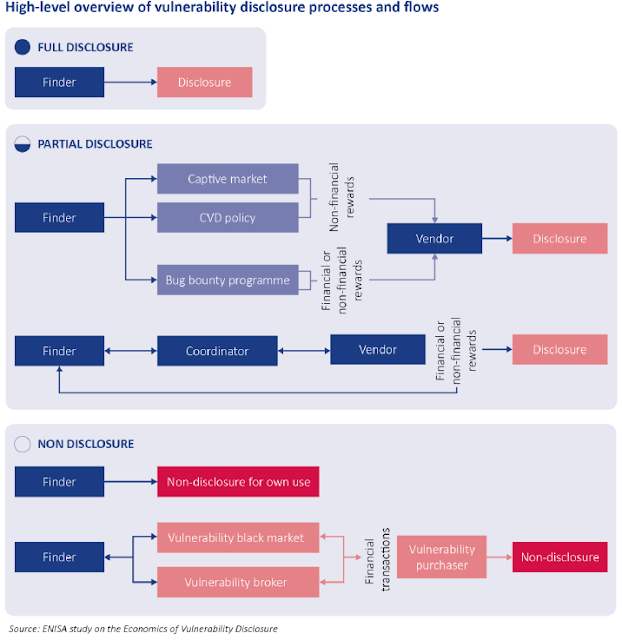

Рассматриваются текущие практики раскрытия и нераскрытия уязвимостей:

В документе отмечается что развитие платформ bug bountyположительно повлияло на развитие процессов сообщения об уязвимостях, на привлечение внимания к теме уязвимостей. Средние стоимости вознаграждений. Но bug bounty платформ также есть свои ограничения и недостатки: в том числе что закрытые приложения и критические объекты не могут участвовать в публичных программах поиска уязвимостей, а также то что все bug bounty платформы расположены в США.

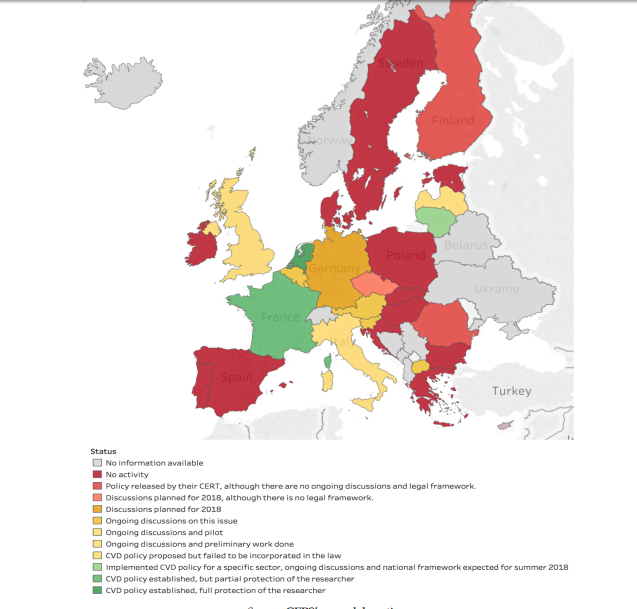

Рассматривается возможность и необходимость регулирования этих процессов со стороны государства: регулирование рынка уязвимостей, регулирование производителей для реализации программ контролируемого раскрытия уязвимостей. Практика в некоторых странах, плюсы и возможные риски регулирования. Также рассматривается возможность и практика стандартизации: выпуск стандартов и рекомендаций CERT-ами.

Во втором документе по результатам анализа даются конкретные рекомендации, которые необходимо принять в евросоюзе. Если переложить их на РФ, то они звучали бы примерно так:

· Утвердить политику раскрытия уязвимостей (Coordinated Vulnerability Disclosure Policy) на национальном уровне. Что-то подобное уже есть на сайте БДУ ФСТЭК, но освещает далеко не все вопросы и мало кто о ней знает.

· Разработать рекомендации по политике раскрытия уязвимостей для производителей.

· Разработать рекомендации по принятию решения в рамках раскрытия уязвимостей (government disclosure decisions processes - GDDP): в зависимости от масштаба уязвимости, сложности устранения – можно ли раскрывать, в каком объеме, кому, в какие сроки.

· Внести изменение в законодательство РФ, в котором должно быть определено:

o Разрешено ли искать уязвимости? (сейчас фактически это вне закона)

o Границы и правила, которые необходимо соблюдать

o Имеются ли ограничения на публикацию

o Разрешено ли торговать информацией об уязвимостях

o Имеются ли какие-то ограничение на продажу информации об уязвимостях

· В базовый набор мер защиты по ПДн, ГИС и КИИ добавить необходимость разработки и публикации CVP политики. Производителей из реестра российского ПО обязать указывать контакт для взаимодействия по вопросам уязвимостей.

· Развивать национальный CERT портал, на котором можно публиковать информацию об уязвимостях и найти контакт вендора для взаимодействия по вопросам уязвимостей – частично решает БДУ ФСТЭК.

· Создать российскую платформу для bugbounty для возможности запуска программ по поиску уязвимостей в ГИС и КИИ РФ

· Выделить бюджет на поиск уязвимостей и bugbounty в ключевых гос. активах

PS: Ссылки на другие полезные документы: