Год с небольшим назад Агенство по безопасности сетей и информации Евросоюза (European Union Agency for Network and Information Security) выпустили руководства для малых и средних компаний (SME) по защите персональных данных.

Во вступлении написано, что крупные компании при обеспечении безопасности персональных данных в рамках GDPR могут использовать риск ориентированный подход, придумывать собственные методики анализа, рассматривать сотни угроз и самостоятельно подбирать контрмеры для каждой угрозы. Но малые и средние компании как правило не имеют достаточной экспертизы и ресурсов, чтобы провести такой подробный анализ, а ведь SME составляет 99% от общего количества операторов персональных данных.

Для того чтобы помочь малым и средним компаниям выполнить требования GDPR по безопасности по упрощенной схеме и при этом сохранить риск-ориентированный подход и адаптацию мер защиты под особенности обработки данных, ENISA и выпустила данное руководства (guidelines). Давайте посмотрим на самое интересно из них:

1. На первом этапе предлагается определить уровень риска. Для этого нужно:

· Определить процессы обработки ПДн и их особенности, а именно ответить на следующие вопросы:

i. В каких процессах обрабатываются ПДн (для разных процессов можно сделать разную оценку)?

ii. Какие типы ПДн?

iii. Цели обработки?

iv. Какие системы и технические средства участвуют в обработке

v. В каких местах (странах) происходит обработка

vi. Данный каких категорий субъектов ПДн обрабатываются

vii. Кто получатели обработанных данных?

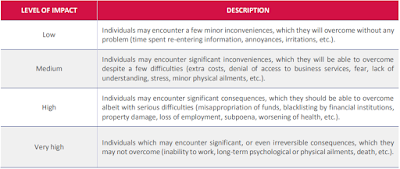

· Оценить возможный ущерб по упрощенной схеме – в совокупности оценить возможный ущерб по шкале из 4 значений для нарушений целостности, доступности и конфиденциальности ПДн (от low до very high)

· Определить суммарную вероятность угрозы по упрощенной схеме – все угрозы объединены в 4 блока по объектам угроз:

i. Сетевые и технические ресурсы

ii. Процессы обработки информации

iii. Персонал и третьи лица участвующие в обработке

iv. Отрасли и масштаб бизнеса привлекательные для киберпреступников

Вероятность угроз предлагается оценить по шкале от Low до High, ответив на 5 вопросов по каждому блоку, например:

i. Обработка ПДн осуществляется с передачей через сеть Интернет?

ii. Возможен доступ из сети Интернет к внутренним системам?

iii. ИСПДн взаимодействует с другими системами?

iv. Могут ли посторонние лица легко получить доступ к ИТ инфраструктуре?

v. ИСПДн разрабатывалась или создавалась без учета лучших практик (стандартов) по безопасности?

Просто суммируя количество вопросов, с ответами “да” и “нет” мы получаем итоговую оценку вероятности угроз.

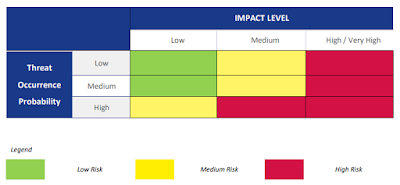

· Определить степень риска по простой формуле

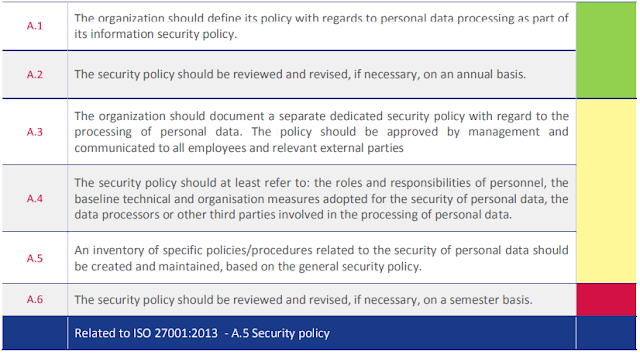

2. На втором этапе нужно выбрать из базового каталога мер защиты – меры исходя из нашей степени риска. Без всякого анализа – просто берем меры нужного цвета.

Не показалось что вы уже видели раньше нечто подобное?

Ба – да это же более упрощенная версия методики ФСТЭК по моделированию угроз + приказ ФСТЭК 17/21/31 с базовым набором контрмер + ПП 1119 по установлению уровня защищенности. Та же оценка исходной защищенности -> определение вреда -> определение вероятности угроз. Только по ENISA не нужно оценивать каждую частную угрозу и подбирать ей контрмеры, вместо этого просто применяем лучшие практики одного из 3х наборов.

Вывод 1: В свое время представители крупных операторов критиковали ФСТЭК за негибкий подход в документах. ENISA выбрали более простой подход. Хотя он и проигрывает в гибкости, но позволяет использовать данные руководства даже в организациях с самыми небольшими компетенциями в БИ.

Вывод 2: Российские компании выполнившие требования ПП 1119 и документов ФСТЭК будут одновременно соответствовать и рекомендациям ENISA. Ну может с небольшим дополнением по составу мер защиты. Но подходы схожие и выбирать меры по ENISA гораздо проще.

Кстати подход с перечнем простых вопросов мы уже достаточно давно отрабатываем в системе DocShell – отвечаешь на ряд вопросов, а экспертная система сама проводит аналитику, определяет актуальные угрозы, контрмеры и готовит необходимые документы. Как показала практика это хорошо работает в организациях с небольшим уровнем компетенций в БИ.

Но ENISA на этом руководстве не остановилась. Как оказалось, даже по такой простой методике у операторов есть проблемы с определением уровня вреда (Impact) и совокупной вероятности атак (Probablity) ох уж эти глупые европейцы. Несколько месяцев назад они выпустили ещё один документ, в этот раз справочник по безопасности обработки ПДн ( Handbook on Security of PersonalData Processing). По сути в нем приведены 13 типовых организаций из разных отраслей, и для каждой приводится анализ в соответствии с руководством (Guidelines for SMEs on the security of personal data processing) – как отвечали на вопросы, как считали ущерб, как считали вероятность угроз и какой итоговый уровень риска.

Для вас я выбрал наиболее ценную итоговую информацию:

Use case (тип процесса обработки ПДн) | Ущерб | Вероятность | Итоговый уровень риска |

Платежи персоналу и отчетность (payroll management) | Medium | Low | Medium |

Найм персонала (reqruitment) | Medium | Low | Medium |

Управление персоналом – оценка и развитие персонала (еvaluation of employees) | Medium | Medium | Medium |

Заказ и доставка товаров (Order and delivery of goods) | Medium | Medium | Medium |

Маркетинг для потенциальных заказчиков (Marketing/advertising) | Low | Medium | Low |

Работа с поставщиками товаров и услуг (Suppliers of services and goods) | Low | Low | Low |

Контроль доступа на территорию и в помещения (Access control) | Low | Low | Low |

Системы охранного видеонаблюдения (Closed Circuit Television System) | Low | Low | Low |

Оказание медицинских услуг (Health Services Provision) | High | High | High |

Услуги по искусственному оплодотворению (Medically Assisted Procreation) | High | Medium | High |

Удаленный мониторинг пациентов (Remote monitoring of patients with chronic diseases) | High | High | High |

Дошкольное образование (Early childhood) | Medium | Medium | Medium |

Дистанционное высшее образование (University e-learning platform) | Medium | Medium | Medium |

Что тут сказать – это отлично, когда регулятор видит сложности у своих подопечных и старается максимально доступными способами донести информацию.

Другие статьи по теме Лучших практик.