В сегодняшней заметке хотелось бы уделить внимание комплексным решениям по защите файловых ресурсов.

Несмотря на тенденцию хранения ценной информации в корпоративных приложениях и БД, в большинстве организаций всё равно хранится чувствительная информация в виде файлов. Могу привести следующие примеры:

· даже если ценная информация хранится в БД, периодически она выгружается оттуда для передачи в другие системы (платежная информация хранится в АБС банка, но для межбанковских платежей используется передача файлов)

· ценная информация может выгружаться пользователями из БД и сохраняться во временных файлах в рамках выполнения их служебных обязанностей

· бизнес приложения обычно формируют отчетность, результаты анализа для руководителей в виде документов и именно эта информация представляет наибольшую ценность

· из сторонних организаций ценная информация может поступать в виде файлов

· могут обрабатываться сканы ценных бумажных документов

· ценная информация может изначально создавать в виде документов и далее храниться т обрабатываться в виде файлов

Примеры типов организаций приводить не буду. Это могут быть любые организации любой отрасли. Разница только в том, что у одних файловые ресурсы хранятся централизованно в едином хранилище, у других распределены по многим серверам и АРМ организации.

Могу добавить следующее утверждение – если вы провели анализ и определили, что в БД у вас хранится не самая ценная информация, то самая ценная хранится в виде файлов.

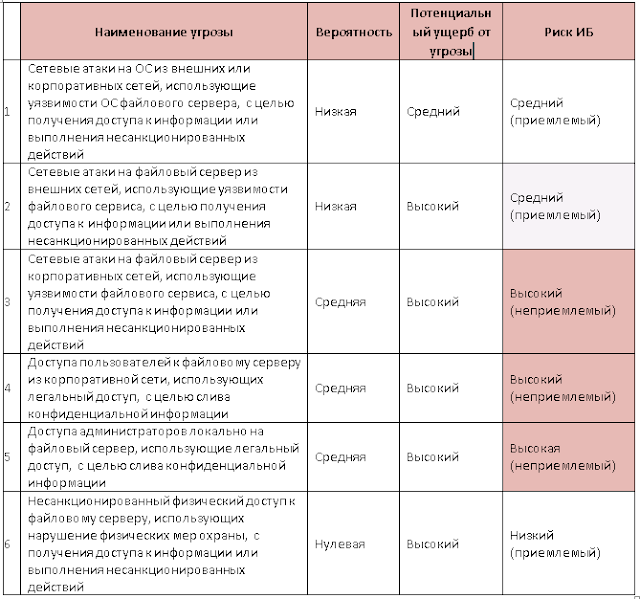

Для определения необходимых контрмер нам будет нужен экспресс анализ рисков для активов связанных с файловыми ресурсами. Вот он:

Рассмотрим контрмеры, которые можно использовать для “нейтрализации” угроз:

· Существенно ограничить доступ мы не можем – ведь к нашим файловым серверам обращается широкий круг пользователей

· Межсетевой экран частично может использоваться для нейтрализации 1, 2 угрозы (неактуальных). Но не поможет нам с угрозами 3, 4 и 5 (так как не защищает на уровне файлового сервиса, не анализирует права доступа к файлам, сами файлы)

· Локальная система предотвращения вторжений совсем слабо поможет с угрозой 3 и абсолютно не поможет с 4, 5 (так как не разбирает запросы пользователей к файлам, не анализирует права доступа и содержимое файлов)

· Встроенные средства защиты файлового сервера частично помогут с 3 угрозой . Для 4 и 5 угрозы можно включить детальный аудит событий, но нет встроенных возможностей для их анализа. Если файловых серверов будет много, то возникнут проблемы с централизованным сбором и регулярным анализом всех событий доступа

· Система DLPможет использоваться для нейтрализации угрозы 4, но не поможет с остальными.

В данном случае, наиболее подходящим средством, понижающим риски до приемлемого уровня является специализированное средство защиты файловых серверов (FileFirewallили FF) или средство аудита доступа к файлам (FileActivityMonitoringили FAM)

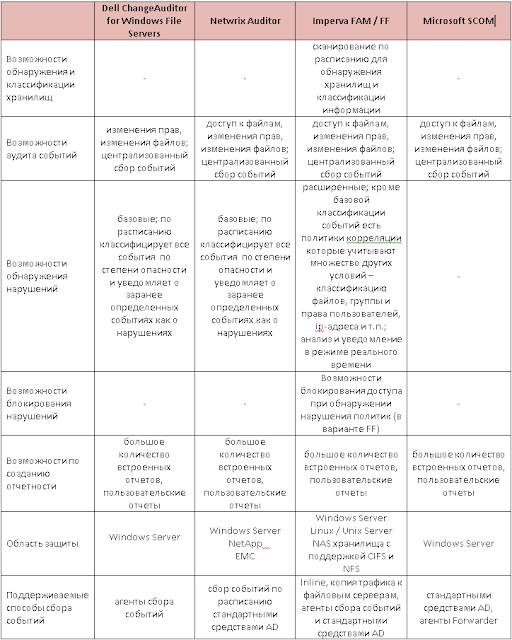

Из представленных на российском рынке мне известны и удалось найти информацию по следующим решениям:

· Dell ChangeAuditor for Windows File Servers (бывший Quest Software)

· Netwrix Auditor

· Microsoft System Center Operations Manager

· Imperva File Activity Monitoring / File Firewall

Ниже приведу сравнение их возможностей в очень крупную клетку (для общего развития пригодится, а если будет нужно детальное - обращайтесь)

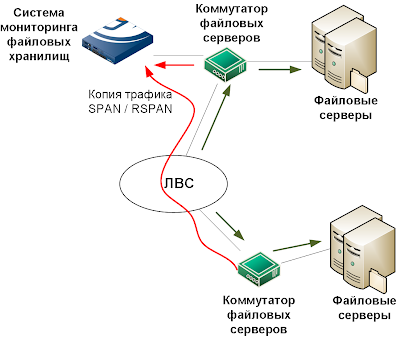

Типовые схемы подключения решений по защите файловых ресурсов на примере IMPERVA

1. Анализ в режиме inline фильтрации в разрыв трафика

2. Анализ копии трафика SPANили RSPAN

3. Анализ информации от агентов