Как Вы наверное знаете из приказа 21 ФСТЭК, необходимо проводить анализ защищенности ИСПДн и тестирование работоспособности системы защиты персональных данных, в том числе:

“ (АНЗ.3) Контроль работоспособности, параметров настройки и правильности функционирования программного обеспечения и средств защиты информации ”

Кроме того при оценке рисков, анализе актуальности угроз , определении достаточности контрмер и наконец при сравнении эффективности средств защиты может возникнуть необходимость протестировать имеющиеся/установленные средства защиты.

Для помощи нам в этом нелегком деле компания Imperva выпустила общедоступный инструмент WAF Testing Framework.

Данный инструмент позволяет протестировать имеющиеся механизмы средства web приложений, а именно средства типа web application firewall (WAF), next generation firewall (ngfw), intrusion prevention system(IPS). Если ничего этого нет то можно протестировать свой МЭ.

Для того чтобы не зависеть от уязвимостей в web приложении Организации, которые могут быть, а могут и не быть, а могут и не быть обнаруженными, imperva сделала изящный ход: в связке со своим WAF Testing Framework предлагает использовать заведомо уязвимое web приложение webgoat из открытого проекта OWASP WebGoat Project.

Соответственно и все атаки заточены под webgoat. Проверки делятся на проверки несрабатывания средств защиты (False Negatives) и ложных срабатываний средств защиты (False Positives). Основные типыFalse Negatives:

- SQL Injection

- Cross Site Scripting (XSS)

- Remote File Inclusion (RFI)

- HTTP Parameter Pollution (HPP)

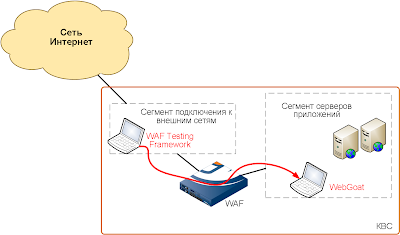

При таком подходе тестирование проводится быстро – за пару часов. Всего требуется пара ноутбуков – один с WAF Testing Framework, второй с webgoat. Сами утилиты запускаются в пару кликов. Примерная схема подключения ниже:

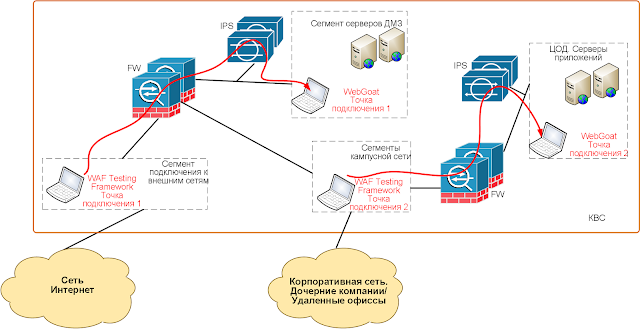

Схема посложнее ниже:

В результате получаем отчет содержащий сводные графики неэфективности системы защиты и подробный перечень проверок которые провалены системой защиты

Ранее подобный инструмент Evader был опубликован компанией Stonesoft. Который так-же состоит из двух компонентов – сканирующей утилиты и уязвимого сервера linux c apache + mysql+php+phpBB и подключается он аналогично.

Видимо это актуальная тенденция вендоров безопасности: вкладываться в аналитику в определенной области, добиваться там определенного преимущества над конкурентами, потом выкладывать в общий доступ инструмент, который может быть с одной стороны полезен пользователям, а с другой стороны обосновать максимальную эффективность именно решений вендора.

Ещё один инструмент по возможностям и схеме подключения схожий с WAF Testing Framework, но не зависящий от конкретного вендора - w3af. Подключать его можно аналогично: с одной стороны утилитаw3af, с другой стороны уязвимый сервис webgoat.

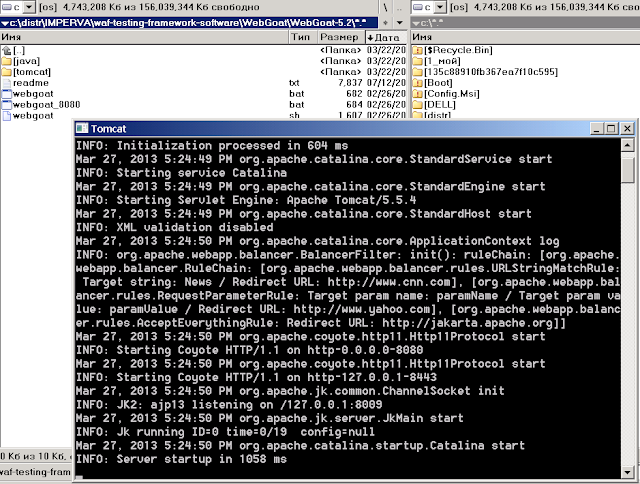

Приложение 1. Запуск wеbgoat: wеbgoat_8080.bat

Приложение 2. Запуск WAF Testing Framework. Кнопка Run.